Druhy zneužitia

Druhy využitia v Metasploite:

- Aktívny

- Pasívne

Základný rozdiel medzi týmito dvoma typmi zneužitia spočíva v tom, že aktívny typ zneužíva konkrétny cieľ pred jeho ukončením, zatiaľ čo pasívny typ pred zneužitím počká, kým sa pripojí prichádzajúci hostiteľ. Pomôže vám to poznať vopred, pretože rozdiel bude hrať jasnejšiu úlohu, keď prejdete k písaniu zložitejších exploitov.

Naše nastavenie

Softvér, ktorý použijeme v tejto príručke, obsahuje nasledujúce:

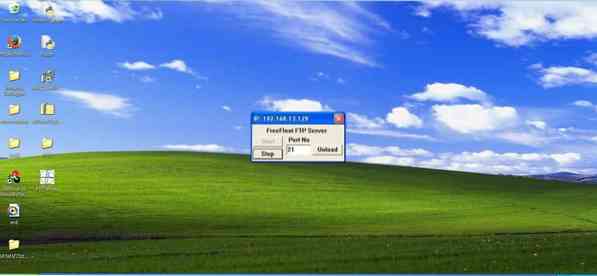

Využiť: Na účely tohto krátkeho sprievodcu budeme používať už existujúcu chybu zabezpečenia na serveri freefloat FTP.

Debugger imunity: Používa sa pri vytváraní exploitov a reverznom inžinierstve binárnych súborov. Ľahko môžete prísť pomocou dobrého debuggeru, ktorý je k dispozícii online zadarmo.

Windows XP Service Pack 3 nainštalovaný

Kali Linux: Je zrejmé, že je to nesporne popredná pomôcka na testovanie pera.

Mona.py: Plugin založený na Pythone, ktorý pomáha pri ladení imunity. Stiahnite si Mona.py a presuňte ho do adresára debuggera imunity (priečinok príkazov py).

Proces

Napodobňujte Fuzzing

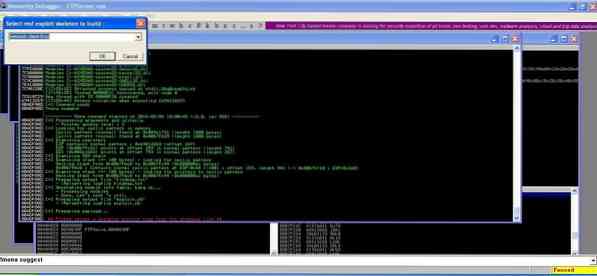

Vykonáme pseudo-fuzzovanie, čo znamená zaplavenie systému náhodnými údajmi. Vytvoríme vzor s 1 000 znakmi a použijeme ho na premáhanie portu 21, pretože ide o príkazový port servera FTP.

Po vykonaní modulu spustite ladiaci program imunity a uistite sa, že bol prepísaný EIP.

Rozpáľ Monu

S prepísaným EIP môžeme ďalej pokračovať v debuggeri imunity. Zadaj nasledujúce:

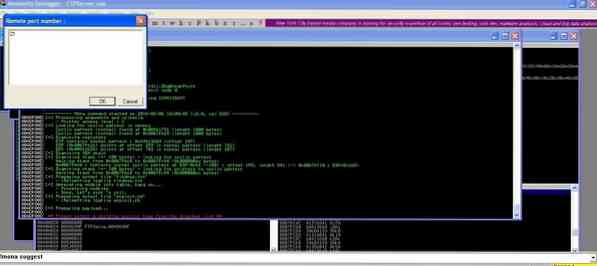

>!Mona navrhuje

Pokračujte výberom klienta TCP a portu 21.

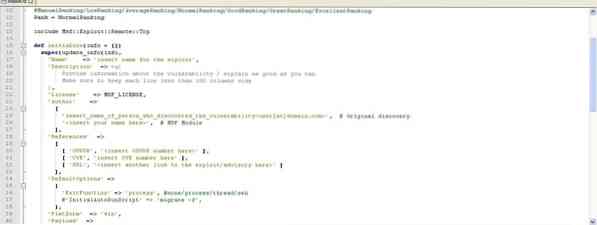

Prispôsobte si využitie

Vo výsledku sa zobrazí súbor založený na rubíne. Môžete ich upraviť ľubovoľným spôsobom. Tu ju premenujeme na f.rb.

Spustite Exploit v Metasploit

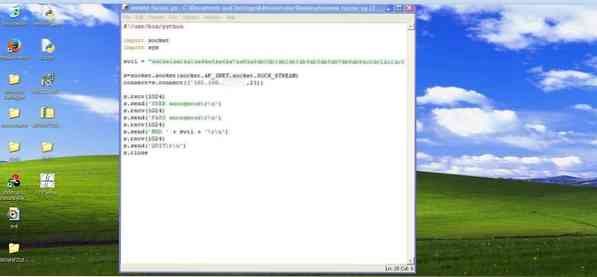

Vložte súbor do Kali Linuxu a replikujte zneužitie z koreňa na rámec Metasploit:

Vidíte, že Metasploit zmeny berie na vedomie a je kompatibilný.

Záver

Toto bol mini-návod, ako napísať exploit Metasploit. Budeme diskutovať o zložitejších exploitoch a uvidíme, ako sú napísané v budúcich článkoch.

Phenquestions

Phenquestions