Toto je tutoriál pre začiatočníkov o používaní doplnku WMAP začleneného do rámca Metasploit na skenovanie chýb zabezpečenia vo webových aplikáciách. Na demonštráciu procesu skenovania pomocou WAMP použijeme ako cieľ webovú aplikáciu DVWA. DVWA je skratka pre „sakra zraniteľná webová aplikácia“. Aplikácia je špeciálne navrhnutá na použitie nováčikmi v oblasti kybernetickej bezpečnosti na testovanie a zdokonalenie ich penetračných schopností.

Nastavenie rámca Metasploit v systéme Kali Linux

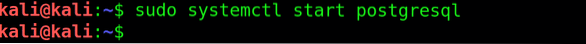

Začneme zavedením rámca Metasploit. Najskôr spustite server PostgreSQL zadaním:

$ sudo systemctl start postgresql

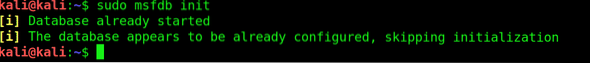

Ďalej inicializujte databázu pomocou msfdb init:

$ msfdb init

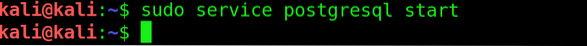

Potom spustite službu PostgreSQL so službou postgresql start

$ sudo služba postgresql štart

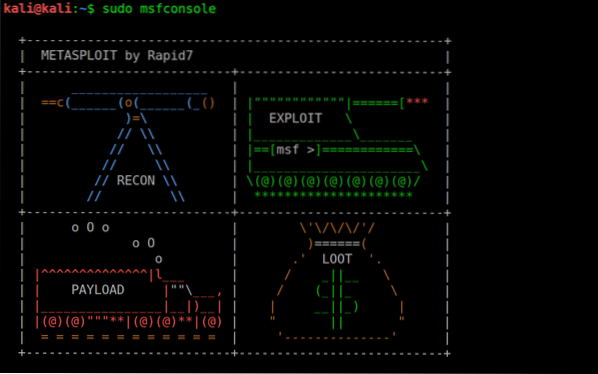

Potom zadajte msfconsole a spustite databázu Metasploit

$ sudo msfconsole

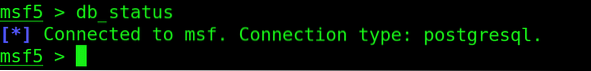

Databáza je teraz načítaná. Môžete sa ubezpečiť, že sa databáza načítala správne, zadajte:

$ msf> db_status

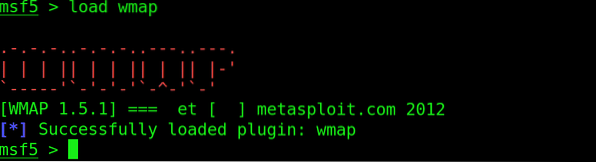

Načítajte WMAP

Ďalej spustite WMAP pomocou nasledujúceho príkazu:

$ msf> načítať wmapPríkazový shell zobrazí nasledujúce okno:

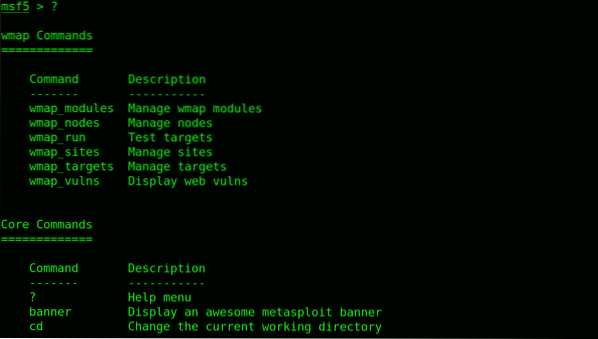

Napíš „?”A Metasploit zobrazí ponuku pomoci, ktorá bude pravdepodobne vyzerať asi takto:

$ msf> ?

Spustite skenovanie zadaním cieľového webu

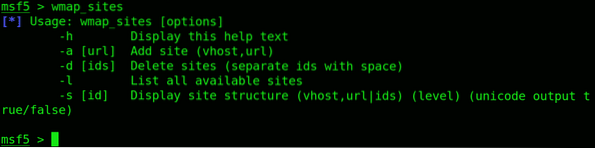

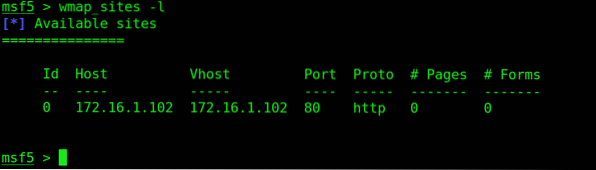

Pomocou stránok wmap_sites môžete spravovať stránky, ktoré chcete skenovať.

$ msf> wmap_sites

To je to, čo zadáte pri pridávaní stránok:

$ msf> wmap_sites -a http: // 172.16.1.102

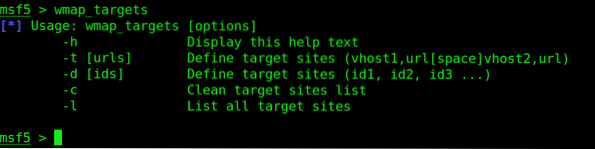

Teraz musíme uviesť Metasploit na web obete poskytnutím adresy URL

$ msf> wmap_targets

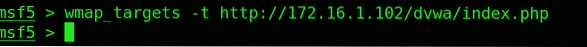

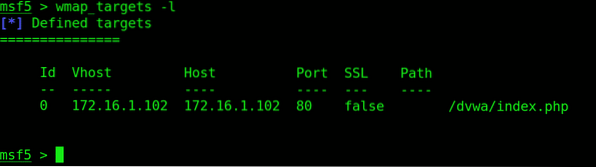

Zadajte wmap_targets -t a ukážte na web:

$ msf> wmap_targets -t http: // 172.16.1.102 / dvwa / index.php

Načítavajú sa režimy

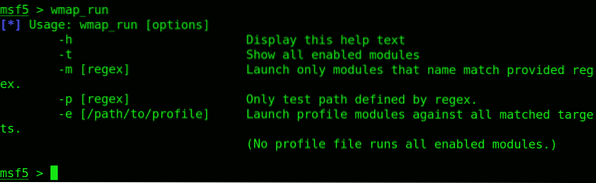

Predtým, ako spustíme skener, napíšeme wmap_run. Zobrazia sa možnosti tohto príkazu.

$ msf> wmap_run

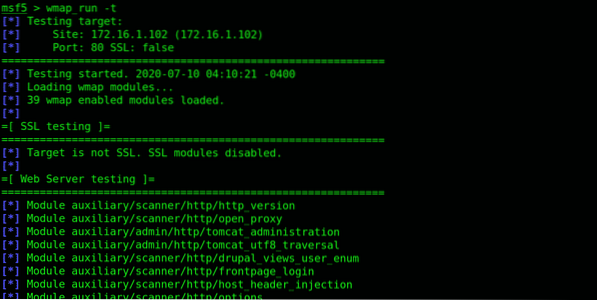

Vložte wmap-run nasledovaný príznakom -t.

$ msf> wmap_run -t

Ako vidíte, v zozname sú uvedené všetky povolené moduly, ktorých je najrôznejšie. Existuje veľa ľudí, ktorí sú tiež zdravotne postihnutí. Vidíte, že modul SSL je medzi zakázanými, čo je spôsobené tým, že ho stránka obete nepoužíva.

Ak chcete podrobné informácie, napíšte info a za nimi informácia v režime.

Spustenie skenera

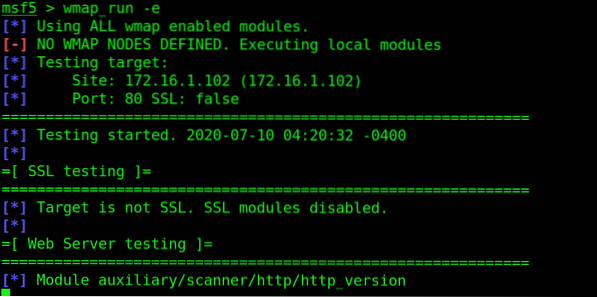

Na začatie skenovania zadajte wmap_run nasledovaný príznakom -e. Skenovanie zvyčajne trvá pomerne dlho.

$ msf> wmap_run -e

Na kontrolu výsledkov kontroly použite príkaz wmap_vulns -l.

$ msf> wmap_vulns -l

Záver

Návod pre začiatočníkov bol o používaní modulu WAMP od spoločnosti Metasploit na skenovanie webových aplikácií a kontrolu jeho zraniteľnosti. Nastavili sme, ako spustiť databázu Metasploit, ako spustiť doplnok WAMP a ako ho nasmerovať do webovej aplikácie na spustenie skenovania. Pomocou testovania perom môžete skontrolovať prípadné aktívne body vo webovej aplikácii a vylúčiť ich, čím posilníte jej bezpečnosť.

Phenquestions

Phenquestions