Poznámka: pre tento tutoriál sieťové rozhranie enp2s0 a IP adresa 192.168.0.Ako príklad boli použité 2/7, vymeňte ich za správne.

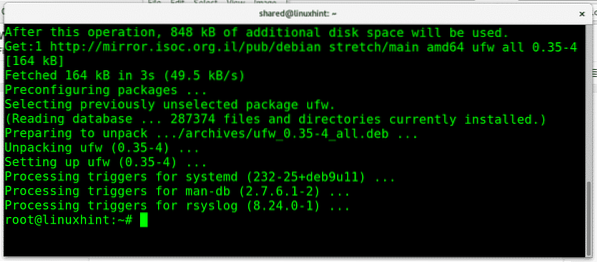

Inštalácia ufw:

Inštalácia ufw na spustený Debian:

apt nainštalovať ufw

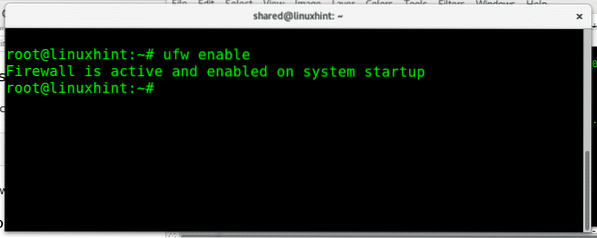

Povolenie chodu UFW:

ufw povoliť

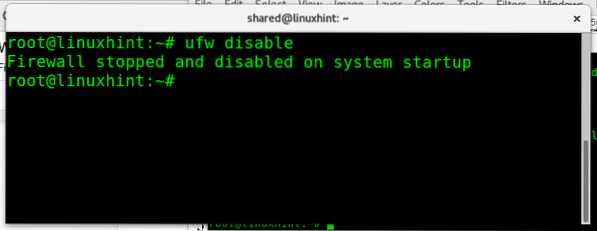

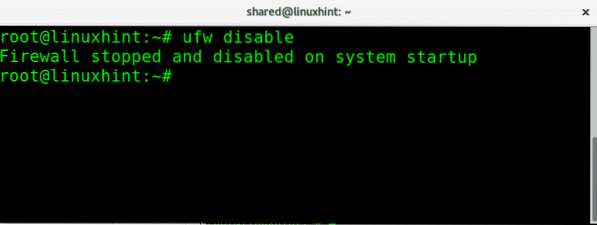

Zakázanie chodu UFW:

ufw vypnúť

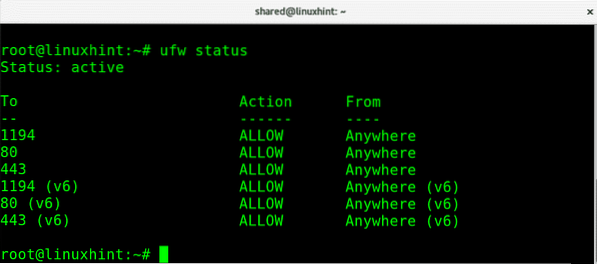

Ak chcete vykonať rýchlu kontrolu stavu brány firewall, postupujte takto:

stav ufw

Kde:

Postavenie: informuje, či je firewall aktívny.

To: zobrazuje port alebo službu

Akcia: ukazuje politiku

Od: zobrazuje možné zdroje premávky.

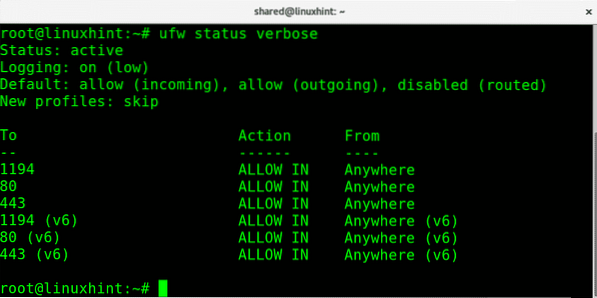

Môžeme tiež skontrolovať stav brány firewall s výrečnosťou spustením:

ufw stav podrobne

Tento druhý príkaz na zobrazenie stavu brány firewall tiež zobrazí predvolené zásady a smer prenosu.

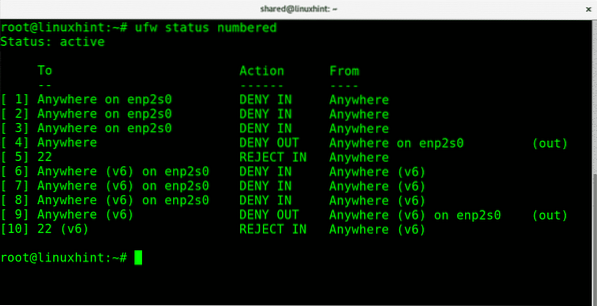

Okrem informačných obrazoviek so stavom „ufw“ alebo „ufw status verbose“ môžeme vytlačiť všetky pravidlá očíslované, pokiaľ to pomôže ich správe, ako uvidíte neskôr. Ak chcete získať očíslovaný zoznam pravidiel brány firewall, postupujte takto:

stav ufw očíslovaný

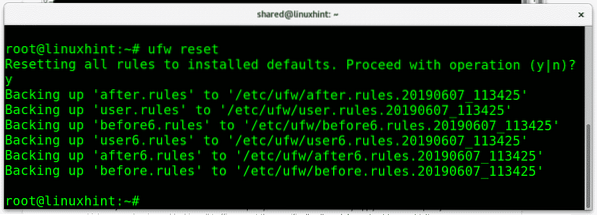

V ktorejkoľvek fáze môžeme resetovať nastavenia UFW na predvolenú konfiguráciu spustením:

ufw reset

Pri resetovaní pravidiel ufw bude vyžadovať potvrdenie. Stlačte Y na potvrdenie.

Stručný úvod do pravidiel brány firewall:

Pri každej bráne firewall, ktorú môžeme určiť predvolenú zásadu, môžu citlivé siete uplatňovať obmedzujúcu zásadu, čo znamená zakázanie alebo blokovanie všetkej premávky okrem výslovne povolených. Na rozdiel od reštriktívnej politiky bude tolerantný firewall akceptovať všetku komunikáciu okrem konkrétne blokovanej.

Napríklad, ak máme webový server a nechceme, aby tento server slúžil iba na jednoduchú webovú stránku, môžeme použiť obmedzujúcu politiku blokujúcu všetky porty okrem portov 80 (http) a 443 (https), čo by bola reštriktívna politika pretože predvolene sú blokované všetky porty, pokiaľ neodblokujete konkrétny. Povoleným príkladom brány firewall by mohol byť nechránený server, na ktorom blokujeme iba prihlasovací port, napríklad 443 a 22 pre servery Plesk, pretože iba blokované porty. Ďalej môžeme pomocou ufw povoliť alebo zakázať preposielanie.

Uplatňovanie reštriktívnych a tolerantných politík s ufw:

Aby ste predvolene obmedzili všetku prichádzajúcu komunikáciu pomocou ufw run:

ufw predvolene odmietnuť prichádzajúce

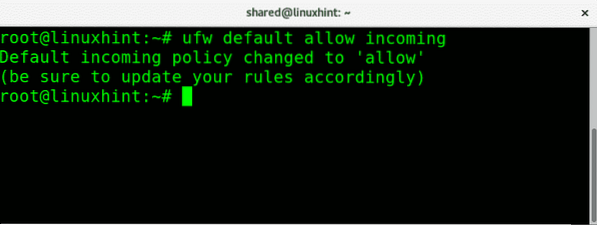

Opačný postup umožňujúci spustenie všetkých prichádzajúcich prenosov:

ufw predvolene povoliť prichádzajúce

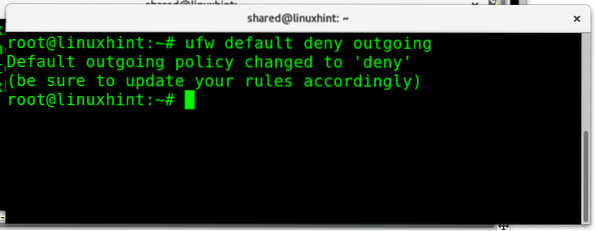

Ak chcete zablokovať všetku odchádzajúcu komunikáciu z našej siete, syntax je podobná, ak to chcete urobiť:

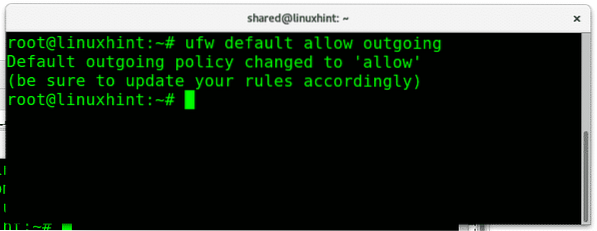

Aby sme umožnili všetku odchádzajúcu komunikáciu, stačí nahradiť „poprieť„Pre“povoliť”, Aby ste umožnili bezpodmienečné spustenie odchádzajúcej premávky:

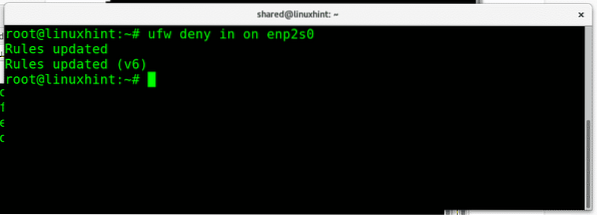

Môžeme tiež povoliť alebo zakázať prenos pre konkrétne sieťové rozhrania, pričom pre každé rozhranie ponecháme odlišné pravidlá, aby sme zablokovali všetok prichádzajúci prenos z mojej ethernetovej karty, ktorú by som spustil:

ufw zaprieť na enp2s0

Kde:

ufw= zavolá program

poprieť= definuje politiku

v= prichádzajúci prenos

enp2s0= moje ethernetové rozhranie

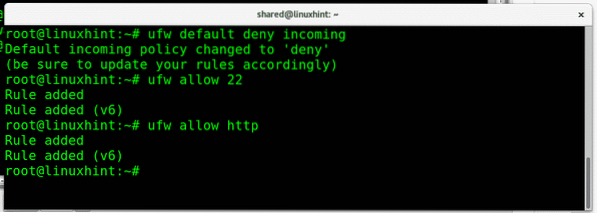

Teraz použijem predvolenú obmedzujúcu politiku pre prichádzajúci prenos a potom povolím iba porty 80 a 22:

ufw predvolene odmietnuť prichádzajúceufw povoliť 22

ufw povoliť http

Kde:

Prvý príkaz blokuje všetku prichádzajúcu komunikáciu, zatiaľ čo druhý umožňuje prichádzajúce pripojenia k portu 22 a tretí príkaz umožňuje prichádzajúce pripojenia k portu 80. Poznač si to ufw nám umožňuje volať službu podľa jej predvoleného názvu portu alebo služby. Môžeme prijať alebo odmietnuť pripojenie k portu 22 alebo ssh, portu 80 alebo http.

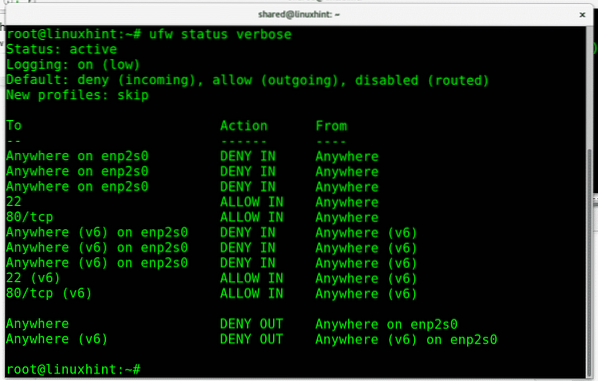

Príkaz „stav ufw podrobné”Zobrazí výsledok:

Všetka prichádzajúca komunikácia je zakázaná, zatiaľ čo dve služby (22 a http), ktoré sme povolili, sú dostupné.

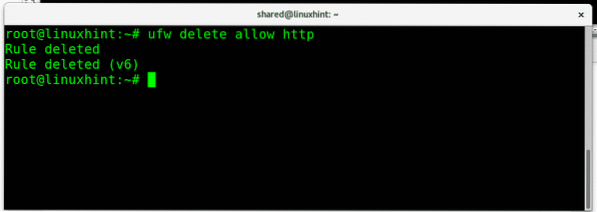

Ak chceme odstrániť konkrétne pravidlo, môžeme to urobiť pomocou parametra „vymazať“. Ak chcete odstrániť naše posledné pravidlo umožňujúce bežať prichádzajúci prenos na port http:

ufw zmazat povolit http

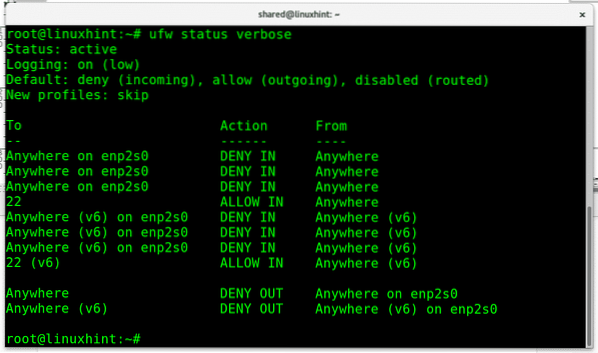

Poďme skontrolovať, či sú služby http naďalej dostupné alebo blokované spustením ufw stav podrobne:

Port 80 sa už neobjavuje ako výnimka, keďže je port 22 jediný.

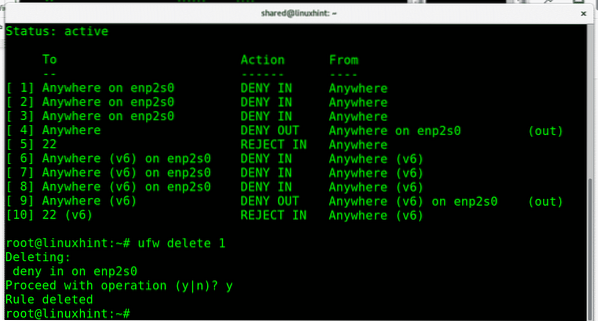

Pravidlo môžete tiež vymazať vyvolaním jeho číselného ID poskytnutého príkazom „stav ufw očíslovaný”Už bolo spomenuté, v tomto prípade odstránim DENY politika pre prichádzajúci prenos na ethernetovú kartu enp2s0:

ufw zmazať 1

Požiada o potvrdenie a bude pokračovať, ak bude potvrdené.

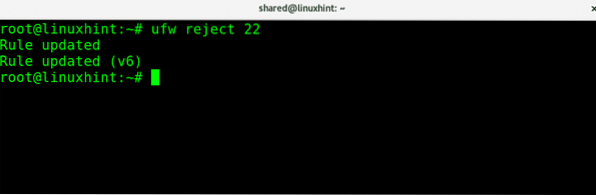

Dodatočne k DENY môžeme použiť parameter ODMIETNUŤ ktorá bude informovať druhú stranu, že spojenie bolo odmietnuté, ODMIETNUŤ pripojenia k ssh môžeme spustiť:

ufw odmietnuť 22

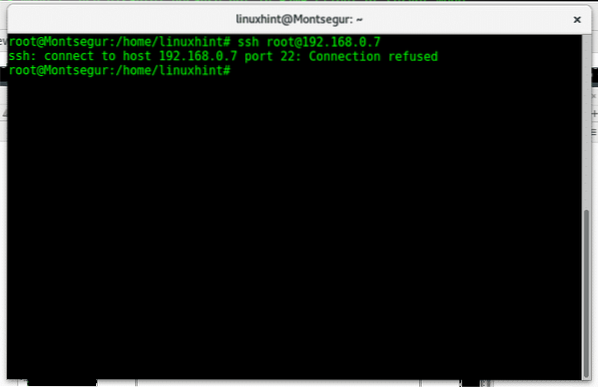

Potom, ak sa niekto pokúsi získať prístup k nášmu portu 22, bude upozornený, že pripojenie bolo odmietnuté, ako na obrázku nižšie.

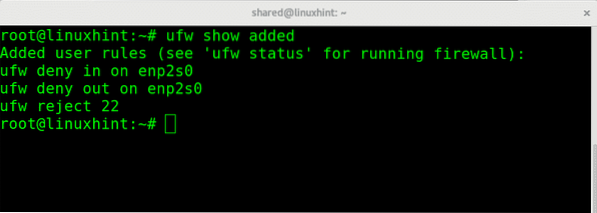

V ktorejkoľvek fáze môžeme skontrolovať pridané pravidlá oproti predvolenej konfigurácii spustením:

pridaná ufw show

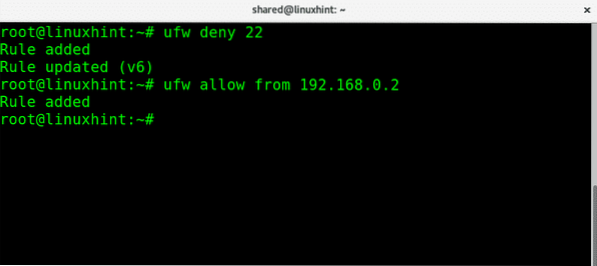

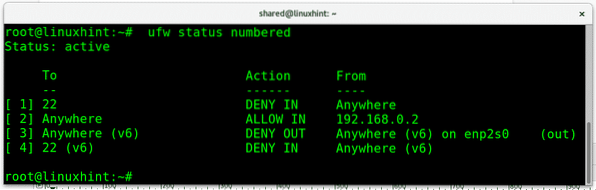

Môžeme odmietnuť všetky pripojenia a zároveň povoliť konkrétne adresy IP, v nasledujúcom príklade odmietnem všetky pripojenia k portu 22 okrem IP 192.168.0.2, ktoré sa ako jediné budú môcť pripojiť:

ufw popierať 22ufw povoliť od 192.168.0.2

Teraz, keď skontrolujeme stav ufw, uvidíte, že všetka prichádzajúca komunikácia na porte 22 je odmietnutá (pravidlo 1), zatiaľ čo je povolená pre zadanú IP (pravidlo 2)

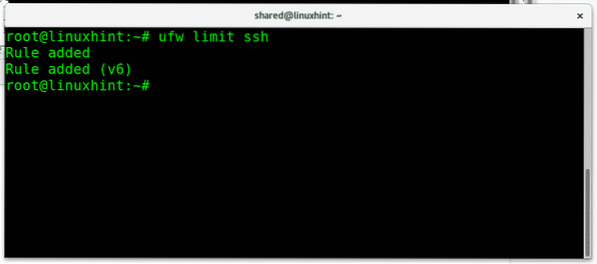

Pokusy o prihlásenie, aby sme zabránili útokom hrubou silou, môžeme obmedziť nastavením limitu spustenia:

ufw limit ssh

Na záver tohto tutoriálu a naučenia sa oceňovať veľkorysosť ufw si pripomeňme, ako by sme pomocou iptables mohli odmietnuť všetku komunikáciu okrem jednej IP:

iptables -A VÝSTUP -d 192.168.0.2 -j AKCEPTOVAŤ

iptables -P INPUT DROP

iptables -P VÝSTUPNÝ VÝPAD

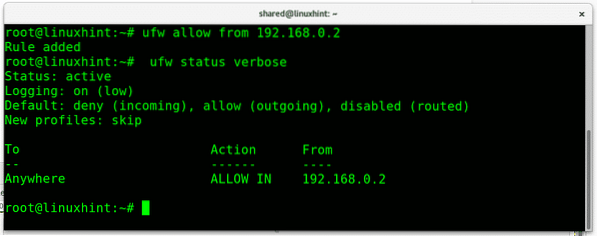

To isté možno urobiť iba s 3 kratšími a najjednoduchšími riadkami pomocou ufw:

ufw predvolene odmietnuť prichádzajúceufw default odopierať odchádzajúce

ufw povoliť od 192.168.0.2

Dúfam, že vám bol tento úvod do ufw užitočný. Pred akýmkoľvek dotazom na UFW alebo na akúkoľvek otázku súvisiacu s Linuxom nás neváhajte kontaktovať prostredníctvom nášho kanála podpory na adrese https: // support.linuxhint.com.

Súvisiace články

Iptables pre začiatočníkov

Nakonfigurujte ID pre Snort a vytvorte pravidlá

Phenquestions

Phenquestions