Čo je to penetračné testovanie cez sieť?

Zastaraný kód, pridanie funkcií, nesprávna konfigurácia alebo vývoj inovatívnych útočných metód môžu mať za následok „slabiny“ využiteľné škodlivým kódom na získanie prístupu alebo vykonanie akcie na vzdialenom (alebo miestnom) cieli. Tieto „slabé stránky“ sa nazývajú „slabé miesta“ alebo „bezpečnostné diery“.

Test penetrácie alebo test pera je akcia auditu cieľa (server, web, mobilný telefón atď.), Aby sa zistili bezpečnostné medzery umožňujúce útočníkovi preniknúť do cieľového zariadenia, prerušiť komunikáciu alebo porušiť predvolené súkromie alebo bezpečnosť.

Hlavným dôvodom, prečo všetci aktualizujeme svoj operačný systém (OS) a softvér, je zabrániť „vývoju“ zraniteľností v dôsledku starého kódu.

Niektoré príklady bezpečnostných dier môžu zahŕňať silu hesla, pokusy o prihlásenie, exponované tabuľky sql atď. Táto ikonická chyba zabezpečenia servera Microsoft Index Server využíva medzipamäť v rámci kódu súboru dll systému Windows, ktorý umožňuje vzdialené vykonávanie kódu škodlivými kódmi, ako napr CodeRed červ, navrhnuté ako iné červy na zneužitie tohto nesprávneho kódu.

Zraniteľnosti a bezpečnostné diery sa objavujú každý deň alebo týždenne v mnohých operačných systémoch, ktoré sú OpenBSD výnimkou a Microsoft Windows sú pravidlom, preto je Penetration Testing jednou z hlavných úloh, ktoré by mal každý administrátor alebo dotknutý používateľ vykonávať.

Populárne nástroje na testovanie prieniku

Nmap: Nmap (Network Mapper) známy ako Švajčiarsky armádny nôž Sysadmin, je pravdepodobne najdôležitejším a základným nástrojom na audit sietí a bezpečnosti. Nmap je skener portov schopný odhadnúť identitu cieľového OS (footprinting) a softvéru načúvajúceho za portami. Zahŕňa sadu doplnkov, ktorá umožňuje testovať penetráciu hrubou silou, zraniteľnosťou atď. Príklady 30 Nmapov si môžete pozrieť na https: // linuxhint.com / 30_nmap_examples /.

GSM / OpenVas: GreenBone Security Manager alebo OpenVas je bezplatná alebo komunitná verzia bezpečnostného skenera Nessus. Jedná sa o veľmi kompletný a priateľský užívateľský skener, ktorý sa ľahko používa na identifikáciu zraniteľností, konfiguračných chýb a bezpečnostných dier všeobecne na cieľoch. Aj keď Nmap dokáže nájsť zraniteľné miesta, vyžaduje dostupnosť aktualizovaných doplnkov a určité schopnosti používateľa. OpenVas má intuitívne webové rozhranie, ale Nmap zostáva povinným nástrojom pre každého správcu siete.

Metasploit: Hlavnou funkciou Metasploitu je vykonávanie exploitov proti zraniteľným cieľom, napriek tomu je možné Metasploit použiť na vyhľadanie bezpečnostných dier alebo na ich potvrdenie. Okrem toho je možné do Metasploitu importovať výsledky skenov spustených programom Nmap, OpenVas a ďalšími bezpečnostnými skenermi, ktoré sa dajú zneužiť.

Toto sú iba 3 príklady obrovského zoznamu bezpečnostných nástrojov. Každý, kto sa zaujíma o bezpečnosť, sa dôrazne odporúča uchovať Najlepšie zoznam nástrojov zabezpečenia siete ako hlavný zdroj hackerských alebo bezpečnostných nástrojov.

Príklad testovania prieniku Nmap:

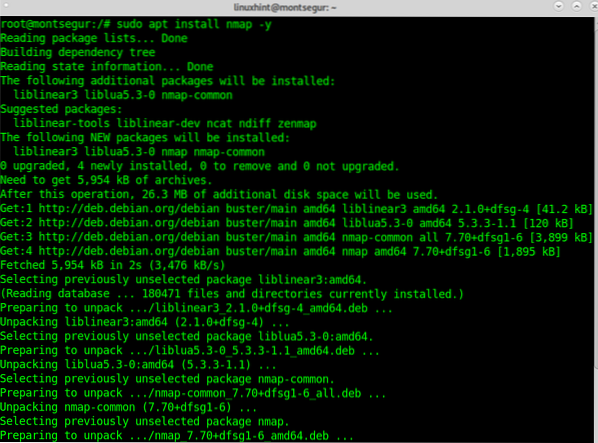

Ak chcete začať pracovať na systémoch Debian:

# apt nainštalovať nmap -y

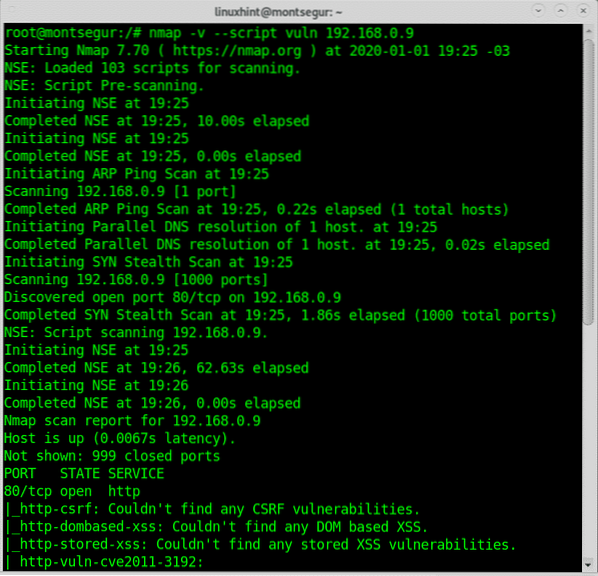

Po nainštalovaní je prvým krokom k vyskúšaniu Nmapu na penetračné testovanie v tomto výučbe kontrola zraniteľností pomocou vulgárne doplnok zahrnutý v Nmap NSE (Nmap Scripting Engine). Syntax na spustenie Nmapu s týmto doplnkom je:

# nmap -v --script vulnV mojom prípade spustím:

# nmap -v --script vuln 192.168.0.9

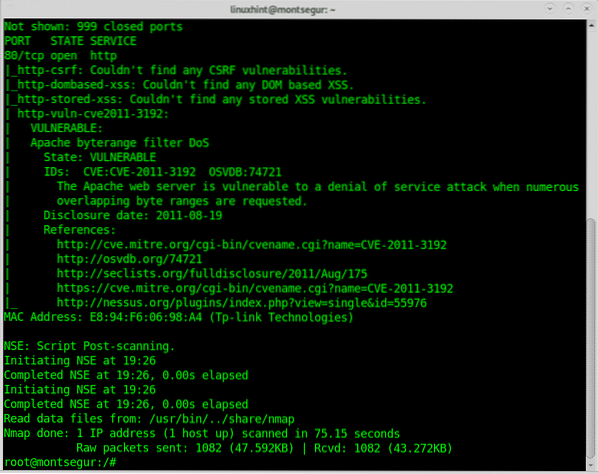

Ďalej uvidíte Nmap, ktorý našiel chybu vystavujúcu cieľové zariadenie útokom Denial of Service.

Výstup ponúka odkazy na odkazy na zraniteľnosť, v tomto prípade môžem nájsť podrobné informácie o https: // nvd.nist.gov / vuln / detail / CVE-2011-3192.

Nasledujúci príklad ukazuje vykonanie testu perom pomocou OpenVas, na konci tohto tutoriálu nájdete tutoriály s ďalšími príkladmi s Nmapom.

Príklad testu penetrácie Openvas:

Pre začiatok s OpenVas si stiahnite Greenbone Community Edition z https: // dl.zelená kosť.net / download / VM / gsm-ce-6.0.0.izo nastaviť pomocou VirtualBoxu.

Ak potrebujete pokyny na nastavenie VirtualBoxu v Debiane, prečítajte si https: // linuxhint.com / install_virtualbox6_debian10 / a vráťte sa späť hneď po ukončení inštalácie pred nastavením hosťovaného alebo virtuálneho operačného systému.

Na VirtualBoxu postupujte podľa pokynov

V sprievodcovi pre VirtualBox vyberte ručne nasledujúce možnosti pomocou možnosti „Nové“:

- Typ: Linux

- Verzia: Other Linux (64bit)

- Pamäť: 4096 MB

- Pevný disk: 18 GB

- CPU: 2

Teraz vytvorte nový pevný disk pre virtuálny stroj.

Dbajte na to, aby sieťové pripojenie fungovalo zvnútra aj zvonku: Pre nastavenie vyžaduje systém prístup na internet. Aby ste mohli používať webové rozhranie systémov, musíte sa dostať do systému, z ktorého beží váš webový prehliadač.

Zvuk, USB a disketa by mali byť zakázané.

Teraz kliknite na Štart a kliknutím na ikonu priečinka vyberte stiahnutý obraz ISO ako médium pre jednotku CD a spustite virtuálny stroj, ako je znázornené na obrázkoch nižšie:

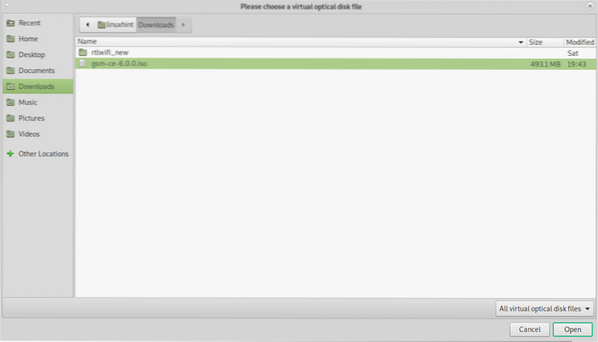

Prejdite do adresára obsahujúceho ISO, vyberte ho a stlačte Otvorené.

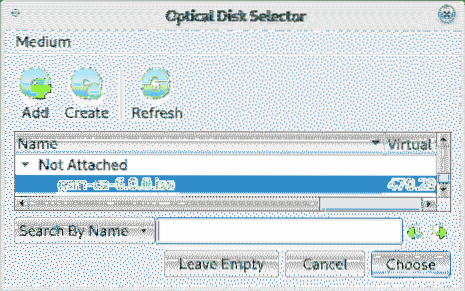

Vyberte obrázok ISO a stlačte Vyberte si.

Stlačte Štart na spustenie inštalátora GSM.

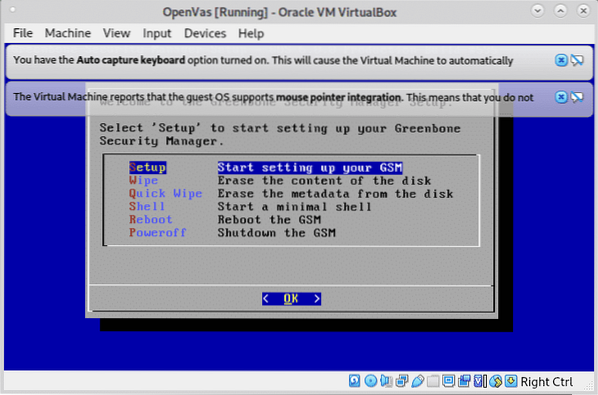

Po spustení a zavedení vyberte Nastaviť a stlačte Ok pokračovať.

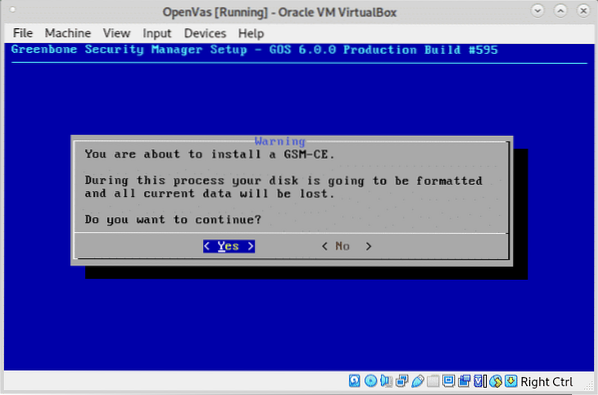

Na ďalšej obrazovke stlačte ÁNO pokračovať.

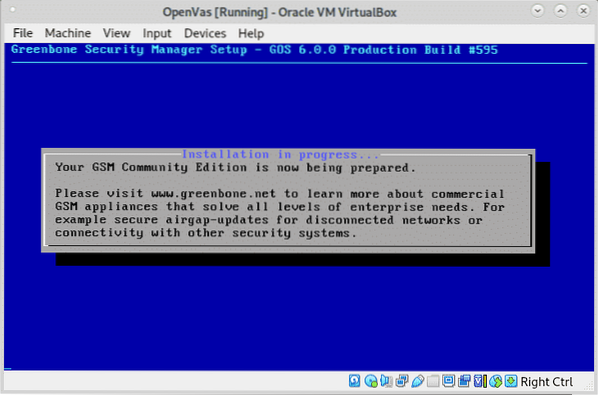

Inštalátor nechajte pripraviť vaše prostredie:

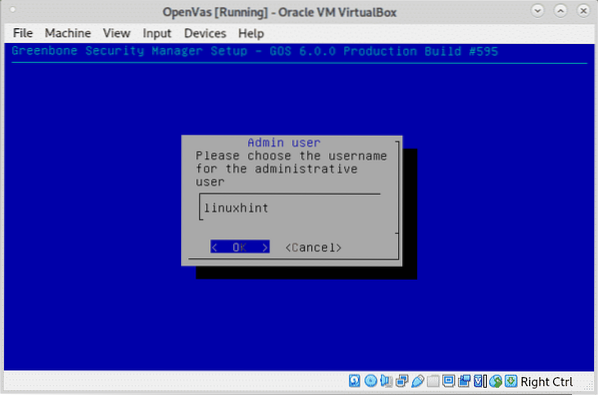

Na požiadanie môžete definovať používateľské meno, ako je znázornené na obrázku nižšie, môžete ponechať predvolené nastavenie admin používateľ.

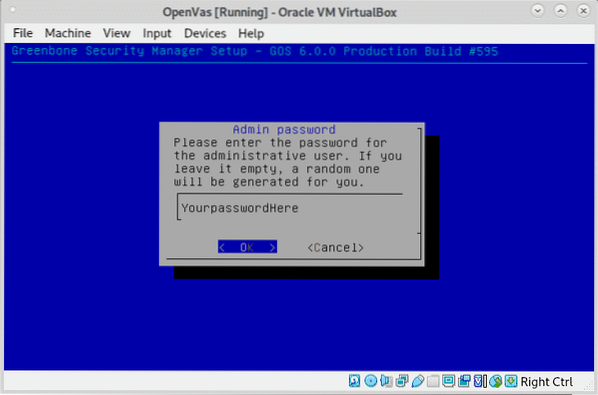

Nastavte svoje heslo a stlačte Ok pokračovať.

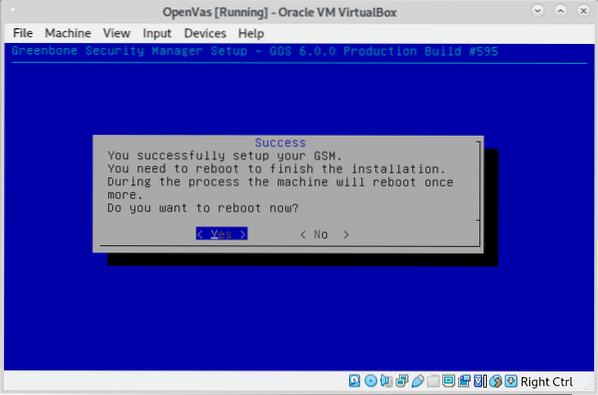

Keď sa zobrazí výzva na reštartovanie, stlačte ÁNO.

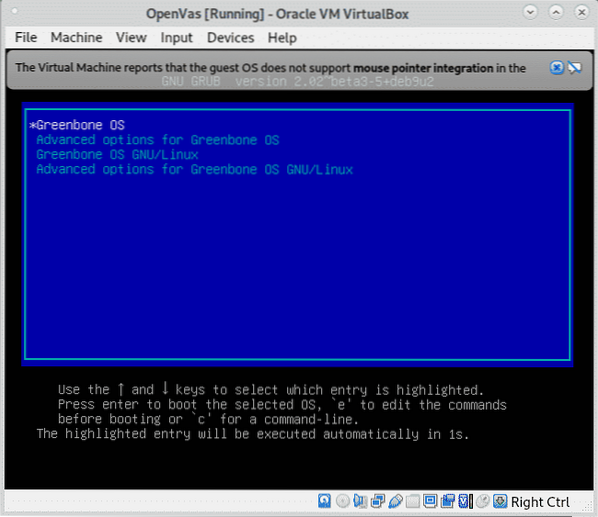

Pri štarte vyberte OS Greenbone stlačením VSTÚPTE.

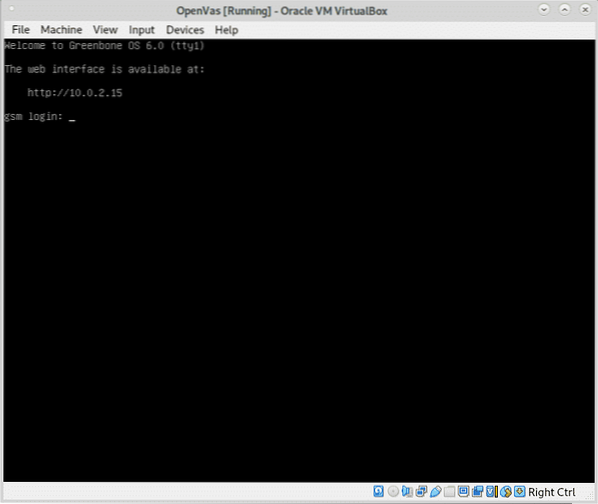

Pri prvom zavedení po inštalácii sa neprihlasujte, systém dokončí inštaláciu a automaticky sa reštartuje, potom sa zobrazí nasledujúca obrazovka:

Mali by ste sa ubezpečiť, že je vaše virtuálne zariadenie prístupné z hostiteľského zariadenia. V mojom prípade som zmenil konfiguráciu siete VirtualBox z NAT na Bridge a potom som reštartoval systém a fungovalo to.

Poznámka: Zdroj a pokyny na aktualizácie a ďalší virtualizačný softvér na adrese https: // www.zelená kosť.net / sk / install_use_gce /.

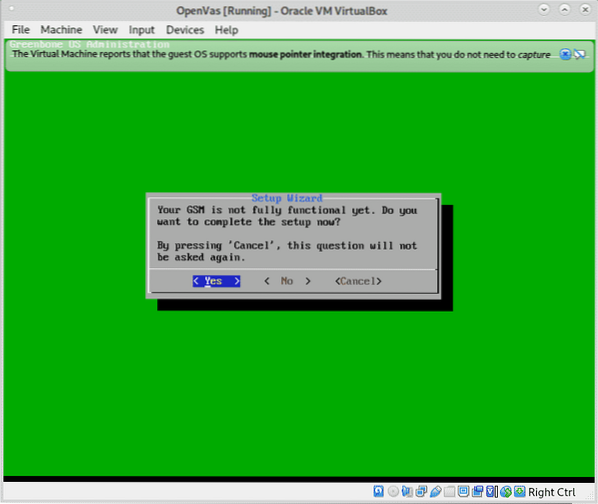

Po zavedení systému a pri zobrazení obrazovky nižšie stlačte ÁNO pokračovať.

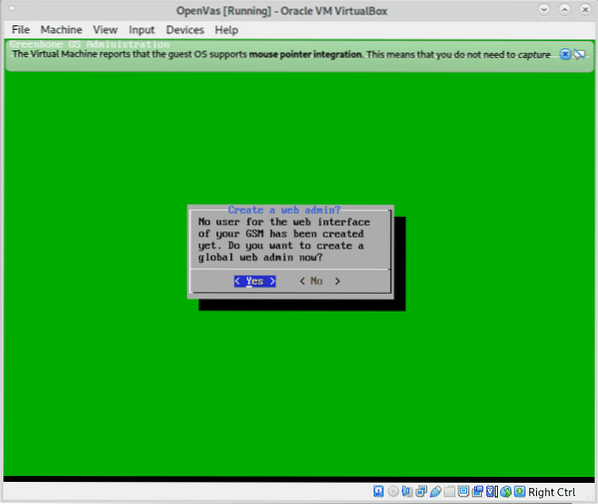

Ak chcete vytvoriť používateľa pre webové rozhranie, stlačte ÁNO znova pokračovať, ako je znázornené na obrázku nižšie:

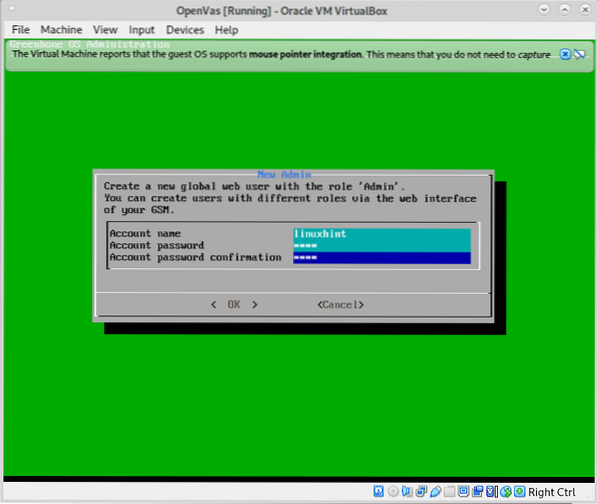

Vyplňte požadované užívateľské meno a heslo a stlačte Ok pokračovať.

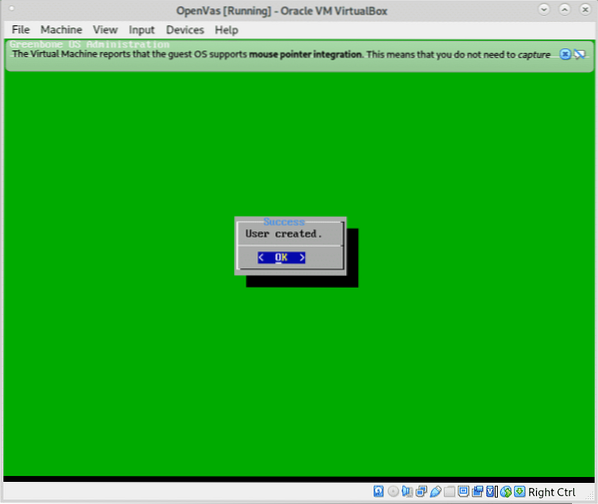

Stlačte Ok pri potvrdení vytvorenia používateľa:

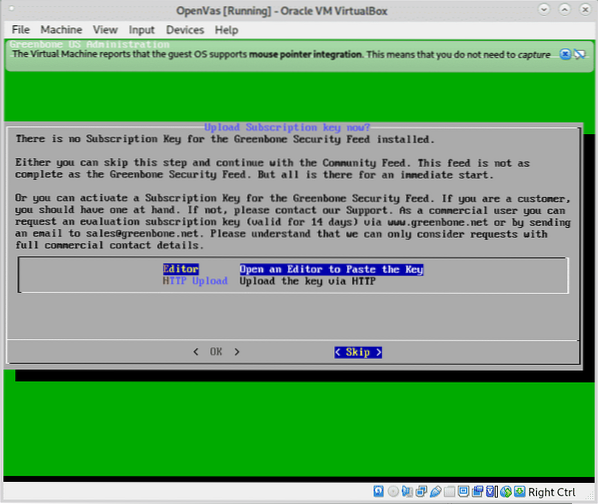

Kľúč na predplatné môžete teraz preskočiť, stlačte ďalej Preskočiť pokračovať.

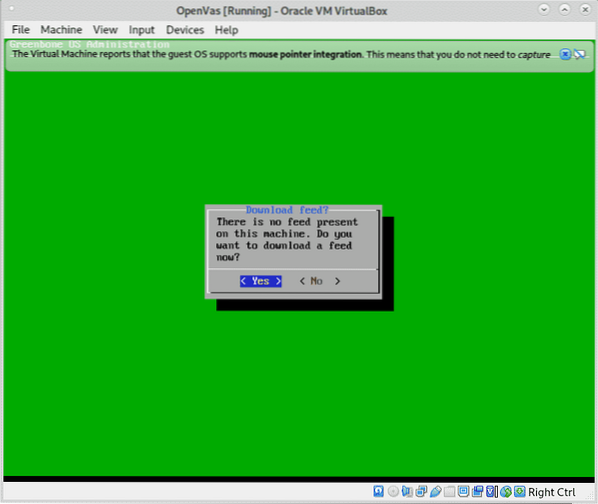

Ak chcete stiahnuť informačný kanál, stlačte ÁNO ako je uvedené nižšie.

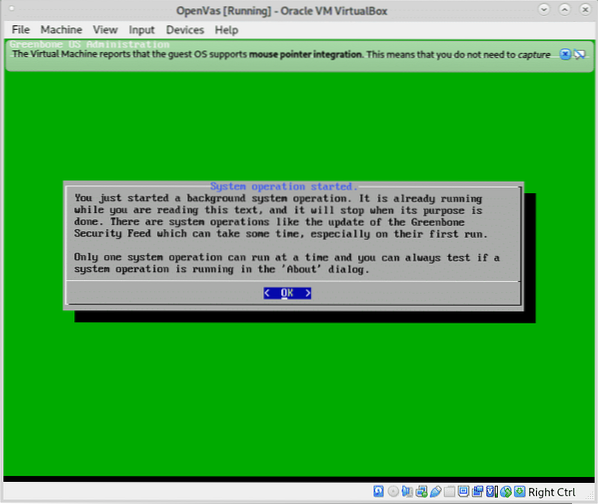

Keď ste informovaní o spustenej úlohe na pozadí, stlačte Ok.

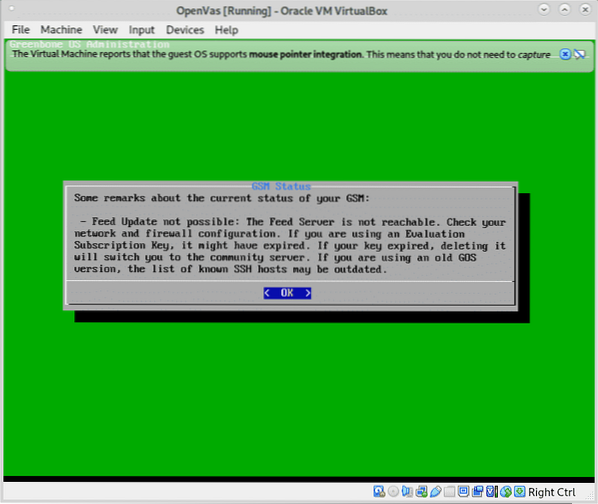

Po krátkej kontrole sa zobrazí nasledujúca obrazovka, stlačte Ok ukončenie a prístup k webovému rozhraniu:

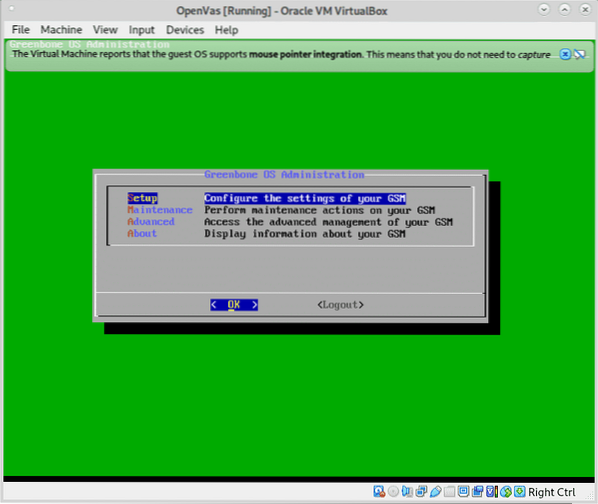

Zobrazí sa ďalšia obrazovka. Ak si nepamätáte svoju webovú adresu, môžete ju skontrolovať v poslednej možnosti ponuky O.

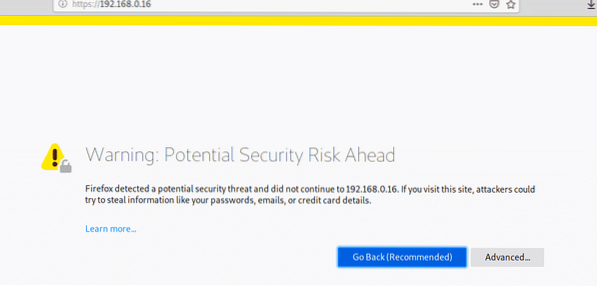

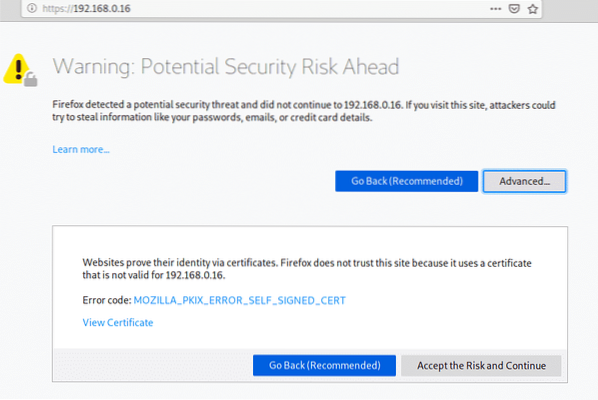

Pri prístupe pomocou kľúča SSL vás upozornenie SSL privíta, takmer vo všetkých prehliadačoch je upozornenie podobné, vo Firefoxe ako v mojom prípade kliknite na Pokročilé.

Potom stlačte „Prijmite riziko a pokračujte“

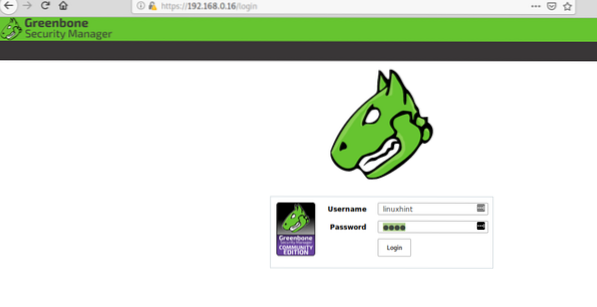

Prihláste sa do GSM pomocou používateľa a hesla, ktoré ste zadali pri vytváraní používateľa webového rozhrania:

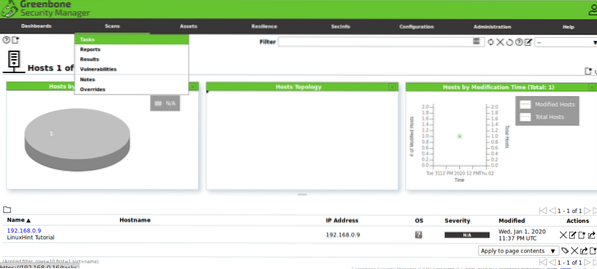

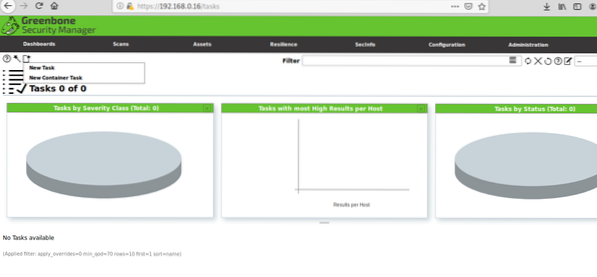

Keď sa nachádzate vo vnútri, v hlavnej ponuke stlačte Skeny a potom ďalej Úlohy.

Kliknite na ikonu a na „Nová úloha“.

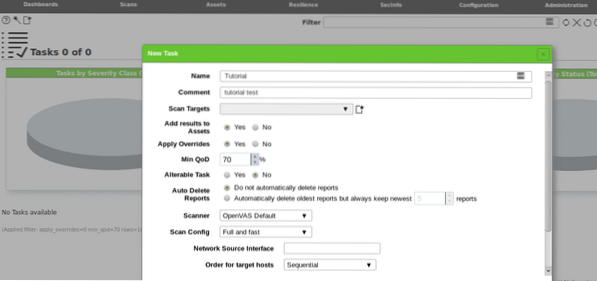

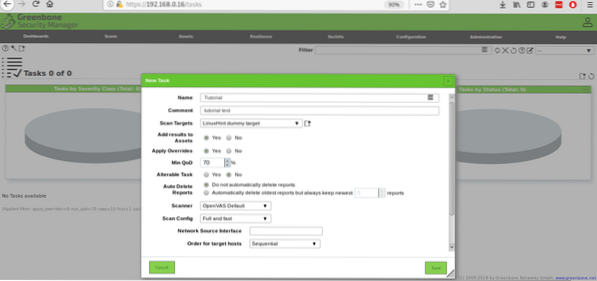

Vyplňte všetky požadované informácie, v časti Ciele skenovania kliknite znova na ikonu:

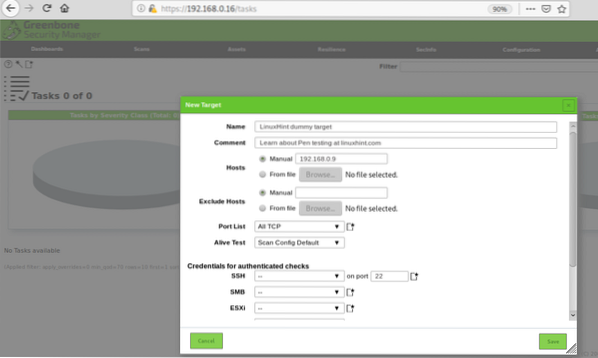

Po stlačení v novom okne si vyžiadate informácie o cieli, môžete definovať jedného hostiteľa podľa IP alebo názvu domény, môžete tiež importovať ciele zo súborov, po vyplnení všetkých požadovaných polí stlačte Uložiť.

Potom stlačte Uložiť ešte raz

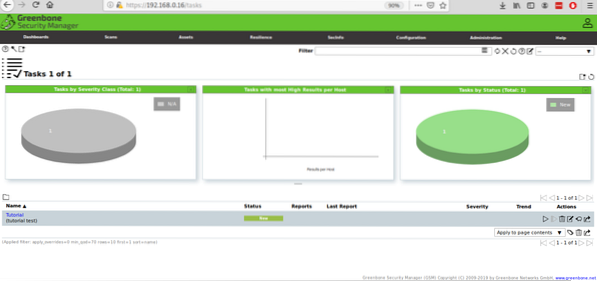

Po definovaní môžete vidieť svoju úlohu vytvorenú pomocou tlačidla PLAY na spustenie testu penetračného testovania:

Ak stlačíte tlačidlo Prehrať, stav sa zmení na „požadované “:

Potom sa začne zobrazovať postup:

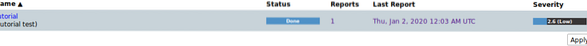

Po dokončení sa zobrazí stav hotový, kliknite na Stav.

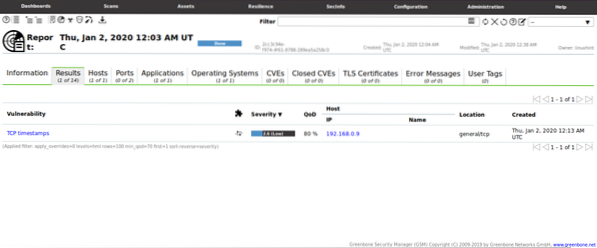

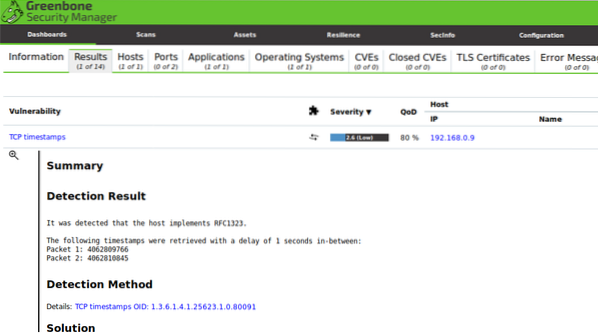

Akonáhle ste vo vnútri, môžete kliknúť na Výsledky aby ste videli obrazovku podobnú tej dole:

V tomto prípade zistila spoločnosť GSM ľahkú zraniteľnosť bez dôležitosti:

Táto kontrola bola spustená proti nedávno nainštalovanej a aktualizovanej pracovnej ploche Debianu bez služieb. Ak máte záujem o postupy penetračného testovania, môžete získať Metasploitable bezpečnostné virtuálne testovacie prostredie plné zraniteľností pripravené na detekciu a zneužitie.

Dúfam, že ste tento krátky článok našli na Čo je to penetračné testovanie cez sieť užitočné, ďakujem za prečítanie.

Phenquestions

Phenquestions