Vytvorte kópiu obrázka z jednotky USB

Prvá vec, ktorú urobíme, je vytvoriť kópiu jednotky USB. V takom prípade pravidelné zálohy nebudú fungovať. Toto je veľmi zásadný krok a ak sa urobí zle, všetka práca vyjde nazmar. Pomocou nasledujúceho príkazu môžete zobraziť zoznam všetkých jednotiek pripojených k systému:

[chránené e-mailom]: ~ $ sudo fdisk -lV systéme Linux sa názvy jednotiek líšia od Windows. V systéme Linux, hda a hdb sa používajú (sda, sdb, sdc, atď.) pre SCSI, na rozdiel od OS Windows.

Teraz, keď máme názov jednotky, môžeme vytvoriť jej .dd obrázok bit-by-bit s dd pomôcku zadaním nasledujúceho príkazu:

[chránené e-mailom]: ~ $ sudo dd if = / dev / sdc1 of = usb.dd bs = 512 počet = 1ak= umiestnenie USB disku

z= cieľ, kam sa uloží kopírovaný obrázok (môže to byť lokálna cesta vo vašom systéme, napr.g. / home / user / usb.dd)

bs= počet bajtov, ktoré sa budú kopírovať naraz

Aby sme zabezpečili dôkaz, že máme originálnu kópiu jednotky, použijeme ju hashovanie aby sa zachovala celistvosť obrazu. Hašovanie poskytne hash pre jednotku USB. Ak sa zmení jeden bit údajov, hash sa zmení úplne a človek bude vedieť, či je kópia falošná alebo originálna. Vygenerujeme hash disku md5, aby v porovnaní s pôvodným hashom disku nemohol nikto spochybniť integritu kópie.

[chránené e-mailom]: ~ $ md5sum usb.ddTakto získate hash md5 obrazu. Teraz môžeme začať s našou forenznou analýzou na tomto novo vytvorenom obrázku jednotky USB spolu s hashom.

Rozloženie bootovacieho sektoru

Spustením príkazu súbor vrátite systém súborov a geometriu disku:

[chránené e-mailom]: ~ $ súbor usb.ddok.dd: bootovací sektor DOS / MBR, offset kódu 0x58 + 2, OEM-ID „MSDOS5.0 ",

sektory / klaster 8, vyhradené sektory 4392, deskriptor médií 0xf8,

sektory / stopa 63, hlavy 255, skryté sektory 32, sektory 1953760 (objemy> 32 MB),

FAT (32 bitov), sektory / FAT 1900, vyhradené 0x1, sériové číslo 0x6efa4158, neoznačené

Teraz môžeme použiť minfo nástroj na získanie rozloženia bootovacieho sektoru NTFS a informácií o bootovacom sektore pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ minfo -i usb.ddinformácie o zariadení:

====================

nazov souboru = "ok.dd "

sektory na koľaj: 63

hlavy: 255

valce: 122

príkazový riadok mformat: mformat -T 1953760 -i ok.dd -h 255 -s 63 -H 32 ::

informácie o boot sektore

=======================

banner: „MSDOS5.0 "

veľkosť sektoru: 512 bajtov

veľkosť klastra: 8 sektorov

vyhradené (bootovacie) sektory: 4392

tuky: 2

max. dostupné sloty koreňového adresára: 0

malá veľkosť: 0 sektorov

byte deskriptora média: 0xf8

sektory na tuk: 0

sektory na koľaj: 63

hlavy: 255

skryté sektory: 32

veľká veľkosť: 1953760 sektorov

ID fyzickej jednotky: 0x80

vyhradené = 0x1

dos4 = 0x29

sériové číslo: 6EFA4158

štítok disku = "ŽIADNE NÁZOV"

typ disku = "FAT32"

Veľký fatlen = 1900

Rozšírené príznaky = 0x0000

FS verzia = 0x0000

rootCluster = 2

umiestnenie informačného sektoru = 1

záložný bootovací sektor = 6

Infosektor:

podpis = 0x41615252

voľné klastre = 243159

posledný pridelený klaster = 15

Ďalším príkazom je fstat príkaz, možno použiť na získanie všeobecne známych informácií o obraze zariadenia, ako sú alokačné štruktúry, rozloženie a bootovacie bloky. Použijeme na to nasledujúci príkaz:

[chránené e-mailom]: ~ $ fstat usb.dd--------------------------------------------

Typ systému súborov: FAT32

Názov OEM: MSDOS5.0

ID zväzku: 0x6efa4158

Štítok zväzku (bootovací sektor): ŽIADNY NÁZOV

Označenie zväzku (hlavný adresár): KINGSTON

Typový štítok súborového systému: FAT32

Nasledujúci voľný sektor (FS Info): 8296

Počet voľných sektorov (informácie o FS): 1945272

Sektory pred súborovým systémom: 32

Rozloženie súborového systému (v sektoroch)

Celkový rozsah: 0 - 1953759

* Rezervované: 0 - 4391

** Zavádzací sektor: 0

** Informačný sektor FS: 1

** Záložný bootovací sektor: 6

* TUK 0: 4392 - 6291

* TUK 1: 6292 - 8191

* Dátová oblasť: 8192 - 1953759

** Plocha klastra: 8192 - 1953759

*** Koreňový adresár: 8192 - 8199

METADATA INFORMÁCIE

--------------------------------------------

Rozsah: 2 - 31129094

Koreňový adresár: 2

OBSAHOVÉ INFORMÁCIE

--------------------------------------------

Veľkosť sektoru: 512

Veľkosť zoskupenia: 4096

Celkový rozsah klastrov: 2 - 243197

OBSAH TUKU (v sektoroch)

--------------------------------------------

8192-8199 (8) -> EOF

8200-8207 (8) -> EOF

8208-8215 (8) -> EOF

8216-8223 (8) -> EOF

8224-8295 (72) -> EOF

8392-8471 (80) -> EOF

8584-8695 (112) -> EOF

Odstránené súbory

The Sleuth Kit poskytuje fls nástroj, ktorý poskytuje všetky súbory (najmä nedávno odstránené súbory) v každej ceste alebo v zadanom obrazovom súbore. Všetky informácie o odstránených súboroch nájdete pomocou fls užitočnosť. Ak chcete použiť nástroj fls, zadajte nasledujúci príkaz:

[chránené e-mailom]: ~ $ fls -rp -f fat32 usb.ddr / r 3: KINGSTON (položka štítku zväzku)

d / d 6: Informácie o zväzku systému

r / r 135: Informácie o systémovom zväzku / WPSettings.dat

r / r 138: Informácie o zväzku systému / IndexerVolumeGuid

r / r * 14: Hra o tróny 1 720p x264 DDP 5.1 ESub - xRG.mkv

r / r * 22: Game of Thrones 2 (Pretcakalp) 720 x264 DDP 5.1 ESub - xRG.mkv

r / r * 30: Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv

r / r * 38: Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv

d / d * 41: Oceány dvanásť (2004)

r / r 45: ZÁPISNICA Z PC-DRŽÍM 23. JEDNA.01.2020.docx

r / r * 49: MINÚTY LECU, KTORÉ SA KONALI 10. DŇA.02.2020.docx

r / r * 50: windump.exe

r / r * 51: _WRL0024.tmp

r / r 55: MINÚTY LECU, KTORÉ SA KONALI 10. DŇA.02.2020.docx

d / d * 57: Nový priečinok

d / d * 63: oznámenie o vyhlásení výberového konania na vybavenie sieťovej infraštruktúry

r / r * 67: OZNÁMENIE O VÝBEROVOM KONANÍ (Mega PC-I) Fáza II.docx

r / r * 68: _WRD2343.tmp

r / r * 69: _WRL2519.tmp

r / r 73: OZNÁMENIE O NABÍDKE (Mega PC-I) Fáza II.docx

v / v 31129091: $ MBR

v / v 31129092: FAT1 $

v / v 31129093: $ FAT2

d / d 31129094: $ OrphanFiles

-/ r * 22930439: $ bad_content1

-/ r * 22930444: $ bad_content2

-/ r * 22930449: $ bad_content3

Tu sme získali všetky príslušné súbory. S príkazom fls boli použité nasledujúce operátory:

-p = slúži na zobrazenie úplnej cesty každého obnoveného súboru

-r = slúži na rekurzívne zobrazenie ciest a priečinkov

-f = typ použitého súborového systému (FAT16, FAT32 atď.)

Vyššie uvedený výstup ukazuje, že jednotka USB obsahuje veľa súborov. Obnovené odstránené súbory sú označené znakom „*”Podpísať. Vidíte, že s pomenovanými súbormi nie je niečo normálne $bad_content1, $bad_content2, $bad_content3, a windump.exe. Windump je nástroj na zachytávanie sieťovej prevádzky. Pomocou nástroja windump je možné zachytiť údaje, ktoré nie sú určené pre ten istý počítač. Zámer sa ukazuje v skutočnosti, že softvérový program windump má konkrétny účel na zachytenie sieťovej prevádzky a bol zámerne použitý na získanie prístupu k osobnej komunikácii legitímneho používateľa.

Analýza časovej osi

Teraz, keď máme obraz súborového systému, môžeme vykonať analýzu časovej osi MAC obrázka, aby sme vygenerovali časovú os a umiestnili obsah s dátumom a časom v systematickom, čitateľnom formáte. Obaja fls a ils príkazy je možné použiť na zostavenie časovej osi systému súborov. Pre príkaz fls musíme určiť, že výstup bude vo výstupnom formáte časovej osi MAC. Za týmto účelom spustíme fls príkaz s -m príznak a presmerovať výstup do súboru. Budeme tiež používať -m vlajka s ils príkaz.

[chránené e-mailom]: ~ $ fls -m / -rp -f fat32 ok.dd> usb.fls[chránené e-mailom]: ~ $ cat usb.fls

0 | / KINGSTON (položka označenia zväzku) | 3 | r / rrwxrwxrwx | 0 | 0 | 0 | 0 | 1531155908 | 0 | 0

0 | / Informácie o systémovom zväzku | 6 | d / dr-xr-xr-x | 0 | 0 | 4096 | 1531076400 | 1531155908 | 0 | 1531155906

0 | / Informácie o systémovom zväzku / WPSettings.dat | 135 | r / rrwxrwxrwx | 0 | 0 | 12 | 1532631600 | 1531155908 | 0 | 1531155906

0 | / Informácie o systémovom zväzku / IndexerVolumeGuid | 138 | r / rrwxrwxrwx | 0 | 0 | 76 | 1532631600 | 1531155912 | 0 | 1531155910

0 | Hra o tróny 1 720p x264 DDP 5.1 ESub - xRG.mkv (odstránené) | 14 | r / rrwxrwxrwx | 0 | 0 | 535843834 | 1531076400 | 1531146786 | 0 | 1531155918

0 | Hra o tróny 2 720p x264 DDP 5.1 ESub - xRG.mkv (odstránené) | 22 | r / rrwxrwxrwx | 0 | 0 | 567281299 | 1531162800 | 1531146748 | 0 | 1531121599

0 | / Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv (odstránené) | 30 | r / rrwxrwxrwx | 0 | 0 | 513428496 | 1531162800 | 1531146448 | 0 | 1531121607

0 | / Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv (vymazané) | 38 | r / rrwxrwxrwx | 0 | 0 | 567055193 | 1531162800 | 1531146792 | 0 | 1531121680

0 | / Oceans Twelve (2004) (vypustené) | 41 | d / drwxrwxrwx | 0 | 0 | 0 | 1532545200 | 1532627822 | 0 | 1532626832

0 | / MINÚTY PC-DRŽÍM 23.01.2020.docx | 45 | r / rrwxrwxrwx | 0 | 0 | 33180 | 1580410800 | 1580455238 | 0 | 1580455263

0 | / MINÚTY LECU, KTORÉ SA UCHOVÁVAJÚ 10.02.2020.docx (vymazané) | 49 | r / rrwxrwxrwx | 0 | 0 | 46659 | 1581966000 | 1581932204 | 0 | 1582004632

0 | / _WRD3886.tmp (vypustené) | 50 | r / rrwxrwxrwx | 0 | 0 | 38208 | 1581966000 | 1582006396 | 0 | 1582004632

0 | / _WRL0024.tmp (vypustené) | 51 | r / rr-xr-xr-x | 0 | 0 | 46659 | 1581966000 | 1581932204 | 0 | 1582004632

0 | / MINÚTY LECU, KTORÉ SA UCHOVÁVAJÚ 10.02.2020.docx | 55 | r / rrwxrwxrwx | 0 | 0 | 38208 | 1581966000 | 1582006396 | 0 | 1582004632

(vypustené) | 67 | r / rrwxrwxrwx | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / _WRD2343.tmp (vypustené) | 68 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / _WRL2519.tmp (vypustené) | 69 | r / rr-xr-xr-x | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / OZNÁMENIE O VÝBEROVEJ SÚŤAŽI (Mega PC-I) Fáza II.docx | 73 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / $ MBR | 31129091 | v / v --------- | 0 | 0 | 512 | 0 | 0 | 0 | 0

0 | / $ FAT1 | 31129092 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ FAT2 | 31129093 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / Nový priečinok (odstránený) | 57 | d / drwxrwxrwx | 0 | 0 | 4096 | 1589482800 | 1589528384 | 0 | 1589528382

0 | Windump.exe (vypustené) | 63 | d / drwxrwxrwx | 0 | 0 | 4096 | 1589482800 | 1589528384 | 0 | 1589528382

0 | / OZNÁMENIE O NABÍDKE (Mega PC-I) Fáza II.docx (vymazané) | 67 | r / rrwxrwxrwx | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / _WRD2343.tmp (vypustené) | 68 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / _WRL2519.tmp (vypustené) | 69 | r / rr-xr-xr-x | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / OZNÁMENIE O VÝBEROVEJ SÚŤAŽI (Mega PC-I) Fáza II.docx | 73 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / $ MBR | 31129091 | v / v --------- | 0 | 0 | 512 | 0 | 0 | 0 | 0

0 | / $ FAT1 | 31129092 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ FAT2 | 31129093 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ OrphanFiles | 31129094 | d / d --------- | 0 | 0 | 0 | 0 | 0 | 0 | 0

0 | / $$ bad_content 1 (odstránené) | 22930439 | - / rrwxrwxrwx | 0 | 0 | 59 | 1532631600 | 1532627846 | 0 | 1532627821

0 | / $$ bad_content 2 (odstránené) | 22930444 | - / rrwxrwxrwx | 0 | 0 | 47 | 1532631600 | 1532627846 | 0 | 1532627821

0 | / $$ bad_content 3 (odstránené) | 22930449 | - / rrwxrwxrwx | 0 | 0 | 353 | 1532631600 | 1532627846 | 0 | 1532627821

Spustiť medzičas nástroj na získanie analýzy časovej osi s týmto príkazom:

[chránené e-mailom]: ~ $ cat usb.fls> usb.macAk chcete tento výstup mactime previesť do formy čitateľnej pre človeka, zadajte nasledujúci príkaz:

[chránené e-mailom]: ~ $ mactime -b usb.mac> usb.medzičas[chránené e-mailom]: ~ $ cat usb.mactime Št 26. júla 2018 22:57:02 0 m… d / drwxrwxrwx 0 0 41 / Oceans Twelve (2004) (vypustené)

26. júla 2018 22:57:26 59 m… - / rrwxrwxrwx 0 0 22930439 / Game of Thrones 4 720p x264 DDP 5.1 ESub - (odstránené)

47 m… - / rrwxrwxrwx 0 0 22930444 / Game of Thrones 4 720p x264 DDP 5.1 ESub - (odstránené)

353 m… - / rrwxrwxrwx 0 0 22930449 // Game of Thrones 4 720p x264 DDP 5.1 ESub - (odstránené)

Pi 27. júla 2018 00:00:00 12 .a… r / rrwxrwxrwx 0 0 135 / Informácie o systémovom zväzku / WPSettings.dat

76 .a… r / rrwxrwxrwx 0 0 138 / Informácie o systémovom zväzku / IndexerVolumeGuid

59 .a… - / rrwxrwxrwx 0 0 22930439 / Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (odstránený)

47 .a… - / rrwxrwxrwx 0 0 22930444 $ / Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (odstránený)

353 .a… - / rrwxrwxrwx 0 0 22930449 / Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (odstránený)

Pi 31. januára 2020 00:00:00 33180 .a… r / rrwxrwxrwx 0 0 45 / MINÚTY PC-DRŽÍM 23.01.2020.docx

Pi 31. januára 2020 12:20:38 33180 m… r / rrwxrwxrwx 0 0 45 / MINÚTY PC-PODRŽIAME 23.01.2020.docx

Pi 31. januára 2020 12:21:03 33180… b r / rrwxrwxrwx 0 0 45 / MINÚTY PC-PODRŽIAME 23.01.2020.docx

Po 17. februára 2020 14:36:44 46659 m… r / rrwxrwxrwx 0 0 49 / MINÚTY LECU, KTORÉ SA UCHOVÁVAJÚ 10.02.2020.docx (odstránené)

46659 m… r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (vymazané)

Utorok 18. februára 2020 00:00:00 46659 .a… r / rrwxrwxrwx 0 0 49 / Game of Thrones 2 720p x264 DDP 5.1 ESub - (odstránené)

38208 .a… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (vymazané)

Utorok 18. februára 2020 10:43:52 46659… b r / rrwxrwxrwx 0 0 49 / Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (vymazané)

46659… b r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (vymazané)

38208… b r / rrwxrwxrwx 0 0 55 / MINUTY LECU, KTORÉ SA UCHOVÁVAJÚ 10. DEN.02.2020.docx

Utorok 18. februára 2020 11:13:16 38208 m… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (vymazané)

46659 .a… r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (vymazané)

38208 .a… r / rrwxrwxrwx 0 0 55 / MINUTY LECU, KTORÉ SA UCHOVÁVAJÚ 10.02.2020.docx

Utorok 18. februára 2020 10:43:52 46659… b r / rrwxrwxrwx 0 0 49 / Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (vymazané)

46659… b r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (vymazané)

38208… r.02.2020.docx

Utorok 18. februára 2020 11:13:16 38208 m… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (vymazané)

38208 m… r / rrwxrwxrwx 0 0 55 / Game of Thrones 3 720p x264 DDP 5.1 ESub -

Pi 15. mája 2020 00:00:00 4096 .a… d / drwxrwxrwx 0 0 57 / Nový priečinok (odstránený)

4096 .a… d / drwxrwxrwx 0 0 63 / oznámenie o vyhlásení výberového konania na vybavenie sieťovej infraštruktúry pre IIUI (vypúšťa sa)

56775 .a… r / rrwxrwxrwx 0 0 67 / OZNÁMENIE O NABÍDKE (Mega PC-I) Fáza II.docx (odstránené)

56783 .a… r / rrwxrwxrwx 0 0 68 / _WRD2343.tmp (vymazané)

56775 .a… r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (vymazané)

56783 .a… r / rrwxrwxrwx 0 0 73 / OZNÁMENIE O NABÍDKE (Mega PC-I) Fáza II.docx

Pi 15. mája 2020 12:39:42 4096… b d / drwxrwxrwx 0 0 57 / Nový priečinok (odstránený)

4096… b d / drwxrwxrwx 0 0 63 / oznámenie o verejnej súťaži na vybavenie sieťovej infraštruktúry pre IIUI (vypúšťa sa)

Pi 15. mája 2020 12:39:44 4096 m… d / drwxrwxrwx 0 0 57 $$ bad_content 3 (vypustené)

4096 m… d / drwxrwxrwx 0 0 63 / oznámenie o vyhlásení výberového konania na vybavenie sieťovej infraštruktúry pre IIUI (vypúšťa sa)

Pi 15. mája 2020 12:43:18 56775 m… r / rrwxrwxrwx 0 0 67 $$ bad_content 1 (vypustené)

56775 m… r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (vymazané)

Pi 15. mája 2020 12:45:01 56775… b r / rrwxrwxrwx 0 0 67 $$ bad_content 2 (vypustené)

56783… b r / rrwxrwxrwx 0 0 68 / _WRD2343.tmp (vymazané)

56775… b r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (vymazané)

56783… b r / rrwxrwxrwx 0 0 73 / OZNÁMENIE O NABÍDKE (Mega PC-I) Fáza II.docx

Pi 15. mája 2020 12:45:36 56783 m… r / rrwxrwxrwx 0 0 68 windump.exe (vymazané)

56783 m… r / rrwxrwxrwx 0 0 73 / OZNÁMENIE O NABÍDKE (Mega PC-I) Fáza II.docx

Všetky súbory by mali byť obnovené s časovou značkou v súbore čitateľnom pre človeka “usb.medzičas.“

Nástroje pre USB forenznú analýzu

Existuje niekoľko nástrojov, ktoré možno použiť na vykonanie forenznej analýzy na jednotke USB, ako napr Pitevná súprava Sleuth Kit, FTK Imager, Predovšetkým, atď. Najskôr sa pozrieme na nástroj Autopsy.

Pitva

Pitva sa používa na extrakciu a analýzu údajov z rôznych typov obrázkov, ako sú napríklad obrázky AFF (Advance Forensic Format), .dd obrázky, nespracované obrázky atď. Tento program je mocným nástrojom, ktorý používajú kriminalisti a rôzne orgány činné v trestnom konaní. Pitva pozostáva z mnohých nástrojov, ktoré môžu vyšetrovateľom pomôcť efektívne a hladko dokončiť prácu. Nástroj Autopsy je k dispozícii pre platformy Windows aj UNIX bezplatne.

Ak chcete analyzovať obraz USB pomocou Autopsy, musíte najskôr vytvoriť prípad, vrátane napísania mien vyšetrovateľov, zaznamenania názvu prípadu a ďalších informačných úloh. Ďalším krokom je import zdrojového obrazu jednotky USB získaného na začiatku procesu pomocou nástroja dd užitočnosť. Potom necháme nástroj Autopsy robiť to, čo robí najlepšie.

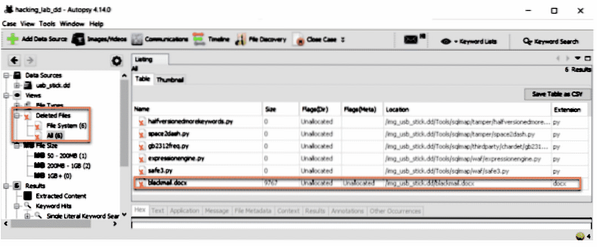

Množstvo informácií poskytnutých Pitva je obrovský. Autopsy poskytuje pôvodné názvy súborov a tiež vám umožňuje preskúmať adresáre a cesty so všetkými informáciami o príslušných súboroch, ako sú napr prístupné, upravené, zmenil, dátum, a čas. Načítajú sa tiež informácie o metadátach a všetky informácie sa zoradia profesionálnym spôsobom. Na uľahčenie vyhľadávania súborov poskytuje Autopsy a Vyhľadávanie podľa kľúčových slov možnosť, ktorá umožňuje používateľovi rýchlo a efektívne vyhľadať reťazec alebo číslo z načítaného obsahu.

Na ľavom paneli podkategórie Typy súborov, uvidíte kategóriu s názvom „Odstránené súbory”Obsahujúci odstránené súbory z požadovaného obrazu jednotky so všetkými informáciami o metadátach a analýze časovej osi.

Pitva je grafické užívateľské rozhranie (GUI) pre nástroj príkazového riadku Sleuth Kit a je na najvyššej úrovni vo svete kriminalistiky vďaka svojej integrite, všestrannosti, ľahko použiteľnej povahe a schopnosti produkovať rýchle výsledky. Forenznú na USB zariadení je možné vykonať tak ľahko Pitva ako na akomkoľvek inom platenom nástroji.

FTK Imager

FTK Imager je ďalší skvelý nástroj používaný na získavanie a získavanie údajov z rôznych typov poskytovaných obrázkov. FTK Imager má tiež schopnosť vytvárať kópie obrázkov po bitoch, takže žiadny iný nástroj nemá rád dd alebo dcfldd je na tento účel potrebný. Táto kópia jednotky obsahuje všetky súbory a priečinky, nepridelené a voľné miesto a odstránené súbory, ktoré zostali v uvoľnenom alebo nepridelenom priestore. Základným cieľom pri vykonávaní forenznej analýzy na jednotkách USB je rekonštrukcia alebo opätovné vytvorenie scenára útoku.

Teraz sa pozrieme na vykonávanie forenznej analýzy USB na obraze USB pomocou nástroja FTK Imager.

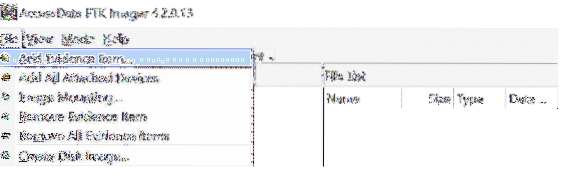

Najskôr pridajte súbor s obrázkom do FTK Imager kliknutím Súbor >> Pridať dôkazovú položku.

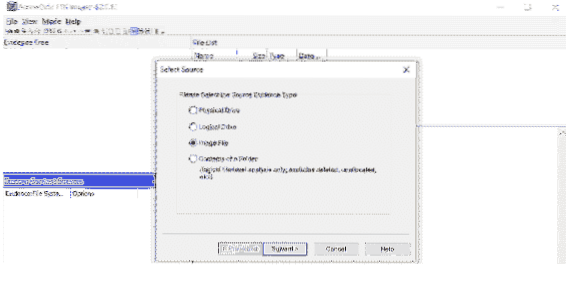

Teraz vyberte typ súboru, ktorý chcete importovať. V tomto prípade ide o obrazový súbor z jednotky USB.

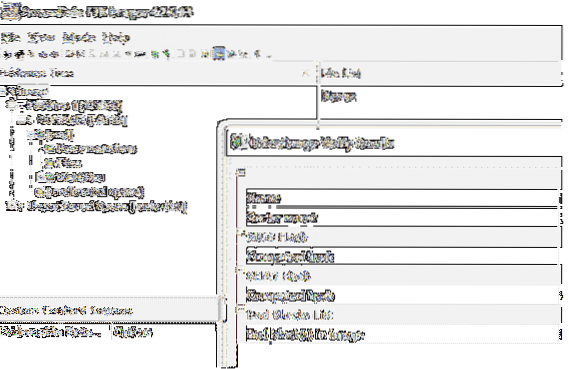

Teraz zadajte úplné umiestnenie obrazového súboru. Nezabudnite, že k tomuto kroku musíte poskytnúť úplnú cestu. Kliknite Skončiť zahájiť zber dát a nechať FTK Imager urob prácu. Po určitom čase poskytne nástroj požadované výsledky.

Prvá vec, ktorú musíte urobiť, je overiť Integrita obrazu kliknutím pravým tlačidlom myši na názov obrázka a výberom Overiť obrázok. Nástroj skontroluje, či sa zhodujú hodnoty hash md5 alebo SHA1 poskytované s informáciami o obrázku, a tiež vám oznámi, či bol s obrazom manipulovaný pred importom do FTK Imager nástroj.

Teraz, Export kliknutím na názov obrázka pravým tlačidlom myši a výberom možnosti Export možnosť analyzovať to. The FTK Imager vytvorí úplný záznam údajov procesu forenznej analýzy a tieto záznamy umiestni do rovnakého priečinka ako obrazový súbor.

Analýza

Obnovené údaje môžu byť v akomkoľvek formáte, napríklad tar, zip (pre komprimované súbory), png, jpeg, jpg (pre obrazové súbory), mp4, avi (pre video súbory), čiarové kódy, pdf a ďalšie formáty súborov. Mali by ste analyzovať metadáta daných súborov a skontrolovať čiarové kódy vo forme a QR kód. Môže to byť v súbore png a dá sa získať pomocou ZBAR nástroj. Vo väčšine prípadov sa súbory docx a pdf používajú na skrytie štatistických údajov, takže musia byť nekomprimované. Kdbx súbory je možné otvoriť cez Keepass; heslo mohlo byť uložené v iných obnovených súboroch, alebo môžeme kedykoľvek vykonať bruteforce.

Predovšetkým

Foremost je nástroj používaný na obnovenie odstránených súborov a priečinkov z obrazu disku pomocou hlavičiek a päty. Pozrime sa na manuálovú stránku Foremost, aby sme preskúmali niektoré silné príkazy obsiahnuté v tomto nástroji:

[chránené e-mailom]: ~ $ predovšetkým muž-a Umožňuje zápis všetkých hlavičiek, nevykonáva žiadnu detekciu chýb

poškodených súborov.

-b číslo

Umožňuje určiť predovšetkým veľkosť použitého bloku. Toto je

relevantné pre pomenovanie súborov a rýchle vyhľadávanie. Predvolená hodnota je

512. tj. predovšetkým -b 1024 obrázok.dd

-q (rýchly režim):

Povolí rýchly režim. V rýchlom režime iba začiatok každého sektoru

sa hľadá vyhovujúce hlavičky. To znamená, že hlavička je

prehľadané iba do dĺžky najdlhšej hlavičky. Zvyšok

sektora, zvyčajne asi 500 bajtov, sa ignoruje. Tento režim

umožňuje predovšetkým bežať podstatne rýchlejšie, ale môže to spôsobiť

chýbajú súbory, ktoré sú vložené do iných súborov. Napríklad pomocou

rýchly režim nebudete môcť nájsť obrázky JPEG vložené do

Dokumenty Microsoft Word.

Pri skúmaní súborových systémov NTFS by sa nemal používať rýchly režim.

Pretože NTFS bude ukladať malé súbory vo vnútri hlavnej zložky súboru

ble, tieto súbory budú v rýchlom režime zmeškané.

-a Umožňuje zápis všetkých hlavičiek, nevykonáva žiadnu detekciu chýb

poškodených súborov.

-i (vstupný) súbor:

Ako vstupný súbor sa použije súbor použitý s možnosťou i.

V prípade, že nie je zadaný žiadny vstupný súbor, použije sa stdin na c.

Ako vstupný súbor sa použije súbor použitý s možnosťou i.

V prípade, že nie je zadaný žiadny vstupný súbor, použije sa stdin na c.

Na dokončenie úlohy použijeme nasledujúci príkaz:

[chránené e-mailom]: ~ $ foremost usb.ddPo dokončení procesu bude v priečinku /výkon priečinok s názvom text obsahujúce výsledky.

Záver

USB forenzná je dobrá zručnosť pri získavaní dôkazov a obnovení odstránených súborov zo zariadenia USB, ako aj pri identifikácii a preskúmaní toho, aké počítačové programy mohli byť použité pri útoku. Potom môžete dať dohromady kroky, ktoré útočník mohol podniknúť na preukázanie alebo vyvrátenie tvrdení oprávneného používateľa alebo obete. USB forenzná analýza je nevyhnutným nástrojom na zabezpečenie toho, aby sa nikto nedostal cez počítačovú kriminalitu, ktorá sa týka údajov USB. Zariadenia USB obsahujú kľúčové dôkazy vo väčšine forenzných prípadov a niekedy môžu forenzné údaje získané z jednotky USB pomôcť pri obnovení dôležitých a cenných osobných údajov.

Phenquestions

Phenquestions