Jedným z charakteristických aspektov Nikta, ktorý ho oddeľuje od ostatných skenerov a legitimizuje ho ako prísne testovacieho prístroja, je to, že ho nemožno používať tajne. Takže blackhat, ktorý ho zneužíva, je ľahko zistiteľný. A to je od nás veľké šťastie, pretože Nikto je inak juggernaut, ktorý ďaleko prekonáva svoje alternatívy, pokiaľ ide o skenovanie webu.

Na rozdiel od iných webových skenerov, kde sú informácie prezentované v komplikovanom a takmer nerozlúštiteľnom formáte, Nikto jednoznačne upozorňuje na každú zraniteľnosť a v rámci prvého konceptu správy, ktorú predstavuje. Preto je často považovaný za priemyselný štandard medzi niekoľkými komunitami whitehat po celom svete.

Pozrime sa, ako môžeme nastaviť a spustiť testovanie perom s Niktom.

1-Nastavenie Nikto

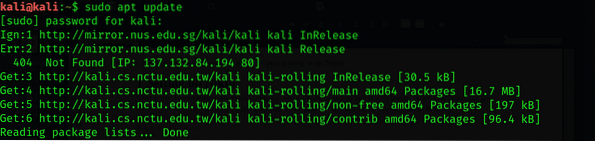

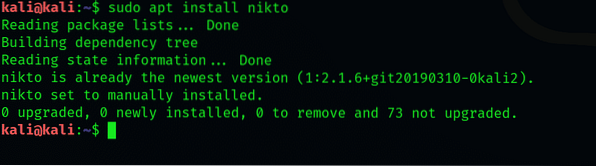

Skontrolujte kategóriu analýzy zraniteľnosti v systéme Kali Linux a zistite, či tam je; inak môžete získať Nikto z jeho GitHubu, pretože je to open source, alebo použiť príkaz apt install v Kali Linux:

$ sudo apt aktualizácia

Používatelia počítačov Mac môžu na inštaláciu Nikto použiť Homebrew:

$ brew inštalácia nikto2-Začíname

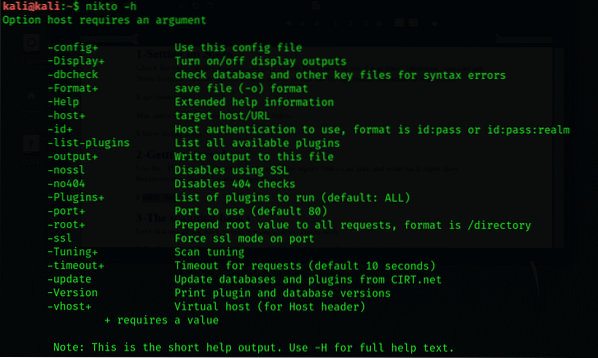

Pomocou -Nápovede zobrazíte podrobného sprievodcu o všetkých vstupoch, ktoré môže Nikto prijať, a o tom, čo jednotlivé vstupy robia. Odporúčané pre tých, pre ktorých je toto nové.

$ nikto -pomoc

3 - Základné informácie o skenovaní

Poďme diskutovať o všetkých základných syntaxiach, pomocou ktorých môžeme Nikto poučiť.

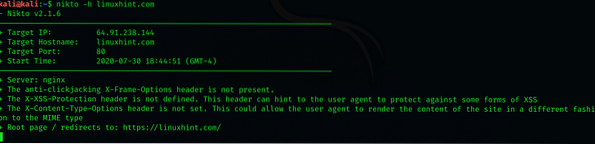

Nahraďte predvolenú adresu IP alebo názov hostiteľa s menom hostiteľa podľa vášho výberu:

$ nikto -h linuxhint.com

Môžeme vykonať základné skenovanie hľadať port43 a SSL, ktoré majú široké použitie na webových stránkach HTTP. Aj keď Nikto nevyžaduje, aby ste určovali typ, zadanie pomôže Nikto ušetriť čas strávený skenovaním.

To zadajte webovú stránku SSL, použite nasledujúcu syntax

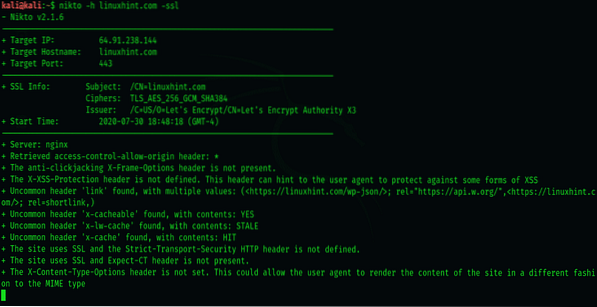

$ nikto -h linuxhint.com -ssl

4-skenovacie webové stránky s povoleným SSL pomocou Nikto

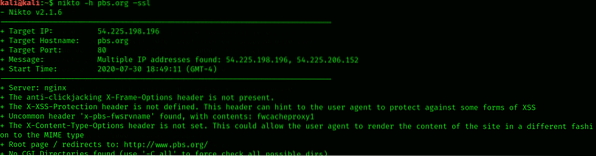

Tu skenujeme PBS.org na demonštráciu. Po dokončení skenovania sa v tejto časti tiež dozvieme o rôznych informáciách, ktoré Nikto hlási. Ak chcete spustiť skenovanie, zadajte:

$ nikto -h pbs.org -ssl

Vykonali sme rýchle skenovanie pbs.org

Po pripojení k portu 443 zobrazuje niektoré informácie o šifre, ktoré môžeme preskúmať. Informácie tu nie sú príliš relevantné pre to, čo sa snažíme robiť, takže prejdeme k zložitejšiemu skenovaniu.

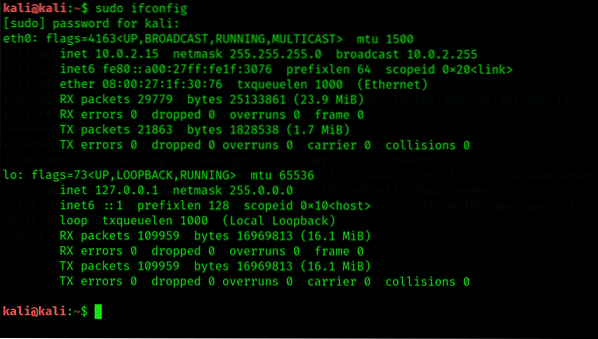

5-skenovanie IP adries

Nikto možno tiež použiť v lokálnej sieti na vyhľadanie akýchkoľvek zabudovaných serverov. Aby sme to mohli urobiť, budeme potrebovať poznať našu IP adresu. Zadajte nasledujúci príkaz do príkazového terminálu, aby ste videli IP adresu použitia vášho miestneho počítača.

$ sudo ifconfig

Požadujeme adresu IP, za ktorou nasleduje „inet“, takže si ju zapíšte. Rozsah svojej siete môžete vypracovať tak, že na ňom spustíte ipcalc, ktorý si môžete ľahko stiahnuť a nainštalovať pomocou apt install ipcalc, ak ho ešte nemáte nainštalovaný.

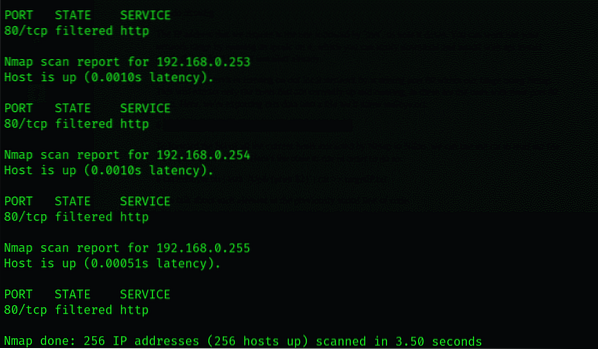

Skenujme služby bežiace v našej lokálnej sieti skenovaním portu 80 v našom rozmedzí pomocou Nmap. Týmto sa extrahujú iba hostitelia, ktorí sú momentálne spustení, pretože to sú tí, ktorí majú otvorený port 80. Tu exportujeme tieto údaje do súboru, ktorý pomenujeme nullbye.TXT:

$ sudo nmap -p 80 192.168.0.0/24 -oG linuxhint.TXT

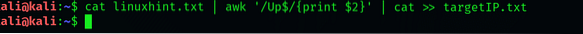

Aby sme preposlali zoznam všetkých aktuálnych hostiteľov extrahovaných Nmapom na Nikto, môžeme pomocou mačky prečítať súbor, do ktorého sme exportovali informácie. Tu je potrebné spustiť tento kód:

$ mačka linuxhint.txt | awk '/ Up $ / print $ 2' | mačka >> targetIP.TXT

Hovorme o každom prvku v predtým uvedenom riadku kódu.

awk- vyhľadá vzor v cieľovom súbore, ktorý v syntaxi nasleduje slovo „mačka“

Hore- o tom, že hostiteľ je hore

Vytlačiť 2 doláre- znamená, že dávate príkaz vytlačiť druhé slovo v každom riadku .súbor txt

targetIP.txt je iba súbor, do ktorého odosielame naše údaje, ktoré vo vašom prípade môžete pomenovať, ako chcete.

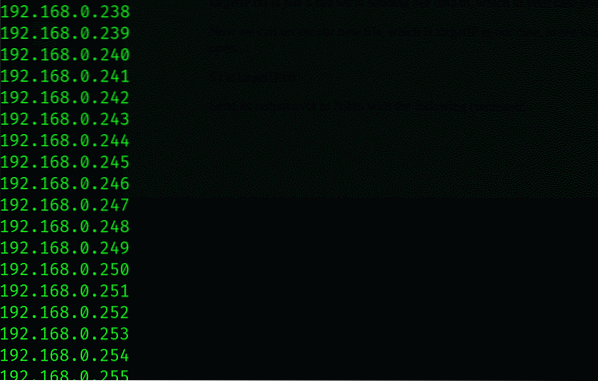

Teraz môžeme pristupovať k nášmu novému súboru, ktorým je v našom prípade targetIP, aby sme zistili, aké adresy IP majú port 80 otvorený.

$ cat targetIP.TXT

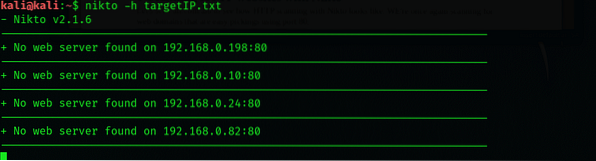

Jeho výstup pošlete Nikto pomocou nasledujúceho príkazu:

$ nikto -h targetIP.TXT

Všimnite si, aké podobné sú výsledky tu v porovnaní s výsledkami, ktoré sme dostali pri skenovaní webom SSL.

6-skenovanie HTTP webov pomocou Nikto

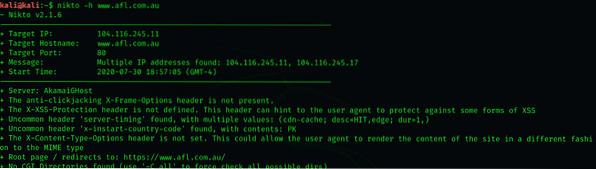

Poďme naskenovať.com.alu, aby ste videli, ako vyzerá skenovanie HTTP pomocou Nikto. Opäť skenujeme webové domény, ktoré sa dajú ľahko vybrať pomocou portu 80.

$ nikto -h www.afl.com.au

Informácie, ktoré sú pre našich používateľov najdôležitejšie, sú adresáre, ktoré lokalizoval. Tieto môžeme použiť na získanie akýchkoľvek používateľských poverení, okrem iných vecí, ktoré boli buď nesprávne nakonfigurované, alebo boli nechtiac otvorené pre prístup.

Spojenie Nikto s Metasploitom

Po dokončení skenovania na webe budete pokračovať v samotnom testovaní pera, najlepšie v programe Metasploit. Je preto dobré, že Nikto prichádza s funkciami, ktoré vám umožňujú exportovať informácie do ďalších nástrojov na opätovné prepojenie.

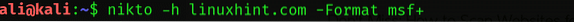

Ak chcete exportovať informácie do formátu čitateľného Metasploitom, môžete vykonať skenovanie, ako sme vysvetlili vyššie, ale za kód pridať -Format msf +, napríklad:

$ nikto -h linuxhint.com -Formát msf+

Balenie vecí:

Toto bol krátky sprievodca, ktorý vám pomôže začať s Niktom, najochválenejším a najdôveryhodnejším webovým skenerom medzi testermi na perá. Pozreli sme sa na spôsoby, ako určiť slabé miesta na testovanie zraniteľností s nikým a ako ich exportovať do Metasploit, aby sme dosiahli presnejšie využitie. Pre svoju schopnosť detekovať viac ako 6 700 nebezpečných súborov / CGI a schopnosť zachytávať súbory cookie a výtlačky odporúčame nováčikom preskúmať tento zložitý nástroj.

Zostaňte pri aktualizáciách a následných krokoch a zatiaľ si prečítajte niektoré ďalšie návody týkajúce sa testovania perom.

Phenquestions

Phenquestions