- Úvod do nečinného skenovania Nmap

- Nájdenie zombie zariadenia

- Spustenie nečinného skenovania Nmap

- Záver

- Súvisiace články

Úvod do nečinného skenovania Nmap

Posledné dva tutoriály zverejnené na Linuxe Rada o Nmape bola zameraná na nenáročné metódy kontroly vrátane SYN kontroly, NULL a Xmas kontroly. Aj keď sú tieto metódy ľahko zistiteľné bránami firewall a systémami detekcie narušenia, sú impozantným spôsobom, ako sa didakticky dozvedieť niečo málo o Internetový model alebo Internet Protocol Suite, tieto čítania sú tiež nevyhnutnosťou predtým, ako sa naučíte teóriu Idle Scan, ale nie nutnosťou naučiť sa, ako ju prakticky aplikovať.

Idle Scan vysvetlená v tomto tutoriále je sofistikovanejšou technikou využívajúcou štít (nazývaný Zombie) medzi útočníkom a cieľom, ak je sken detekovaný obranným systémom (firewall alebo IDS), bude skôr viniť prostredné zariadenie (zombie) ako počítač útočníka.

Útok v podstate spočíva v sfalšovaní štítu alebo medziľahlého zariadenia. Je dôležité zdôrazniť, že najdôležitejším krokom v tomto type útoku nie je uskutočnenie proti cieľu, ale nájdenie zombie zariadenia. Tento článok sa nebude zameriavať na obrannú metódu, pre obranné techniky proti tomuto útoku máte bezplatný prístup k príslušnej sekcii knihy Prevencia narušenia a aktívna odpoveď: Nasadenie sieťového a hostiteľského IPS.

Okrem aspektov balíka Internet Protocol Suite popísaných v časti Nmap Basics, Nmap Stealth Scan a Xmas Scan, aby ste pochopili, ako funguje Idle Scan, musíte vedieť, čo je ID IP. Každý odoslaný datagram TCP má jedinečné dočasné ID, ktoré umožňuje fragmentáciu a spätné zostavenie fragmentovaných paketov na základe tohto ID, ktoré sa nazýva IP ID. ID IP bude postupne narastať podľa počtu odoslaných paketov, takže na základe čísla IP ID sa dozviete počet paketov odoslaných zariadením.

Keď pošlete nevyžiadaný paket SYN / ACK, odpoveďou bude paket RST na obnovenie pripojenia, tento paket RST bude obsahovať číslo IP ID. Ak najskôr pošlete nevyžiadaný paket SYN / ACK zombie zariadeniu, bude reagovať paketom RST zobrazujúcim jeho IP ID, druhým krokom je sfalšovanie tohto IP ID, aby sa odoslal sfalšovaný paket SYN cieľu, aby ste uverili sú Zombie, cieľ bude reagovať (alebo nie) na zombie, v treťom kroku pošlete zombie nový SYN / ACK, aby ste dostali znova RST paket na analýzu zvýšenia IP ID.

Otvorené porty:

| KROK 1 Pošlite nevyžiadanú správu SYN / ACK zombie zariadeniu a získate paket RST zobrazujúci zombie IP ID. | KROK 2 Pošlite sfalšovaný paket SYN, ktorý sa vydáva za zombie. Cieľ tak bude reagovať na nevyžiadaný SYN / ACK zombie, vďaka čomu bude môcť odpovedať na nový aktualizovaný RST. | KROK 3 Pošlite zombie nový nevyžiadaný SYN / ACK, aby ste dostali paket RST na analýzu jeho nového aktualizovaného ID IP. |

|  |  |

Ak je port cieľa otvorený, odpovie zombie zariadeniu pomocou paketu SYN / ACK a povzbudí zombie k odpovedi pomocou paketu RST, čím zvýši jeho IP ID. Keď potom útočník pošle zombie znova SYN / ACK, zvýši sa IP ID o +2, ako je uvedené v tabuľke vyššie.

Ak je port zatvorený, terč neodošle zombie paket SYN / ACK, ale RST a jeho IP ID zostanú rovnaké, keď útočník pošle zombie nový ACK / SYN, aby skontroloval svoje IP ID, bude byť zvýšený iba +1 (kvôli ACK / SYN zaslanému zombie, bez zvýšenia provokovaným cieľom). Pozri tabuľku nižšie.

Uzavreté prístavy:

| KROK 1 Rovnaké ako vyššie | KROK 2 V takom prípade terč odpovie zombie pomocou paketu RST namiesto SYN / ACK, čo zabráni zombie v odosielaní RST, čo môže zvýšiť jeho IP ID. | KROK 2 Útočník pošle SYN / ACK a zombie odpovie iba zvýšením dosiahnutým pri interakcii s útočníkom a nie s cieľom. |

|  |  |

Keď je port filtrovaný, cieľ nebude odpovedať vôbec, IP ID tiež zostane rovnaké, pretože nebude vykonaná žiadna RST odpoveď a keď útočník pošle zombie nový SYN / ACK, aby analyzoval IP ID, výsledok bude rovnaké ako pri uzavretých portoch. Na rozdiel od skenovania SYN, ACK a Xmas, ktoré nedokážu rozlíšiť medzi určitými otvorenými a filtrovanými portami, tento útok nedokáže rozlíšiť medzi zatvorenými a filtrovanými portami. Pozri tabuľku nižšie.

Filtrované porty:

| KROK 1 Rovnaké ako vyššie | KROK 2 V takom prípade neodpovie cieľ, ktorý by bránil zombie v odoslaní RST, čo by mohlo zvýšiť jeho IP ID. | KROK 3 Rovnaké ako vyššie |

|  |  |

Nájdenie zombie zariadenia

Nmap NSE (Nmap Scripting Engine) poskytuje skript IPIDSEQ na detekciu zraniteľných zombie zariadení. V nasledujúcom príklade sa skript použije na skenovanie portu 80 náhodných 1 000 cieľov, aby sa vyhľadali zraniteľní hostitelia, zraniteľní hostitelia sa klasifikujú ako Inkrementálne alebo little-endian prírastkový. Ďalšie príklady použitia NSE, aj keď nesúvisia s Idle Scan, sú popísané a zobrazené na Ako vyhľadávať služby a zraniteľné miesta pomocou Nmap a Používanie skriptov nmap: Uchopenie bannera Nmap.

Príklad IPIDSEQ na náhodné nájdenie kandidátov na zombie:

nmap -p80 --script ipidseq -iR 1000

Ako vidíte, bolo nájdených niekoľko zraniteľných hostiteľov hostiteľov zombie ALE všetky sú falošne pozitívne. Najťažším krokom pri nečinnom skenovaní je nájsť zraniteľné zombie zariadenie, je to ťažké z mnohých dôvodov:

- Mnoho ISP blokuje tento typ skenovania.

- Väčšina operačných systémov prideľuje IP ID náhodne

- Správne nakonfigurované brány firewall a honeypoty môžu mať falošne pozitívne výsledky.

V takýchto prípadoch sa pri pokuse o vykonanie kontroly nečinnosti zobrazí nasledujúca chyba:

„... nemožno použiť, pretože nevrátila žiadnu z našich sond - možno je nefunkčná alebo firewallová.

UKONČUJE sa!“

Ak budete mať v tomto kroku šťastie, nájdete starý systém Windows, starý kamerový systém IP alebo starú sieťovú tlačiareň, tento posledný príklad odporúča kniha Nmap.

Pri hľadaní zraniteľných zombie možno budete chcieť prekročiť Nmap a implementovať ďalšie nástroje ako Shodan a rýchlejšie skenery. Môžete tiež spustiť náhodné kontroly zisťujúce verzie a vyhľadať možný zraniteľný systém.

Spustenie nečinného skenovania Nmap

Upozorňujeme, že nasledujúce príklady nie sú vyvinuté v skutočnom scenári. Pre tento tutoriál bola zombie Windows 98 nastavená prostredníctvom VirtualBoxu, ktorý je cieľovým metasploitable aj pod VirtualBoxom.

Nasledujúce príklady preskakujú zisťovanie hostiteľa a inštruujú Idle Scan pomocou IP 192.168.56.102 ako zombie zariadenie na skenovanie portov 80.21.22 a 443 cieľa 192.168.56.101.

nmap -Pn -sI 192.168.56.102 -p80,21,22,443 192.168.56.101

Kde:

nmap: zavolá program

-Pn: preskočí objavenie hostiteľa.

-sI: Nečinné skenovanie

192.168.56.102: Windows 98 zombie.

-p80,21,22,443: dáva pokyn na skenovanie spomínaných portov.

192.68.56.101: je Metasploitable cieľ.

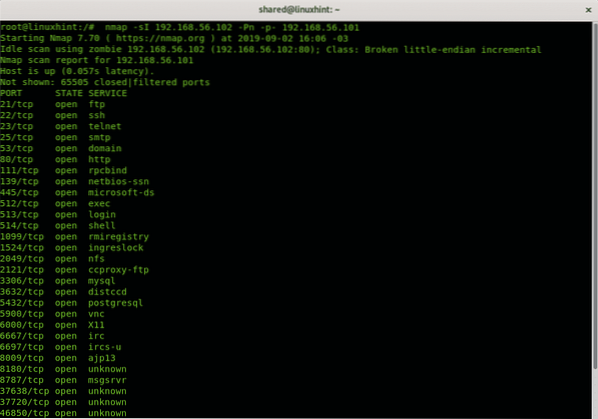

V nasledujúcom príklade je zmenená iba možnosť definujúca porty pre -p- príkaz Nmap na skenovanie najbežnejších 1 000 portov.

nmap -sI 192.168.56.102 -Pn -p- 192.168.56.101

Záver

V minulosti bolo najväčšou výhodou nečinného skenovania jednak to, že zostal v anonymite, a jednak aby sa vytvorila identita zariadenia, ktoré nebolo nefiltrované alebo ktorému obranné systémy nedôverovali, obe použitia sa zdajú zastarané kvôli obtiažnosti nájsť zraniteľné zombie (zatiaľ , je to samozrejme možné). Zostať v anonymite pomocou štítu by bolo praktickejšie pomocou verejnej siete, zatiaľ čo je nepravdepodobné, že by sofistikované brány firewall alebo IDS boli kombinované so starými a zraniteľnými systémami ako dôveryhodné.

Dúfam, že vám tento návod pre Nmap Idle Scan bol užitočný. Postupujte podľa pokynov pre systém LinuxHint, kde nájdete ďalšie tipy a aktualizácie pre systém Linux a prácu v sieti.

Súvisiace články:

- Ako vyhľadávať služby a chyby zabezpečenia pomocou Nmapu

- Nmap Stealth Scan

- Traceroute s Nmap

- Používanie skriptov nmap: Uchopenie bannera Nmap

- sieťové skenovanie nmap

- nmap ping sweep

- vlajky nmap a čo robia

- Iptables pre začiatočníkov

Phenquestions

Phenquestions