Tento tutoriál sa zameria na kľúčové využitie Nmapu, t.j.e., hostiteľský objav a metodológia objavenia hostiteľa. Je dobré si uvedomiť, že nejde o príručku pre začiatočníkov pri práci s metodikou Nmap alebo metodiku zhromažďovania informácií pri testovaní penetrácie.

Čo je Host Discovery

Proces zisťovania hostiteľa Nmap odkazuje na výpočet počtu hostiteľov v sieti, aby sa zhromaždili informácie o nich a vytvoril sa plán útoku pri testovaní perom.

Počas zisťovania hostiteľa používa Nmap prvky ako Ping a vstavaný skript na vyhľadanie operačných systémov, portov a spustených služieb pomocou protokolov TCP a UDP. Ak je zadané, môžete povoliť skriptovací modul Nmap, ktorý používa rôzne skripty na vyhľadanie slabých miest v hostiteľovi.

Proces zisťovania hostiteľa, ktorý používa Nmap, využíva surové pakety ICMP. Tieto pakety môžu byť deaktivované alebo filtrované bránami firewall (zriedka) a veľmi opatrnými správcami systému. Nmap nám však poskytuje nenápadný sken, ako uvidíme v tomto návode.

Začnime.

Zisťovanie siete

Bez toho, aby sme zbytočne strácali čas, preskúmajme rôzne metódy na zisťovanie hostiteľov a prekonávanie rôznych obmedzení spôsobených sieťovými bezpečnostnými zariadeniami, ako sú napríklad brány firewall.

1: Klasický ping ICMP

Vyhľadanie hostiteľa môžete vykonať jednoduchým spôsobom Požiadavka na echo ICMP kde hostiteľ odpovie pomocou ICMP echo odpoveď.

Ak chcete poslať požiadavku na echo ICMP s Nmap, zadajte príkaz:

$ nmap -PE -sn 192.168.0.16Výstup bude vyzerať takto:

Spustenie Nmapu 7.91 (https: // nmap.org)správa o skenovaní pre 192.168.0.16

Hostiteľ je hore (0.Latencia 11 s).

MAC adresa: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap hotovo: 1 IP adresa (1 hostiteľ hore) naskenovaná v 0.62 sekúnd

Vo vyššie uvedenom príkaze povieme Nmapu, aby odoslal cieľu požiadavku ping echo (-PE). Ak dostane odpoveď ICMP, hostiteľ je hore.

Ďalej je uvedený screenshot Wireshark príkazu nmap -sn -PE:

Zvážte zdroj uvedený nižšie a dozviete sa viac o protokole ICMP.

https: // linkfy.do / ICMP

POZNÁMKA: Požiadavky na echo ICMP sú nespoľahlivé a na základe odpovede nevyvodzujú záver. Zvážte napríklad rovnakú požiadavku adresovanú spoločnosti Microsoft.com

$ nmap -sn -PE Microsoft.comVýstup bude uvedený nižšie:

Spustenie Nmapu 7.91 Poznámka: Zdá sa, že hostiteľ je nefunkčný.Ak je skutočne hore, ale blokuje naše pingové sondy, skúste -Pn

Nmap hotovo:

1 adresa IP (0 hostiteľov hore) naskenovaná v 2.51 sekúnd

Tu je screenshot pre analýzu Wireshark:

2: TCP SYN Ping

Ďalšou metódou zisťovania hostiteľa je použitie kontroly ping Nmap TCP SYN. Ak poznáte tri spôsoby nadviazania spojenia TCP SYN / ACK, Nmap si požičia túto technológiu a odošle požiadavku na rôzne porty, aby zistil, či je hostiteľ aktívny alebo či používa permisívne filtre.

Ak povieme Nmapu, aby použil SYN ping, pošle paket na cieľový port a ak je hostiteľ hore, odpovie paketom ACK. Ak je hostiteľ nefunkčný, reaguje paketom RST.

Pomocou príkazu uvedeného nižšie spustíte požiadavku SYN ping.

sudo nmap -sn -PS scanme.nmap.orgOdozva z tohto príkazu by mala naznačovať, či je hostiteľ hore alebo dole. Nasleduje filter Wireshark požiadavky.

tcp.vlajky.syn && tcp.vlajky.ack

POZNÁMKA: Pomocou -PS určujeme, že chceme použiť požiadavku na ping TCP SYN, ktorá môže byť efektívnejšou metódou ako nespracované pakety ICMP. Toto je požiadavka spoločnosti Microsoft na Nmap.com pomocou protokolu TCP SYN.

$ nmap -sn -PS microsoft.comVýstup je uvedený nižšie:

Spustenie Nmapu 7.91 (https: // nmap.org)Správa o skenovaní Nmap pre Microsoft.com (104.215.148.63)

Hostiteľ je hore (0.Latencia 29 s).

Ďalšie adresy pre Microsoft.sk (neskenované): 40.112.72.205 13.77.161.179 40.113.200.201 40.76.4.15

Nmap hotovo:

1 adresa IP (1 hostiteľ hore) naskenovaný v 1.08 sekúnd

3: TCP ACK Ping

Metóda ping TCP ACK je potomkom požiadavky ping SYN. Funguje to podobne, ale namiesto toho sa používa paket ACK. V tejto metóde NMAP skúša niečo chytré.

Začína sa to odoslaním prázdneho paketu TCP ACK hostiteľovi. Ak je hostiteľ offline, paket by nemal dostať žiadnu odpoveď. Ak je online, hostiteľ odpovie paketom RST označujúcim, že hostiteľ je hore.

Ak nie ste oboznámení s RST (reset packet), je to paket odoslaný po prijatí neočakávaného paketu TCP. Pretože paket ACK Nmap send nie je odpoveďou na SYN, hostiteľ musí vrátiť paket RST.

Ak chcete inicializovať ping Nmap ACK, použite príkaz ako:

$ nmap -sn -PA 192.168.0.16Nižšie uvedený výstup:

Spustenie Nmapu 7.91 (https: // nmap.org)Správa o skenovaní Nmap pre 192.168.0.16

Hostiteľ je hore (0.Latencia 15 s).

MAC adresa: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap hotovo:

1 adresa IP (1 hostiteľ hore) naskenovaný v 0.49 sekúnd

4: UDP Ping

Poďme si povedať o ďalšej možnosti objavovania hostiteľa v Nmap, t.j.e., UDP ping.

UDP ping funguje tak, že sa odosiela pakety UDP na určené porty cieľového hostiteľa. Ak je hostiteľ online, paket UDP sa môže stretnúť s uzavretým portom a odpovedať nedostupnou správou o porte ICMP. Ak je hostiteľ nefunkčný, výzvou budú rôzne chybové správy ICMP, ako napríklad prekročenie TTL alebo žiadna odpoveď.

Predvolený port pre UDP ping je 40, 125. UDP ping je dobrá technika, ktorú je možné použiť pri zisťovaní hostiteľa pre hostiteľov za bránou firewall a filtrami. Je to preto, že väčšina brán firewall vyhľadáva a blokuje protokol TCP, ale umožňuje prenos protokolu UDP.

Ak chcete spustiť zisťovanie hostiteľa Nmap s pingom UDP, použite nasledujúci príkaz:

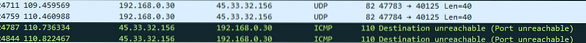

sudo nmap -sn -PU scanme.nmap.orgVýstup z vyššie uvedeného príkazu je možné preskúmať pomocou programu Wireshark, ako je znázornené na obrázku nižšie. Použitý filter Wireshark - udp.port == 40125

Ako môžete vidieť na snímke vyššie, Nmap posiela UDP ping na IP 45.33.32.156 (sken.nmap.org). Server odpovedá protokolom ICMP nedosiahnuteľným, čo naznačuje, že hostiteľ je hore.

5: ARP Ping

Nemôžeme zabudnúť na metódu ping ARP, ktorá funguje veľmi dobre pri objavovaní hostiteľov v rámci lokálnych sietí. Metóda ping ARP funguje tak, že sa do daného rozsahu adries IP pošle séria sond ARP a objavia sa živí hostitelia. ARP ping je rýchly a veľmi spoľahlivý.

Ak chcete spustiť ping ARP pomocou Nmapu, použite príkaz:

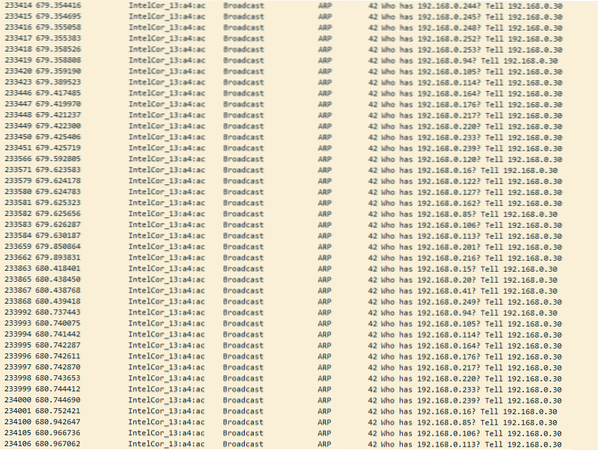

sudo nmap -sn -PR 192.168.0.1/24Ak príkaz preskúmate pomocou programu Wireshark a odfiltrujete ARP zo zdroja 192.168.0.30, dostanete snímku obrazovky s požiadavkami sondy ARP Broadcast, ako je uvedené nižšie. Použitý filter Wireshark je: arp.src.proto_ipv4 == 192.168.0.30

TCP SYN Stealth

Zistíte, že skenovanie SYN je dobrou voľbou pre zisťovanie hostiteľa, pretože je rýchle a dokáže skenovať sériu portov v priebehu niekoľkých sekúnd, za predpokladu, že nebudú zasahovať bezpečnostné systémy, ako napríklad brány firewall. SYN je tiež veľmi výkonný a nenápadný, pretože pracuje na neúplných požiadavkách TCP.

Nebudem zachádzať do podrobností o tom, ako funguje TCP SYN / ACK, ale viac sa o ňom dozviete z rôznych zdrojov uvedených nižšie:

- https: // linkfy.na / tcpWiki

- https: // linkfy.do / 3-cestne-podanie ruky-vysvetlene

- https: // linkfy.do / 3-cestnej-anantómie

Ak chcete spustiť tajnú kontrolu Nmap TCP SYN, použite príkaz:

sudo nmap -sS 192.168.0.1/24Poskytol som Wiresharkovo zachytenie príkazu Nmap -sS a nálezy Nmapu skenovania, preskúmam ich a uvidíme, ako to funguje. Vyhľadajte neúplné požiadavky TCP s paketom RST.

- https: // linkfy.na / wirehark-capture

- https: // linkfy.do / nmap-output-txt

Záver

Aby sme to zhrnuli, zamerali sme sa na diskusiu o tom, ako používať funkciu zisťovania hostiteľa Nmap a získať informácie o uvedenom hostiteľovi. Diskutovali sme tiež o tom, ktorú metódu použiť, keď potrebujete vykonať zisťovanie hostiteľa pre hostiteľov za bránami firewall, blokovanie žiadostí o ping pomocou protokolu ICMP a oveľa viac.

Preskúmajte Nmap a získajte hlbšie vedomosti.

Phenquestions

Phenquestions