Rôzne spôsoby zabezpečenia servera SSH

Všetky nastavenia konfigurácie SSH server je možné vykonať úpravou ssh_config spis. Tento konfiguračný súbor je možné prečítať zadaním nasledujúceho príkazu v Termináli.

[chránené e-mailom]: ~ $ cat / etc / ssh / ssh_configPOZNÁMKA: Pred úpravou tohto súboru musíte mať oprávnenie root.

Teraz diskutujeme o rôznych spôsoboch zabezpečenia SSH server. Nasleduje niekoľko metód, ktoré môžeme použiť na výrobu SSH server bezpečnejší

- Zmenou predvolenej hodnoty SSH Prístav

- Používanie silného hesla

- Pomocou verejného kľúča

- Povolenie prihlásenia jednej adresy IP

- Zakazuje sa prázdne heslo

- Používanie protokolu 2 pre SSH Server

- Zakázaním preposielania X11

- Nastavenie časového limitu nečinnosti

- Nastavenie pokusov s obmedzeným heslom

Teraz diskutujeme všetky tieto metódy jeden po druhom.

Zmenou predvoleného portu SSH

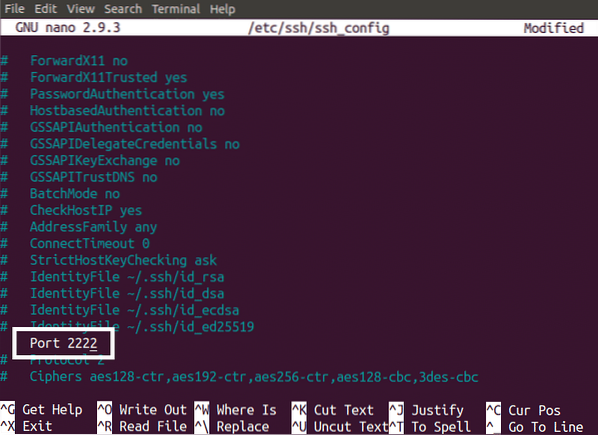

Ako je popísané vyššie, predvolene SSH používa na komunikáciu Port 22. Hackerom je oveľa jednoduchšie hacknúť vaše dáta, ak vedia, ktorý port sa používa na komunikáciu. Server môžete zabezpečiť zmenou predvoleného nastavenia SSH prístav. Ak chcete zmeniť SSH prístav, otvorený sshd_config súbor pomocou nano editora spustením nasledujúceho príkazu v Termináli.

[chránené e-mailom]: ~ $ nano / etc / ssh / ssh_configVyhľadajte riadok, v ktorom je číslo portu uvedené v tomto súbore, a odstráňte znak # podpísať skôr „Port 22“ a zmeňte číslo portu na požadovaný port a uložte súbor.

Používanie silného hesla

Väčšina serverov je napadnutá z dôvodu slabého hesla. Slabé heslo hackeri napadnú s väčšou pravdepodobnosťou ľahko. Silné heslo môže zvýšiť bezpečnosť vášho servera. Nasledujú tipy na silné heslo

- Použite kombináciu veľkých a malých písmen

- Vo svojom hesle použite čísla

- Použite zdĺhavé heslo

- Vo svojom hesle použite špeciálne znaky

- Ako heslo nikdy nepoužívajte svoje meno ani dátum narodenia

Používanie verejného kľúča na zabezpečenie servera SSH

Môžeme sa prihlásiť do našej SSH server dvoma spôsobmi. Jeden používa heslo a druhý používa verejný kľúč. Používanie verejného kľúča na prihlásenie je oveľa bezpečnejšie ako použitie hesla na prihlásenie SSH server.

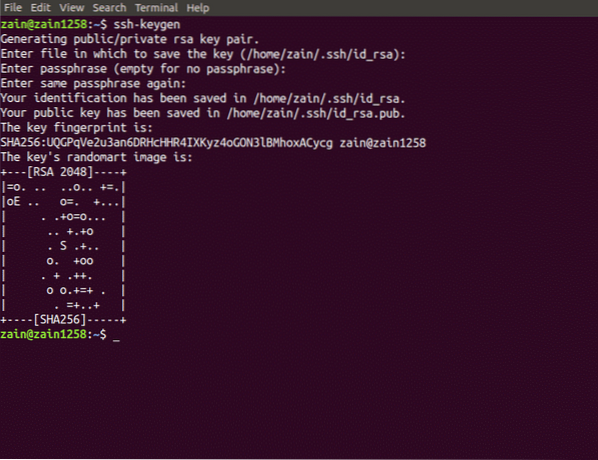

Kľúč je možné vygenerovať spustením nasledujúceho príkazu v Termináli

[chránené e-mailom]: ~ $ ssh-keygenPo spustení vyššie uvedeného príkazu sa zobrazí výzva na zadanie cesty pre váš súkromný a verejný kľúč. Súkromný kľúč bude uložený používateľom „Id_rsa“ meno a verejný kľúč budú uložené do „Id_rsa.krčma “ názov. Predvolene sa kľúč uloží do nasledujúceho adresára

/ home / username /.ssh /

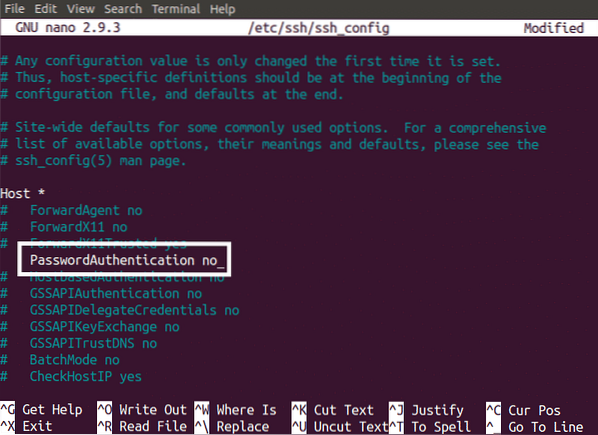

Po vytvorení verejného kľúča použite tento kľúč na konfiguráciu SSH prihláste sa pomocou kľúča. Po overení, či kľúč funguje, sa prihláste do svojho SSH server, teraz zakážte prihlásenie založené na hesle. To je možné vykonať úpravou nášho ssh_config spis. Otvorte súbor v požadovanom editore. Teraz odstráňte # predtým „PasswordAuthentication yes“ a nahraďte ho

HesloAuthentication no

Teraz tvoj SSH server je prístupný iba pomocou verejného kľúča a prístup pomocou hesla bol zakázaný

Povolenie prihlásenia jednej adresy IP

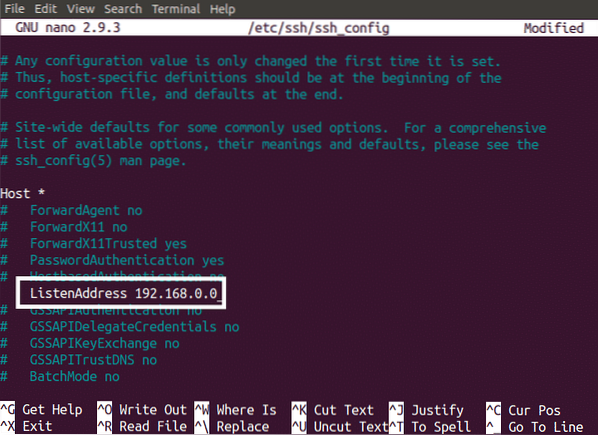

Predvolene môžete SSH na váš server z akejkoľvek adresy IP. Zabezpečenie servera sa dá dosiahnuť povolením prístupu jednej adresy IP na server. Môžete to urobiť pridaním nasledujúceho riadku do súboru ssh_config spis.

ListenAddress 192.168.0.0Týmto zablokujete všetky adresy IP, aby ste sa mohli prihlásiť do svojho účtu SSH iný server ako Zadaná IP (i.e. 192.168.0.0).

POZNÁMKA: Zadajte adresu IP vášho zariadenia namiesto „192.168.0.0 ”.

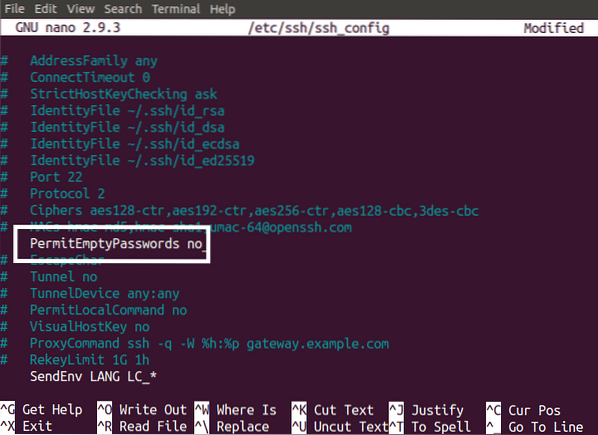

Zakazuje sa prázdne heslo

Nikdy nepovoľovať prihlásenie SSH Server s prázdnym heslom. Ak je povolené prázdne heslo, je pravdepodobnejšie, že na váš server zaútočia útočníci hrubou silou. Ak chcete vypnúť prihlásenie prázdnym heslom, otvorte ssh_config súbor a vykonajte nasledujúce zmeny

PermitEmptyPasswords č

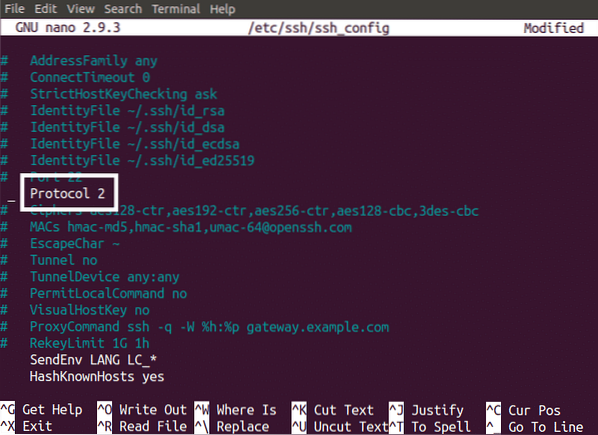

Používanie protokolu 2 pre server SSH

Predchádzajúci protokol používaný pre SSH je SSH 1. V predvolenom nastavení je protokol nastavený na SSH 2, ale ak nie je nastavený na SSH 2, musíte ho zmeniť na SSH 2. Protokol SSH 1 má určité problémy týkajúce sa bezpečnosti a tieto problémy boli opravené v protokole SSH 2. Ak to chcete zmeniť, upravte ssh_config súbor, ako je uvedené nižšie

Protokol 2

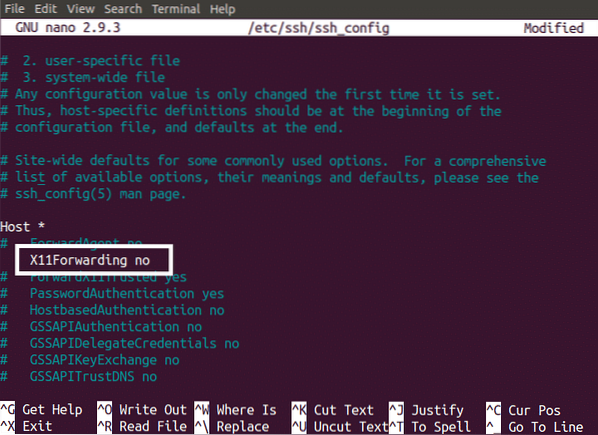

Zakázaním preposielania X11

Funkcia X11 Forwarding poskytuje grafické používateľské rozhranie (GUI) vášho počítača SSH vzdialenému používateľovi. Ak nie je zakázané preposielanie X11, potom môže každý hacker, ktorý napadol vašu reláciu SSH, ľahko nájsť všetky údaje na vašom serveri. Tomu sa môžete vyhnúť deaktiváciou funkcie X11 Forwarding. To sa dá urobiť zmenou ssh_config súbor, ako je uvedené nižšie

X11Špedícia č

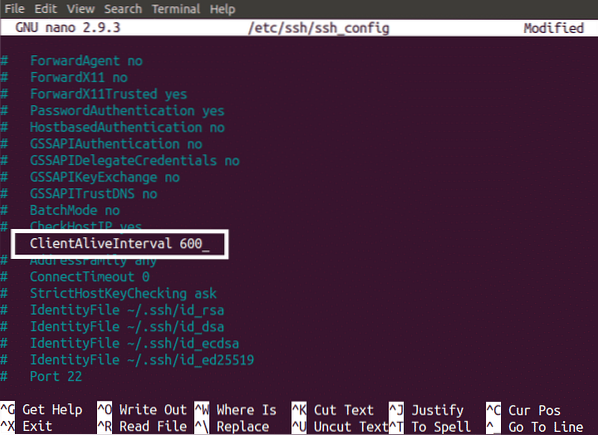

Nastavenie časového limitu nečinnosti

Časový limit nečinnosti znamená, ak vo svojom priečinku nevykonávate žiadnu činnosť SSH server na konkrétny časový interval, ste zo servera automaticky odhlásení

Môžeme vylepšiť bezpečnostné opatrenia pre naše SSH nastavením časového limitu nečinnosti. Napríklad vy SSH na serveri a po nejakom čase budete zaneprázdnení vykonaním niektorých ďalších úloh a zabudnete sa odhlásiť zo svojej relácie. Toto je pre vaše zariadenie veľmi vysoké bezpečnostné riziko SSH server. Tento problém so zabezpečením je možné prekonať nastavením časového limitu nečinnosti. Časový limit nečinnosti je možné nastaviť zmenou nášho ssh_config súbor, ako je uvedené nižšie

ClientAliveInterval 600Nastavením časového limitu nečinnosti na 600 sa pripojenie SSH preruší po 600 sekundách (10 minútach) nečinnosti.

Nastavenie pokusov s obmedzeným heslom

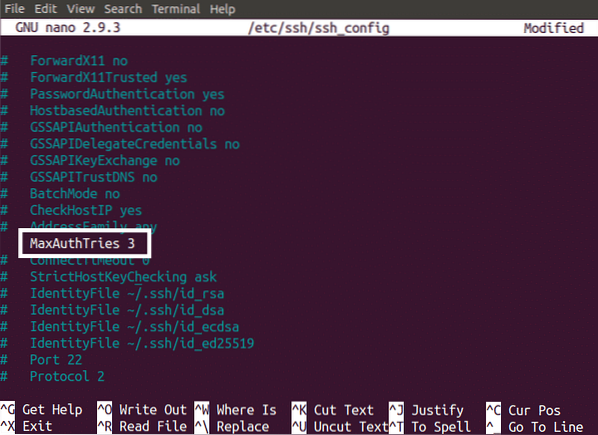

Môžeme tiež vyrobiť SSH server zabezpečený nastavením konkrétneho počtu pokusov o heslo. To je užitočné proti útočníkom hrubej sily. Zmenu môžeme nastaviť limit pre pokusy o heslo ssh_config spis.

MaxAuthTries 3

Reštartovanie služby SSH

Mnoho z vyššie uvedených metód je potrebné reštartovať SSH po ich uplatnení. Môžeme reštartovať SSH zadaním nasledujúceho príkazu do terminálu

[chránené e-mailom]: ~ $ service ssh reštartZáver

Po vykonaní vyššie uvedených zmien vo vašom SSH server, teraz je váš server oveľa bezpečnejší ako predtým a pre útočníka hrubou silou nie je ľahké hacknúť váš server SSH server.

Phenquestions

Phenquestions