H.D.Moore, expert na sieťovú bezpečnosť, vytvoril Metasploit v Perle v roku 2003. Navrhol ho ako automatizovaný exploatačný nástroj, ktorý eliminuje neustále požiadavky na ručné overovanie. Prvá verzia bola vydaná s obmedzeným počtom exploitov. Neskôr bola adaptovaná na Ruby, čo umožnilo mnohým odborníkom v oblasti kybernetickej bezpečnosti ďalší rozvoj projektu. Do roku 2006 tvoril rámec viac ako 200 exploitov.

V tomto článku najskôr predstavíme rámec Metasploit, pokryjeme jeho rôzne rozhrania a komponenty a vykonáme úlohu na úrovni povrchu s rámcom Metasploit, ktorá bude vyžadovať vyhľadávanie e-mailových adries vo vyhľadávacích nástrojoch.

Stručný úvod do komponentov Metasploit

Niektoré z rozhrania Metasploit Framework, s ktorým môžete komunikovať, zahŕňajú:

- msfconsole - interaktívny shell, ktorý umožňuje navigáciu a manipuláciu

- msfcli - privolá terminál / cmd

- msfgui - je skratka pre grafické užívateľské rozhranie Metasploit Framework

- Armitage - nástroj založený na prostredí Java, ktorý uľahčuje úlohy Metasploit

- Webové rozhranie komunity Metasploit - toto rozhranie vyvinul eapid7 na optimalizáciu rámca pre testovanie perom

Okrem toho existuje niekoľko modulov ktoré rozširujú funkčnosť Metasploitu.

Moduly

Moduly sú útržky kódov, ktoré rámec Metasploit používa na vykonávanie exploatačných a skenovacích úloh. Rámec Metasploit obsahuje nasledujúce moduly:

Exploit: moduly, ktoré iniciujú vykorisťovanie poskytnutím útočníkovi prístup k cieľovému systému. Akonáhle sa dostanú do napadnutého systému, exploity začnú exploatovať nahraním modulu užitočného zaťaženia.

Užitočné zaťaženie: Po vložení rámcom modul užitočného zaťaženia umožňuje útočníkovi navigovať v systéme a prenášať údaje do a zo systému. Stupeň voľnosti, pokiaľ ide o takéto činnosti, závisí od architektúry užitočného zaťaženia a od toho, ako sa hodí pre operačný systém porušeného systému.

Pomocný: Pomocné moduly vám umožňujú vykonávať ľubovoľné jednorazové akcie, ako je skenovanie portov, fuzzing, recon, dos útoky atď

Nops: Užitočné zaťaženie sa môže zrútiť po pristátí na neplatnom pamäťovom mieste. Modul Nop tomu zabráni tak, že od začiatku urobí slučku strojových pokynov, ak sa užitočné zaťaženie stane, že sa dostane na neplatné miesto.

Príspevok: Následné vykorisťovanie začína úspešným vstupom do napadnutého systému. Príspevkové moduly zahŕňajú funkcie, ktoré pomáhajú pri následnom využívaní, ako napríklad uľahčenie navigácie v systéme. Príspevkové moduly vám tiež umožňujú útočiť na iné systémy v sieťach.

Kódovače: Základným účelom kódovacích zariadení je zabrániť detekcii zo systému. Tieto moduly odopierajú systému vykonať určitú úlohu, ktorá by mohla ohroziť zneužitie a útok, napríklad kontrolu antivírusom alebo obmedzenia z brány firewall.

Poslucháči: Tieto moduly vyhľadávajú pripojenia z modulu užitočného zaťaženia do napadnutého systému. To pomáha vylepšiť pripojenie a určiť urgentnú koordináciu medzi komponentmi Metasploit.

Vykorisťovanie s Metasploitom

Teraz, keď sme predstavili rámec Metasploit a jeho rôzne komponenty, začneme s využívaním.

Extrakcia publikovaných e-mailových adries z vyhľadávacieho nástroja

Začneme tým, že zhromaždíme niekoľko identifikátorov e-mailov z vyhľadávacieho nástroja

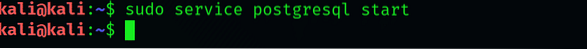

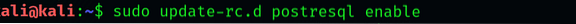

Najskôr spustite Metasploit cez rozhranie msfconsole po povolení služby PostgreSQL.

$ sudo služba postgresql štart

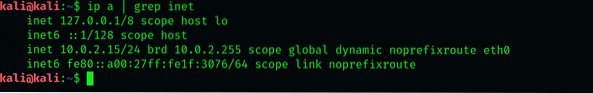

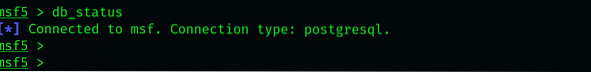

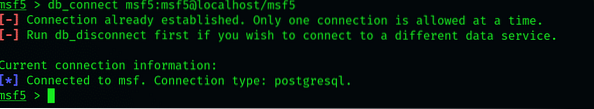

Keď je toto všetko nastavené, musíte pripojiť databázu k msfconsole. Zadaním nasledujúceho príkazu skontrolujte, či je už pripojenie nadviazané:

$ db_status

Dúfajme, že sa nadviazalo spojenie a Metasploit funguje dobre. Ak to tak nie je, skúste to znova a znova skontrolujte stav databázy zadaním nasledujúceho príkazu:

$ db_connect msf5: msf5 @ localhost / msf5

Ak sa pripojenie nepodarilo nadviazať, môžete pokračovať. Aj keď vám budú chýbať niektoré pokročilé funkcie, dostupné funkcie stačia na dokončenie úlohy

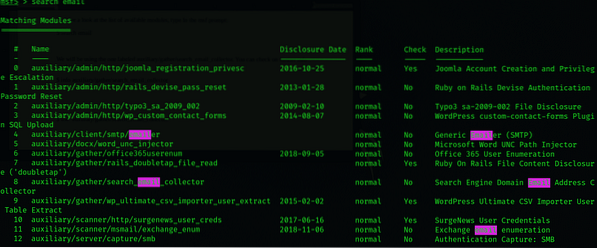

Ak sa chcete pozrieť na zoznam dostupných modulov, zadajte príkazový riadok msf:

$ vyhľadávací e-mail

Budeme používať modul s názvom auxiliary / collect / search_email_collector. Ďalšie informácie o tomto module môžete skontrolovať zadaním nasledujúceho príkazu:

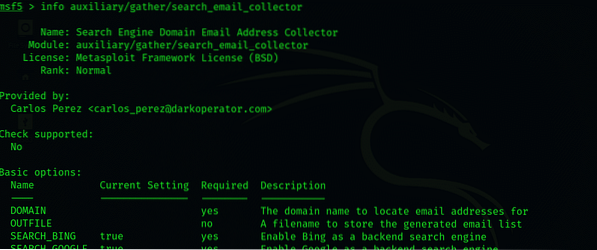

$ info pomocné / zhromaždiť / vyhľadať_email_collector

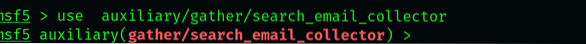

Ak chcete modul použiť, zadajte nasledujúci príkaz:

$ použite pomocný / zhromaždiť / vyhľadať_email_collector

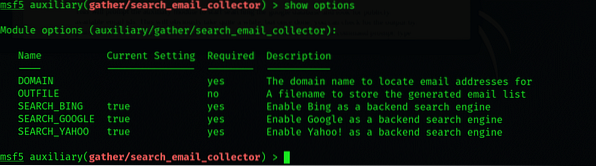

Ak chcete zistiť, čo môžete robiť s týmto modulom, zadajte nasledujúce:

$ zobraziť možnosti

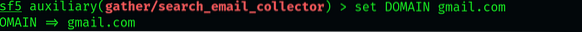

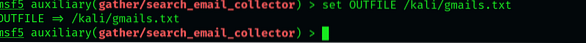

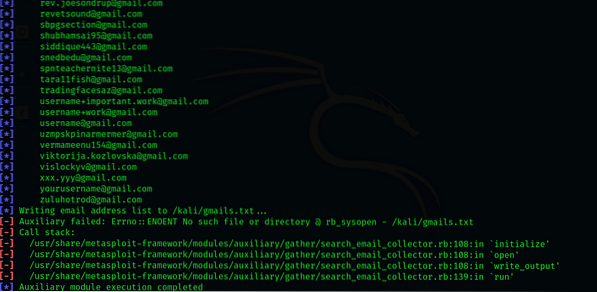

Ak chcete začať s extrakciou, najskôr nastavte doménu na GMAIL id a dajte modulu pokyn, aby ukladal súbory do a .súbor txt.

$ set DOMAIN gmail.com

Potom zadajte nasledujúci príkaz:

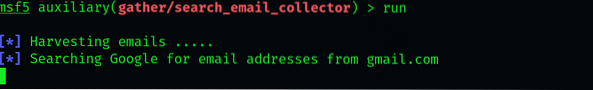

$ beh

Toto vyzve pomocný modul, aby začal prehľadávať databázu Google a vyhľadával verejne dostupné identifikátory e-mailov. Bude to chvíľu trvať, ale až budete hotoví, môžete skontrolovať výstup prechodom na vybrané označenie a prístupom k .súbor txt. Ak chcete získať prístup k súboru z príkazového riadku, zadajte nasledujúce:

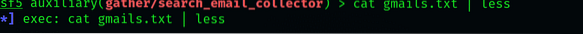

$ mačacie maily.txt | menej

Záver

V tomto krátkom návode pre začiatočníkov sa dozviete, ako sa oboznámiť s užitočnými nákladmi Metasploit. Tento článok vám ukázal, ako používať rozhranie msfconsole na hľadanie identifikátorov e-mailov vo vyhľadávacích nástrojoch. Vybral som si najmä túto aktivitu, pretože je intuitívna a je pomerne ľahké ju rýchlo uchopiť. Tiež som v obmedzenej miere vysvetlil ďalšie funkcionality, ktoré Metasploit má, a ich potenciál pri testovaní perom.

Dúfam, že vás tento krátky sprievodca považoval za užitočný a že tento tutoriál podnietil váš záujem o hlbšie preskúmanie tohto zložitého a všestranného nástroja na testovanie perom.

Phenquestions

Phenquestions