Systém detekcie vniknutia je možné nasadiť v závislosti od veľkosti siete. Existujú desiatky kvalitných komerčných IDS, ale veľa spoločností a malých firiem si ich nemôže dovoliť. Odfrknúť je flexibilný, ľahký a populárny systém detekcie narušenia, ktorý je možné nasadiť podľa potrieb siete, od malých po veľké, a poskytuje všetky funkcie plateného IDS. Odfrknúť to nič nestojí, ale to neznamená, že nemôže poskytovať rovnaké funkcie ako elitný komerčný IDS. Odfrknúť sa považuje za pasívny IDS, čo znamená, že čuchá sieťové pakety, porovnáva ich so sadou pravidiel a v prípade zistenia škodlivého protokolu alebo záznamu (i.e., detekcia vniknutia), generuje varovanie alebo umiestňuje záznam do protokolového súboru. Odfrknúť sa používa na sledovanie činnosti a činnosti smerovačov, brán firewall a serverov. Snort poskytuje užívateľsky prívetivé rozhranie obsahujúce reťazec pravidiel, ktoré môžu byť veľmi užitočné pre osobu, ktorá IDS nepozná. Snort generuje alarm v prípade vniknutia (útoky pretečenia medzipamäte, otrava DNS, odtlačky prstov OS, skenovanie portov a oveľa viac), vďaka čomu má organizácia lepšiu viditeľnosť v sieťovom prenose a uľahčuje plnenie bezpečnostných predpisov.

Inštaluje sa Snort

Pred inštaláciou Snort je niekoľko softvérov alebo balíkov open source, ktoré by ste si mali najskôr nainštalovať, aby ste z tohto programu získali maximum.

- Libpcap: Paketový sniffer ako Wireshark, ktorý sa používa na snímanie, sledovanie a analýzu sieťového prenosu. Inštalovať libpcap, pomocou nasledujúcich príkazov stiahnite paket z oficiálnej webovej stránky, rozbaľte ho a potom nainštalujte:

[chránené e-mailom]: ~ $ tar -xzvf libpcap-

[chránené e-mailom]: ~ $ cd libpcap-

[chránené e-mailom]: ~ $ ./ konfigurovať

[chránené e-mailom]: ~ $ sudo make

[chránené e-mailom]: ~ $ vykonať inštaláciu

- OpenSSH: Nástroj bezpečného pripojenia, ktorý poskytuje zabezpečený kanál, a to aj cez nezabezpečenú sieť, na vzdialené prihlásenie cez ssh protokol. OpenSSH sa používa na vzdialené pripojenie k systémom s oprávneniami správcu. OpenSSH možno nainštalovať pomocou nasledujúcich príkazov:

prenosný / openssh-8.3p1.decht.gz

[chránené e-mailom]: ~ $ tar xzvf openssh-

[chránené e-mailom]: ~ $ cd openssh-

[chránené e-mailom]: ~ $ ./ konfigurovať

[chránené e-mailom]: ~ $ sudo vykonať inštaláciu

- MySQL: Najobľúbenejší bezplatný a otvorený zdroj SQL databázy. MySQL sa používa na ukladanie varovaných údajov od Snort. Knižnice SQL používajú vzdialené počítače na komunikáciu a prístup do databázy, kde sú uložené položky protokolu Snort. MySQL je možné nainštalovať pomocou nasledujúceho príkazu:

- Webový server Apache: Najpoužívanejší webový server na internete. Apache sa používa na zobrazenie analytickej konzoly cez webový server. Je možné ho stiahnuť z oficiálnej webovej stránky tu: http: // httpd.apache.org /, alebo pomocou nasledujúceho príkazu:

- PHP: PHP je skriptovací jazyk používaný pri vývoji webu. Na spustenie analytickej konzoly je potrebný stroj na analýzu PHP. Je možné ho stiahnuť z oficiálnej webovej stránky: https: // www.php.sieť / sťahovanie.php, alebo pomocou nasledujúcich príkazov:

[chránené e-mailom]: ~ $ tar -xvf php-

[chránené e-mailom]: ~ $ cd php-

[chránené e-mailom]: ~ $ sudo make

[chránené e-mailom]: ~ $ sudo vykonať inštaláciu

- OpenSSL: Používa sa na zabezpečenie komunikácie cez sieť bez obáv z načítania alebo monitorovania odoslaných a prijatých údajov treťou stranou. OpenSSL poskytuje kryptografické funkcie pre webový server. Je možné ho stiahnuť z oficiálnej webovej stránky: https: // www.openssl.org /.

- Stunnel: Program používaný na šifrovanie ľubovoľného sieťového prenosu alebo pripojení vo vnútri protokolu SSL, ktorý funguje súčasne OpenSSL. Stunnel možno stiahnuť z jeho oficiálnych webových stránok: https: // www.stunnel.org /, alebo ho možno nainštalovať pomocou nasledujúcich príkazov:

[chránené e-mailom]: ~ $ tar xzvf stunnel-

[chránené e-mailom]: ~ $ cd stunnel-

[chránené e-mailom]: ~ $ ./ konfigurovať

[chránené e-mailom]: ~ $ sudo vykonať inštaláciu

- KYSELINA: Skratka pre Kontrola analýzy na detekciu vniknutia. ACID je vyhľadávacie rozhranie podporované dopytmi, ktoré sa používa na vyhľadanie zodpovedajúcich adries IP, daných vzorov, konkrétneho príkazu, obsahu, podpisov, konkrétnych portov atď., zo všetkých zaznamenaných upozornení. Poskytuje hĺbkovú funkčnosť paketovej analýzy, ktorá umožňuje identifikáciu toho, čo presne sa útočník snažil dosiahnuť, a typ užitočného zaťaženia použitého pri útoku. KYSELINA možno stiahnuť z jeho oficiálnych webových stránok: https: // www.sei.cmu.edu / about / divitions / cert / index.cfm.

Teraz, keď sú nainštalované všetky požadované základné balíčky, Odfrknúť možno stiahnuť z oficiálnych webových stránok, odfrknúť.org, a je možné ich nainštalovať pomocou nasledujúcich príkazov:

[chránené e-mailom]: ~ $ wget https: // www.odfrknúť.org / na stiahnutie / snort / snort-2.9.16.1.decht.gz[chránené e-mailom]: ~ $ tar xvzf odfrknutie-

[chránené e-mailom]: ~ $ cd odfrknutie-

[chránené e-mailom]: ~ $ ./ konfigurovať

[chránené e-mailom]: ~ $ sudo make && --enable-source-fire

[chránené e-mailom]: ~ $ sudo vykonať inštaláciu

Ďalej spustite nasledujúci príkaz a skontrolujte, či je Snort nainštalovaný a verziu Snort, ktorú používate:

[chránené e-mailom]: ~ $ snort --,,_ - *> Odfrknúť! <*-

o ") ~ číslo verzie"

Autorské práva (C) 1998-2013 Sourcefire, Inc., a kol.

Používanie libpcap verzie 1.8.1

Používanie verzie PCRE: 8.39 2016-06-14

Používanie verzie ZLIB: 1.2.11

Po úspešnej inštalácii by sa v systéme mali vytvoriť nasledujúce súbory:

/ usr / bin / snort: Toto je Snortov binárny spustiteľný súbor.

/ usr / share / doc / snort: Obsahuje dokumentáciu a manuálové stránky Snort.

/ etc / snort: Obsahuje všetky sady pravidiel z Odfrknúť a je to aj jeho konfiguračný súbor.

Používam Snort

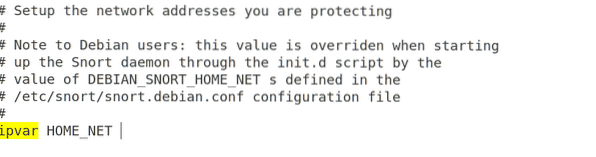

Ak chcete používať Snort, najskôr musíte nakonfigurovať Home_Net hodnotu a pridelte jej hodnotu adresy IP siete, ktorú chránite. IP adresu siete je možné získať pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ ifconfigZ výsledkov skopírujte hodnotu súboru inet adresa požadovanej siete. Teraz otvorte konfiguračný súbor Snort / etc / snort / snort.konf pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ sudo vim / etc / snort / snort.konfUvidíte výstup ako tento:

Nájdite riadok „Ipvar HOME_NET.“ Pred ipvar HOME_NET, napíšte predtým skopírovanú adresu IP a uložte súbor. Pred behom Odfrknúť, ďalšia vec, ktorú musíte urobiť, je spustiť sieť v promiskuitnom režime. Môžete to urobiť pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ / sbin / ifconfig -Teraz ste pripravení bežať Odfrknúť. Ak chcete skontrolovať jeho stav a otestovať konfiguračný súbor, použite nasledujúci príkaz:

[chránené e-mailom]: ~ $ sudo snort -T -iPrečíta sa 4150 pravidiel pre Snort

3476 pravidiel detekcie

0 pravidiel dekodéra

0 pravidiel preprocesora

3476 voliteľných reťazí spojených do 290 hlavičiek reťazcov

0 Dynamické pravidlá

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Počet portov pravidiel]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| akékoľvek 383 48 145 22

| nc 27 8 94 20

| s + d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[detection-filter-config]------------------------------

| limit pamäte: 1048576 bajtov

+-----------------------[detekcia-filtra-pravidla]-------------------------------

| žiadny

-------------------------------------------------------------------------------

+-----------------------[rate-filter-config]-----------------------------------

| limit pamäte: 1048576 bajtov

+-----------------------[rate-filter-rules]------------------------------------

| žiadny

-------------------------------------------------------------------------------

+-----------------------[event-filter-config]----------------------------------

| limit pamäte: 1048576 bajtov

+-----------------------[event-filter-global]----------------------------------

| žiadny

+-----------------------[event-filter-local]-----------------------------------

| gen-id = 1 sig-id = 3273 typ = Sledovanie prahu = počet src = 5 sekúnd = 2

| gen-id = 1 sig-id = 2494 typ = Sledovanie oboch = počet dní = 20 sekúnd = 60

| gen-id = 1 sig-id = 3152 typ = Sledovanie prahu = počet src = 5 sekúnd = 2

| gen-id = 1 sig-id = 2923 typ = Sledovanie prahu = počet dní = 10 sekúnd = 60

| gen-id = 1 sig-id = 2496 typ = Sledovanie oboch = počet dní = 20 sekúnd = 60

| gen-id = 1 sig-id = 2275 typ = Sledovanie prahu = počet dní = 5 sekúnd = 60

| gen-id = 1 sig-id = 2495 typ = Sledovanie oboch = počet dní = 20 sekúnd = 60

| gen-id = 1 sig-id = 2523 typ = Sledovanie oboch = počet dní = 10 sekúnd = 10

| gen-id = 1 sig-id = 2924 typ = Sledovanie prahu = počet dní = 10 sekúnd = 60

| gen-id = 1 sig-id = 1991 typ = Sledovanie limitu = počet src = 1 sekunda = 60

+-----------------------[potlačenie]------------------------------------------

| žiadny

-------------------------------------------------------------------------------

Pravidlo poradia aplikácií: aktivácia-> dynamické-> prejsť-> drop-> sdrop-> odmietnuť-> upozornenie-> prihlásiť

Overenie konfigurácií predspracovateľa!

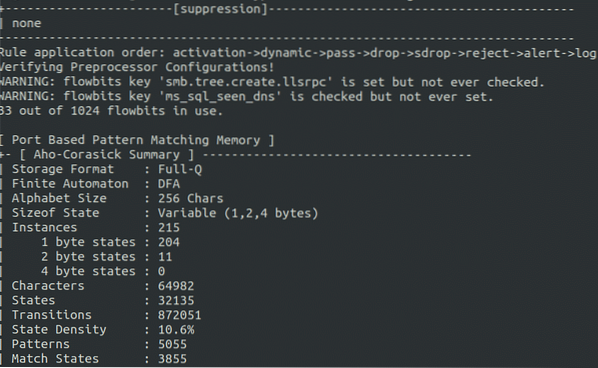

[Pamäť zodpovedajúca vzorom založeným na portoch]

+- [Aho-Corasick Summary] -------------------------------------

| Formát úložiska: Full-Q

| Konečný automat: DFA

| Veľkosť abecedy: 256 znakov

| Sizeof State: Variabilný (1,2,4 bajtov)

| Inštancie: 215

| 1 bajtové stavy: 204

| 2 bajtové stavy: 11

| 4 bajtové stavy: 0

| Postavy: 64982

| Štáty: 32135

| Prechody: 872051

| Hustota stavu: 10.6%

| Vzory: 5055

| Štáty zápasu: 3855

| Pamäť (MB): 17.00

| Vzory: 0.51

| Zoznamy zápasov: 1.02

| DFA

| 1 bajtové stavy: 1.02

| 2 bajtové stavy: 14.05

| 4 bajtové stavy: 0.00

+----------------------------------------------------------------

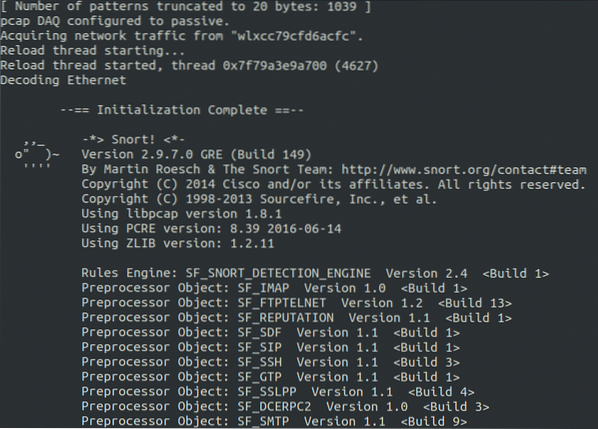

[Počet vzorov skrátených na 20 bajtov: 1039]

pcap DAQ nakonfigurovaný na pasívny.

Získavanie sieťového prenosu z adresy „wlxcc79cfd6acfc“.

--== Inicializácia dokončená ==--

,,_ - *> Odfrknúť! <*-

o ") ~ číslo verzie

Autorské práva (C) 1998-2013 Sourcefire, Inc., a kol.

Používanie libpcap verzie 1.8.1

Používanie verzie PCRE: 8.39 2016-06-14

Používanie verzie ZLIB: 1.2.11

Pravidlá Engine: SF_SNORT_DETECTION_ENGINE Verzia 2.4

Objekt predspracovateľa: SF_IMAP verzia 1.0

Objekt predspracovateľa: SF_FTPTELNET verzia 1.2

Objekt predspracovateľa: SF_REPUTATION, verzia 1.1

Objekt predspracovateľa: SF_SDF verzia 1.1

Objekt predspracovateľa: SF_SIP verzia 1.1

Objekt predspracovateľa: SF_SSH verzia 1.1

Objekt predspracovateľa: SF_GTP verzia 1.1

Objekt predspracovateľa: SF_SSLPP verzia 1.1

Objekt predspracovateľa: SF_DCERPC2 verzia 1.0

Objekt predspracovateľa: SF_SMTP, verzia 1.1

Objekt predspracovateľa: SF_POP verzia 1.0

Objekt predspracovateľa: SF_DNS verzia 1.1

Objekt predspracovateľa: SF_DNP3 verzia 1.1

Objekt predspracovateľa: SF_MODBUS verzia 1.1

Snort úspešne overil konfiguráciu!

Odfrknutie vystupuje

Pravidlá pre snort

Najväčšia sila Odfrknúť spočíva v jeho pravidlách. Snort má schopnosť zamestnávať veľké množstvo pravidiel na sledovanie sieťovej prevádzky. V najnovšej verzii, Odfrknúť prichádza s 73 rôzne typy a viac 4150 pravidlá pre zisťovanie anomálií, obsiahnuté v priečinku „/ Etc / snort / rules.“

Na typy pravidiel v Snort sa môžete pozrieť pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ ls / etc / snort / rlesútok-odpovede.pravidlá komunita-smtp.pravidlá icmp.pravidlá shellcode.pravidlá

zadné dvere.pravidlá community-sql-injection.pravidlá imap.pravidlá smtp.pravidlá

zlá premávka.pravidlá komunitný vírus.pravidlá info.pravidlá snmp.pravidlá

chatovať.pravidlá komunitných webových útokov.pravidlá miestne.pravidlá sql.pravidlá

komunitný robot.pravidlá community-web-cgi.pravidlá rôzne.pravidlá telnet.pravidlá

komunita vymazaná.pravidlá komunita-web-klient.pravidlá multimédiá.pravidlá tftp.pravidlá

komunita-dos.pravidlá community-web-dos.pravidlá mysql.vírus vírusov.pravidlá

využívať komunitu.pravidlá community-web-iis.pravidlá netbios.pravidlá webových útokov.pravidlá

komunita-ftp.pravidlá komunita-web-rôzne.pravidlá nntp.pravidlá web-cgi.pravidlá

komunitná hra.pravidlá community-web-php.pravidlá orákulum.pravidlá web-klient.pravidlá

komunita-icmp.pravidlá ddos.pravidlá other-ids.pravidlá web-coldfusion.pravidlá

komunita-imap.pravidlá vymazané.pravidlá p2p.pravidlá webová stránka.pravidlá

nevhodné pre komunitu.pravidlá dns.pravidlá pravidiel.pravidlá web-iis.pravidlá

community-mail-client.pravidlá dos.pravidlá pop2.pravidlá web-rôzne.pravidlá

komunita-rôzne.pravidlá experimentálne.pravidlá pop3.pravidlá web-php.pravidlá

komunita-nntp.pravidlá využívajú.pravidlá porno.pravidlá x11.pravidlá

komunita-orákulum.pravidlá prst.pravidlá rpc.pravidlá

komunitná politika.pravidlá ftp.pravidlá služby.pravidlá

komunita-dúšok.pravidlá icmp-info.skenovanie pravidiel.pravidlá

Predvolene pri spustení Odfrknúť v režime systému detekcie narušenia sa všetky tieto pravidlá nasadzujú automaticky. Poďme si teraz otestovať ICMP sada pravidiel.

Najskôr spustite nasledujúci príkaz Odfrknúť v IDS režim:

[chránené e-mailom]: ~ $ sudo snort -A console -i-c / etc / snort / snort.konf

Na obrazovke uvidíte niekoľko výstupov, nechajte to tak.

Teraz pomocou tohto príkazu odošlete príkaz ping na adresu IP tohto zariadenia z iného zariadenia:

[chránené e-mailom]: ~ $ pingZadajte päťkrát až šesťkrát ping a potom sa vráťte k zariadeniu, aby ste zistili, či ho Snort IDS detekuje alebo nie.

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP cieľová nedosiahnuteľná fragmentáciaPotrebné a bol nastavený bit DF [**] [Klasifikácia: Rôzna aktivita] [Priorita: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP cieľová nedosiahnuteľná fragmentácia

Potrebné a bol nastavený bit DF [**] [Klasifikácia: Rôzna aktivita] [Priorita: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP cieľová nedosiahnuteľná fragmentácia

Potrebné a bol nastavený bit DF [**] [Klasifikácia: Rôzna aktivita] [Priorita: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP cieľová nedosiahnuteľná fragmentácia

Potrebné a bol nastavený bit DF [**] [Klasifikácia: Rôzna aktivita] [Priorita: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP cieľová nedosiahnuteľná fragmentácia

Potrebné a bol nastavený bit DF [**] [Klasifikácia: Rôzna aktivita] [Priorita: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP cieľová nedosiahnuteľná fragmentácia

Potrebné a bol nastavený bit DF [**] [Klasifikácia: Rôzna aktivita] [Priorita: 3]

ICMP

Tu sme dostali upozornenie, že niekto vykonáva skenovanie pomocou príkazu ping. Poskytoval dokonca aj IP adresa útočníckeho stroja.

Teraz pôjdeme do IP adresu tohto zariadenia v prehľadávači. V tomto prípade neuvidíme žiadne upozornenie. Skúste sa pripojiť k ftp server tohto stroja používajúci ako útočníka iný stroj:

[chránené e-mailom]: ~ $ ftpStále sa nezobrazí žiadne upozornenie, pretože tieto sady pravidiel sa nepridávajú do predvolených pravidiel, a v týchto prípadoch by sa žiadne upozornenie nevygenerovalo. To je, keď si musíte vytvoriť svoj vlastný sady pravidiel. Môžete si vytvoriť pravidlá podľa svojich vlastných potrieb a pridať ich do súboru „/ Etc / snort / rules / local.pravidlá “ súbor a potom odfrknúť automaticky použije tieto pravidlá pri zisťovaní anomálií.

Vytvorenie pravidla

Teraz vytvoríme pravidlo na detekciu podozrivého paketu odoslaného na porte 80 aby sa v takom prípade vygenerovalo upozornenie na protokol:

# alert tcp any any -> $ HOME_NET 80 (msg: "HTTP Packet found"; sid: 10000001; rev: 1;)Písanie pravidla má dve hlavné časti, t.j.e., Hlavička a možnosti pravidla. Nasleduje rozpis pravidla, ktoré sme práve napísali:

- Hlavička

- Upozornenie: Zadaná akcia, ktorá sa má vykonať pri objavení paketu zodpovedajúceho popisu pravidla. Existuje niekoľko ďalších akcií, ktoré je možné určiť namiesto výstrahy podľa potrieb používateľa, t.e., prihlásiť sa, odmietnuť, aktivovať, zrušiť, odovzdať, atď.

- Tcp: Tu musíme určiť protokol. Existuje niekoľko typov protokolov, ktoré je možné určiť, t.j.e., tcp, udp, icmp, atď., podľa potrieb používateľa.

- Akýkoľvek: Tu je možné určiť zdrojové sieťové rozhranie. Ak akýkoľvek je zadané, Snort skontroluje všetky zdrojové siete.

- ->: Smer; v takom prípade je nastavený od zdroja k cieľu.

- $ HOME_NET: Miesto, kde je cieľ IP adresa je zadané. V tomto prípade používame ten, ktorý je nakonfigurovaný v / etc / snort / snort.konf súbor na začiatku.

- 80: Cieľový port, na ktorom čakáme na sieťový paket.

- Možnosti:

- Správa: Varovanie, ktoré sa má vygenerovať, alebo správa, ktorá sa má zobraziť v prípade zachytenia paketu. V tomto prípade je nastavený na „Bol nájdený paket HTTP.“

- sid: Používa sa na jednoznačnú a systematickú identifikáciu pravidiel Snort. Prvý 10 000 000 čísla sú rezervované, takže môžete začať s 1000001.

- Rev: Používa sa na ľahkú údržbu pravidiel.

Toto pravidlo pridáme do „/ Etc / snort / rules / local.pravidlá “ súbor a zistite, či dokáže zistiť požiadavky HTTP na porte 80.

[chránené e-mailom]: ~ $ echo “upozornenie tcp akékoľvek -> $ HOME_NET 80 (správa:„ HTTP paketnájdené "; sid: 10000001; rev: 1;)" >> / etc / snort / rules / local.pravidlá

Všetci sme nastavení. Teraz môžete otvoriť Odfrknúť v IDS režim pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ sudo snort -A console -i wlxcc79cfd6acfc-c / etc / snort / snort.konf

Prejdite na ikonu IP adresa tohto zariadenia z prehliadača.

Odfrknúť teraz dokáže zistiť akýkoľvek paket odoslaný na port 80 a zobrazí varovanie „HTTP paket nájdený “ ak k tomu dôjde.

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Bol nájdený paket HTTP [**][Priorita: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Bol nájdený paket HTTP [**]

[Priorita: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Bol nájdený paket HTTP [**]

[Priorita: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Bol nájdený paket HTTP [**]

[Priorita: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Bol nájdený paket HTTP [**]

[Priorita: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Bol nájdený paket HTTP [**]

[Priorita: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Bol nájdený paket HTTP [**]

[Priorita: 0] TCP

Vytvoríme tiež pravidlo pre detekciu ftp pokusy o prihlásenie:

# alert tcp any any -> any 21 (msg: "FTP packet found"; sid: 10000002;)Pridajte toto pravidlo k „Miestne.pravidlá “ pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ echo “upozornenie tcp ľubovoľné -> upozornenie tcp ľubovoľné -> ľubovoľné 21(správa: "FTP paket nájdený"; sid: 10000002; rev: 1;) ”>> / etc / snort / rules / local.pravidlá

Teraz sa skúste prihlásiť z iného počítača a pozrite sa na výsledky programu Snort.

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Bol nájdený paket FTP [**] [Priorita: 0]TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Bol nájdený paket FTP [**] [Priorita: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Bol nájdený paket FTP [**] [Priorita: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Bol nájdený paket FTP [**] [Priorita: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Bol nájdený paket FTP [**] [Priorita: 0]

TCP

Ako je vidieť vyššie, dostali sme upozornenie, čo znamená, že sme úspešne vytvorili tieto pravidlá na zisťovanie anomálií na porte 21 a port 80.

Záver

Systémy detekcie vniknutia Páči sa mi to Odfrknúť sa používajú na sledovanie sieťovej prevádzky na zisťovanie, keď útok pácha zlomyseľný používateľ skôr, ako môže poškodiť alebo ovplyvniť sieť. Ak útočník vykonáva skenovanie portov v sieti, je možné útok zistiť a spolu s počtom vykonaných pokusov ho IP adresa a ďalšie podrobnosti. Odfrknúť sa používa na zisťovanie všetkých typov anomálií a dodáva sa s veľkým počtom už nakonfigurovaných pravidiel spolu s možnosťou, aby si používateľ napísal svoje vlastné pravidlá podľa svojich potrieb. Podľa veľkosti siete, Odfrknúť v porovnaní s inými platenými reklamami sa dá ľahko nastaviť a používať bez akýchkoľvek výdavkov Systémy detekcie vniknutia. Zachytené pakety je možné ďalej analyzovať pomocou sledovača paketov, ako je Wireshark, na analýzu a rozčlenenie toho, čo malo na mysli útočníka počas útoku, a typov vykonaných skenov alebo príkazov. Odfrknúť je bezplatný nástroj s otvoreným zdrojom a ľahko konfigurovateľný a môže byť skvelou voľbou na ochranu akejkoľvek stredne veľkej siete pred útokom.

Phenquestions

Phenquestions