Internet Control Message Protocol, tiež známy ako ICMP, je protokol používaný na kontrolu pripojiteľnosti hostiteľov v sieti. Tento protokol môžeme tiež použiť na diagnostiku problémov v sieti. Ale z bezpečnostného hľadiska ho môže niekto použiť aj na vykonanie DDoS útoku. Ping povodeň alebo útok Distribuované odmietnutie služby (DDoS) je forma útoku, kedy niekto pošle hostiteľovi veľa žiadostí o príkaz ping a hostiteľ sa stane pre bežnú komunikáciu takmer neprístupným. Aby sa predišlo takýmto situáciám, správcovia sietí zvyčajne blokujú protokol ICMP v ich sieti. V tomto článku sa dozvieme, ako možno tabuľky IP použiť na blokovanie protokolu ICMP na našom serveri.

Čo sú tabuľky IP?

IP Tables je obslužný program brány firewall pre operačné systémy Linux. Môže sa použiť na prijatie, odmietnutie alebo vrátenie sieťového prenosu do alebo zo zdroja. Pozoruje prichádzajúci sieťový prenos pomocou rôznych súborov pravidiel definovaných v tabuľke. Tieto súbory pravidiel sa nazývajú reťazce. Tabuľky IP sledujú pakety údajov a ktoré zhody paketov s pravidlami sú smerované do iného reťazca alebo im je priradená jedna z nasledujúcich hodnôt.

- PRIJATÝ: Paket bude môcť prejsť

- POKLES: Paket nebude povolený prejsť

- NÁVRATNOSŤ: Reťazec vráti paket do predchádzajúcej reťaze.

Inštalácia tabuliek IP

Pre väčšinu distribúcií Linuxu sú tabuľky IP predinštalované. To, či sú tabuľky IP nainštalované, môžete skontrolovať zadaním nasledujúceho príkazu v termináli.

[chránené e-mailom]: ~ $ iptables --verziaAk nie sú tabuľky IP nainštalované, môžete ich nainštalovať spustením nasledujúceho príkazu v termináli.

[chránené e-mailom]: ~ $ sudo apt-get aktualizácia[chránené e-mailom]: ~ $ sudo apt-get install iptables

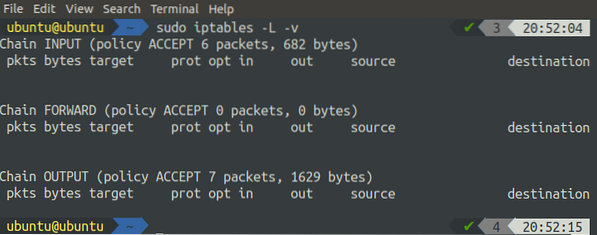

Predvolený stav tabuliek IP môžeme skontrolovať spustením nasledujúceho príkazu v termináli.

[chránené e-mailom]: ~ $ sudo iptables -L -vPríznak „-L“ uvádza zoznam všetkých pravidiel a príznak „-v“ zobrazuje podrobné informácie.

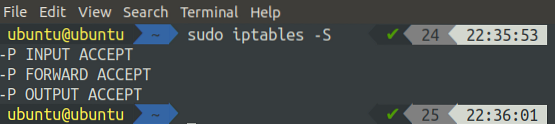

Alternatívne môžeme tiež zoznam všetkých pravidiel pridaných do tabuliek IP spustením nasledujúceho príkazu v termináli.

[chránené e-mailom]: ~ $ sudo iptables -S

Štandardne všetky reťazce prijímajú pakety a týmto reťazcom nie je priradené žiadne pravidlo.

Priradenie pravidiel reťazcom

Spočiatku nie je žiadnemu reťazcu priradené žiadne pravidlo a všetky prijímajú sieťový prenos. Teraz v tejto časti uvidíme, ako môžeme definovať vlastné pravidlá na blokovanie alebo povolenie sieťového prenosu. Na definovanie nového pravidla používame príznak „A“ (pridať), ktorý oznamuje tabuľkám IP, že bude definované nové pravidlo. Nasledujúce možnosti sa tiež používajú spolu s príznakom „A“ na popis pravidla.

-i (rozhranie): Táto možnosť určuje, cez ktoré rozhranie chcete povoliť alebo blokovať sieťový prenos. Zoznam všetkých rozhraní vo vašom systéme môžete získať spustením nasledujúceho príkazu v termináli.

[chránené e-mailom]: ~ $ ifconfig-p (protokol): Táto možnosť definuje, ktorý protokol chcete filtrovať pomocou tabuliek IP. Môže to byť TCP, UDP, ICMP, ICMPV6 atď. Pravidlá môžete použiť na všetky protokoly pomocou všetkých možností.

-s (zdroj): Táto možnosť zobrazuje zdroj sieťového prenosu, ako je IP adresa alebo názov domény.

-dport (cieľový port): Táto možnosť sa používa na označenie cieľového portu pre sieťový prenos.

-j (cieľ): Táto možnosť sa používa na zobrazenie cieľa. Môže to byť PRIJAŤ, ZNÍŽIŤ, ZAMIETNÚŤ alebo VRÁTIŤ. Táto možnosť je povinná pre každé pravidlo.

Všeobecne bude základná syntax pre pridanie pravidla nasledovná:

[chránené e-mailom]: ~ $ sudo iptables -A-p

Blokovanie protokolu ICMP pomocou tabuliek IP

Zatiaľ máme základné znalosti o tabuľkách IP a ich použití na povolenie alebo blokovanie prenosu na konkrétnych portoch prostredníctvom konkrétnych rozhraní. Teraz použijeme tabuľky IP na blokovanie protokolu ICMP na našom serveri.

Nasledujúci príkaz pridá pravidlo na blokovanie protokolu ICMP na vašom počítači:

[chránené e-mailom]: ~ $ sudo iptables -A INPUT -j REJECT -p icmp --icmp-type echo-requestPo spustení vyššie uvedeného príkazu teraz skontrolujte stav tabuliek IP.

[chránené e-mailom]: ~ $ sudo iptables -L -v

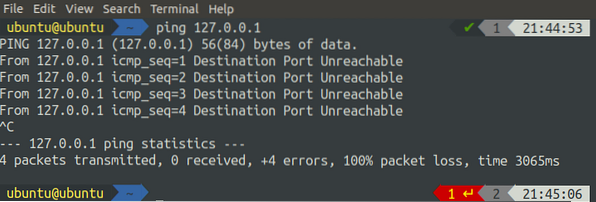

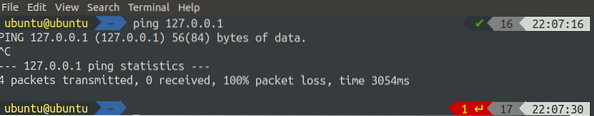

Vidíme, že do reťazca INPUT bolo pridané pravidlo, ktoré ukazuje, že všetka komunikácia ICMP bude odmietnutá. Ak teraz odošleme príkaz ping na náš systém z iného systému z tej istej siete, žiadosť bude odmietnutá. Výsledok môžeme vidieť vykonaním požiadavky ping od localhost

[chránené e-mailom]: ~ $ ping 127.0.0.1

Vidíme, že zo systému dostávame správy o odmietnutí, ak sa pokúsime o vykonanie príkazu ping.

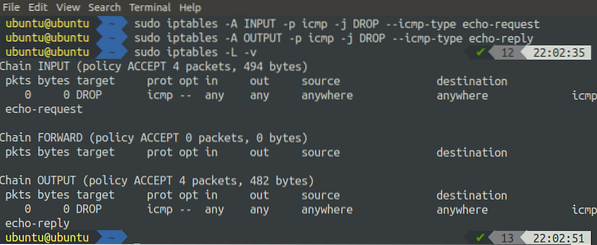

Nasledujúce dva príkazy môžete použiť aj na pridanie pravidiel blokovania protokolu ICMP na našom serveri.

[chránené e-mailom]: ~ $ sudo iptables -A VSTUP -p icmp -j DROP - echo-požiadavka typu -icmp[chránené e-mailom]: ~ $ sudo iptables -A VÝSTUP -p icmp -j DROP - echo-odpoveď typu -icmp

Po pridaní týchto dvoch pravidiel teraz skontrolujte stav tabuliek IP.

[chránené e-mailom]: ~ $ sudo iptables -L -v

Vidíme, že vyššie uvedený príkaz pridal dve pravidlá, jedno do reťazca INPUT a druhé do reťazca OUTPUT.

Rozdiel medzi DROP a REJECT je v tom, že keď použijeme REJECT, zobrazí nám varovanie (Destination port Unreachable), keď pingujeme, pretože požiadavka je odmietnutá a nedosahuje port. Na druhej strane, keď použijeme DROP, jednoducho to zníži výkon. Vstup nie je odmietnutý, bude spracovaný, ale výstup sa nezobrazí, ako je znázornené nižšie

Záver

Hackeri používajú rôzne metódy na vykonávanie útokov DDoS (Distributed Denial of Service) na servery. Ping povodeň je tiež forma DDoS útoku. Hackeri posielajú na server toľko požiadaviek na ping, že server využíva všetok svoj výpočtový výkon na spracovanie požiadaviek na ping a nevykonáva skutočné spracovanie. V tomto scenári alebo v niekoľkých ďalších scenároch bude možno potrebné zablokovať protokol ICMP na vašom serveri.

V tomto článku sme sa naučili rôzne spôsoby blokovania ICMP pomocou tabuliek IP. Diskutovali sme o tom, ako môžeme pridať rôzne pravidlá na blokovanie protokolu ICMP na našom serveri. Rovnakým spôsobom môžeme pomocou tabuliek IP blokovať akýkoľvek druh prenosu na ľubovoľnom porte pomocou tabuliek IP.

Phenquestions

Phenquestions