Nahrávanie protokolov na vzdialeného hostiteľa nám umožňuje centralizovať správy pre viac ako jedno zariadenie a uchovávať ich v zálohe, aby sme ich mohli preskúmať v prípade, že niečo zlyhá a zabráni nám v lokálnom prístupe k protokolom.

Tento tutoriál ukazuje, ako nastaviť vzdialený server na hosťovanie protokolov a ako odosielať tieto protokoly z klientskych zariadení a ako klasifikovať alebo rozdeliť protokoly v adresároch podľa klienta klienta.

Ak chcete postupovať podľa pokynov, ktoré môžete použiť na virtuálne zariadenie, vzal som si od spoločnosti Amazon bezplatnú vrstvu VPS (ak potrebujete pomoc s nastavením zariadenia Amazon, majú v ňom skvelý vyhradený obsah v systéme Linux) https: // linuxhint.com / category / aws /). Upozorňujeme, že verejná adresa IP servera sa líši od internej adresy IP.

Pred začatím:

Softvér používaný na vzdialené odosielanie protokolov je rsyslog, ktorý sa štandardne dodáva v Debiane a odvodených distribúciách Linuxu, ak ho nemáte spustený:

# sudo apt nainštalovať rsyslogStav rsyslog môžete kedykoľvek skontrolovať spustením:

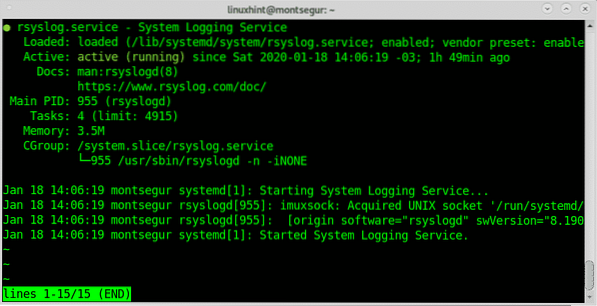

# sudo služba rsyslog stav

Ako vidíte, stav na snímke obrazovky je aktívny, ak váš súbor rsyslog nie je aktívny, môžete ho kedykoľvek spustiť spustením:

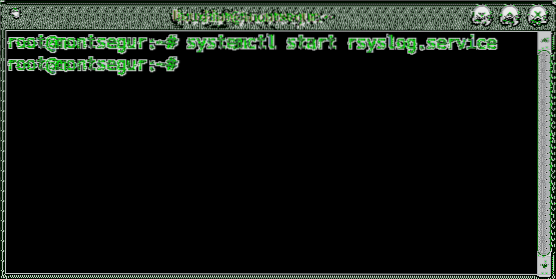

# sudo služba rsyslog štartAlebo

# systemctl spustiť rsyslog

Poznámka: Ďalšie informácie o všetkých možnostiach správy služieb Debianu nájdete na serveri Zastavte, spustite a reštartujte služby v Debiane.

Spustenie rsyslog nie je momentálne relevantné, pretože po vykonaní niektorých zmien ho budeme musieť reštartovať.

Ako posielať protokoly Linuxu na vzdialený server: Na strane servera

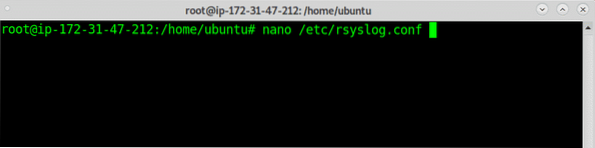

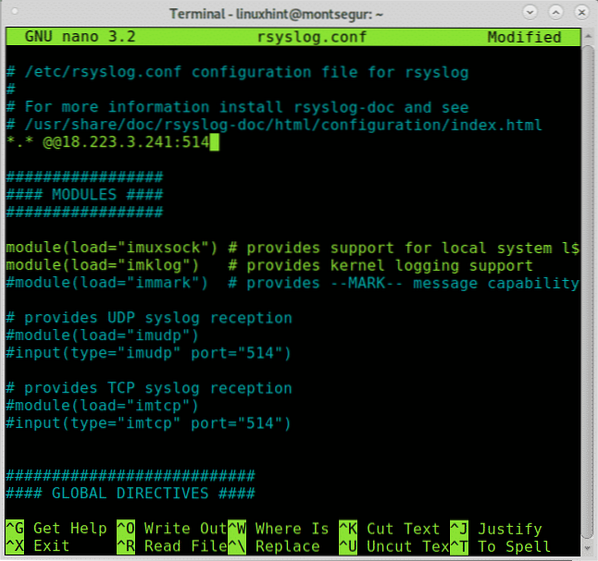

Najskôr na serveri upravte súbor / etc / resyslog.konf pomocou nano alebo vi:

# nano / etc / rsyslog.konf

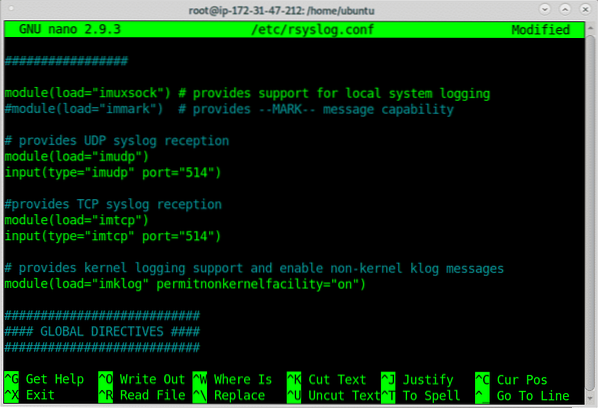

V rámci súboru odkomentujte alebo pridajte nasledujúce riadky:

modul (load = "imudp")vstup (typ = "imudp" port = "514")

modul (zaťaženie = "imtcp")

vstup (typ = "imtcp" port = "514")

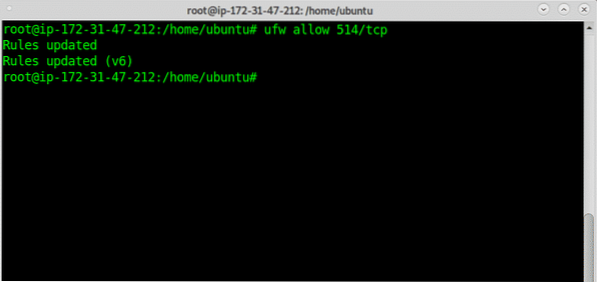

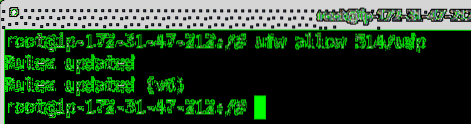

Vyššie ako sme nekomentovali alebo pridali recepty protokolov cez UDP a TCP, môžete povoliť iba jeden z nich alebo obidva, po odkomentovaní alebo pridaní budete musieť upraviť svoje pravidlá brány firewall tak, aby umožňovali prichádzajúce protokoly, aby ste umožnili príjem protokolov cez TCP:

# ufw povoľte 514 / tcp

Povolenie spustenia prichádzajúcich protokolov pomocou protokolu UDP:

# ufw povoľte 514 / udp

Ak chcete povoliť protokoly TCP aj UDP, spustite dva vyššie uvedené príkazy.

Poznámka: Ďalšie informácie o UFW si môžete prečítať Práca s firewallmi Debian (UFW).

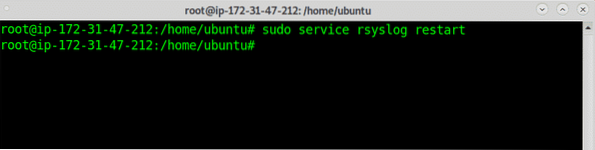

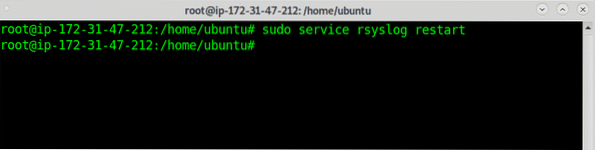

Reštartujte službu rsyslog spustením:

# sudo služba rsyslog reštart

Teraz pokračujte v konfigurácii odosielania protokolov na klientovi a potom sa vrátime späť na server, aby sme vylepšili formát.

Ako posielať protokoly systému Linux na vzdialený server: na strane klienta

Na protokoly o odosielaní klienta pridajte nasledujúci riadok a nahraďte IP 18.223.3.241 pre adresu servera.

*.* @@ 18.223.3.241: 514

Ukončite a uložte zmeny stlačením klávesov CTRL + X.

Po úprave reštartujte službu rsyslog spustením:

# sudo služba rsyslog reštart

Na strane servera:

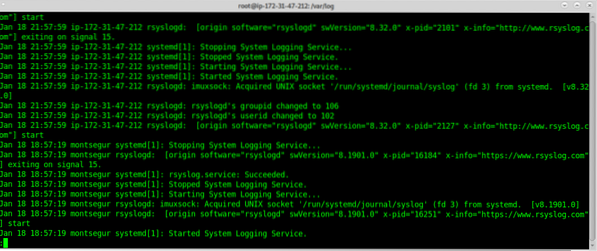

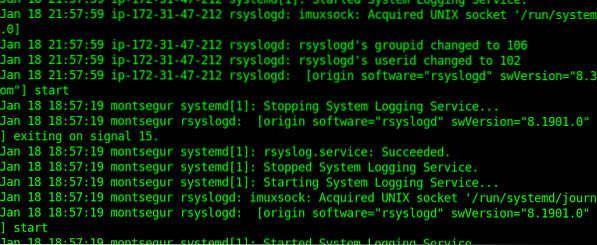

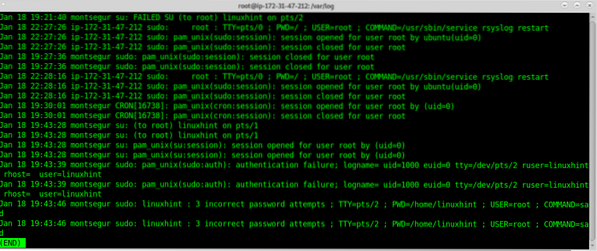

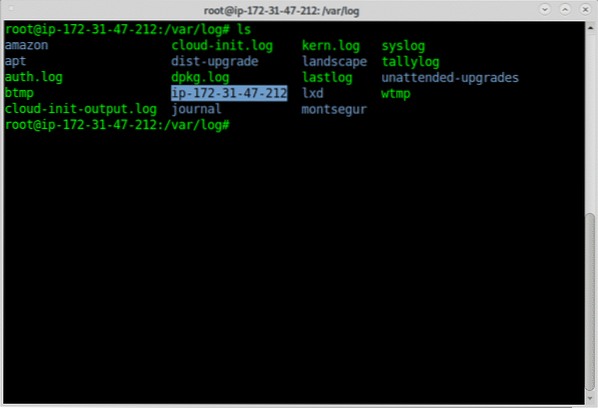

Teraz môžete skontrolovať protokoly vo vnútri / var / log, pri ich otváraní si všimnete zmiešané zdroje pre svoj protokol, nasledujúci príklad zobrazuje protokoly z interného rozhrania Amazonu a z klienta Rsyslog (Montsegur):

Priblíženie ukazuje jasne:

Miešanie súborov nie je pohodlné, nižšie upravíme konfiguráciu rsyslog na samostatné protokoly podľa zdroja.

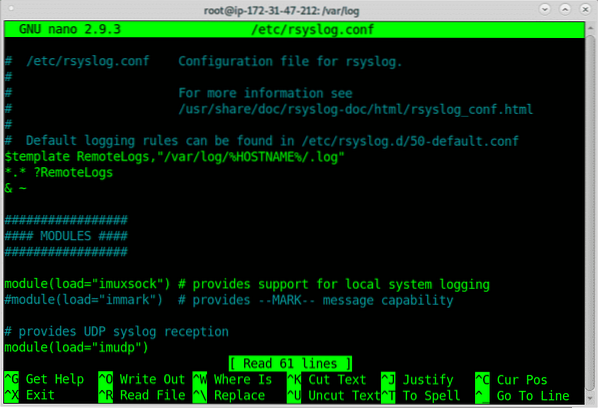

Ak chcete diskriminovať protokoly v adresári s menom hostiteľa klienta, pridajte na server / etc / rsyslog nasledujúce riadky.conf inštruovať rsyslog, ako ukladať vzdialené protokoly, aby to robili v rámci rsyslog.conf pridať riadky:

$ template RemoteLogs, "/ var / log /% HOSTNAME% /.prihlásiť sa "*.* ?RemoteLogs

& ~

Ukončite ukladanie zmien stlačením klávesov CTRL + X a znova spustite rsyslog na serveri:

# sudo služba rsyslog reštart

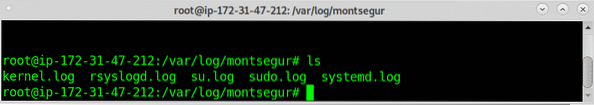

Teraz môžete vidieť nové adresáre, jeden s názvom ip-172.31.47.212, čo je interné rozhranie AWS a iné nazývané „montsegur“ ako klient rsyslog.

V adresároch nájdete protokoly:

Záver:

Vzdialené protokolovanie ponúka vynikajúce riešenie problému, ktorý môže spôsobiť zníženie služieb, ak bude úložisko servera plné protokolov, ako bolo uvedené na začiatku, v niektorých prípadoch je tiež nevyhnutnosťou, že môže dôjsť k vážnemu poškodeniu systému bez umožnenia prístupu k protokolom. , v takom prípade vzdialený server protokolov zaručuje sysadmin prístup k histórii servera.

Implementácia tohto riešenia je technicky celkom jednoduchá a dokonca bezplatná, pretože nie sú potrebné vysoké zdroje a na túto úlohu sú vhodné bezplatné servery, ako sú bezplatné vrstvy AWS. Ak zvýšite rýchlosť prenosu protokolov, môžete povoliť iba protokol UDP (napriek strate spoľahlivosti). Existuje niekoľko alternatív k Rsyslog, ako napríklad: Flume alebo Sentry, napriek tomu rsyslog zostáva najobľúbenejším nástrojom medzi používateľmi a správcami systému Linux.

Dúfam, že vám bol tento článok o tom, ako posielať protokoly systému Linux na vzdialený server, užitočný.

Phenquestions

Phenquestions