WireGuard je populárny otvorený komunikačný protokol typu point-to-point, ktorý sa používa na vytvorenie bezpečného a rýchleho tunela virtuálnej súkromnej siete. Táto VPN bola navrhnutá na použitie v jadre Linuxu. WireGuard je ľahká VPN, ktorá poskytuje používateľom extrémne vysoké rýchlosti.

Tento článok ukazuje, ako nainštalovať a nastaviť WireGuard na vašom systéme CentOS 8. Inštalácia a nastavenie aplikácie WireGuard sú oveľa jednoduchšie ako existujúce siete VPN, ako napríklad OpenVPN, a to je hlavný dôvod jej rastúcej popularity v komunite Linux.

Prehľad

Tento článok sa skladá z dvoch častí:

- V prvej časti nainštalujeme a nakonfigurujeme stroj CentOS 8, ktorý bude fungovať ako WireGuard VPN Server.

- V druhej časti nainštalujeme a nakonfigurujeme stroj CentOS 8, ktorý bude fungovať ako WireGuard VPN klient.

Inštalácia a konfigurácia systému WireGuard na serveri CentOS 8

V tejto časti nastavíme stroj CentOS 8, ktorý bude fungovať ako server, a to inštaláciou WireGuard.

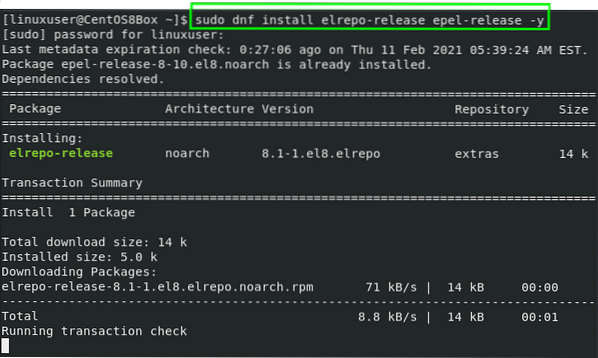

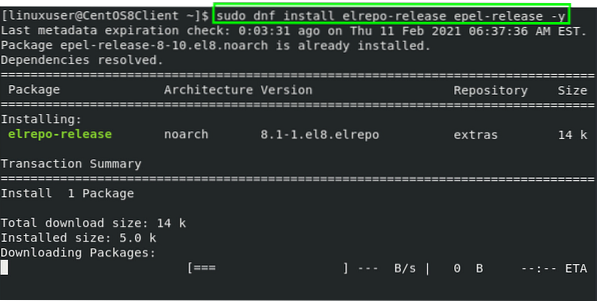

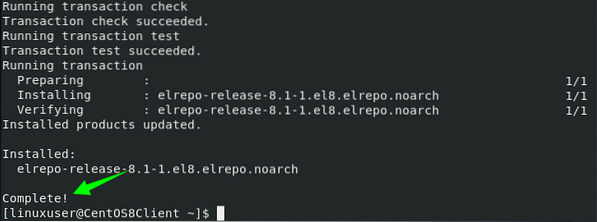

Krok 1: Pridajte úložiská EPEL a Elrepo

Ak chcete začať s inštaláciou WireGuard na CentOS 8, najskôr pridajte úložiská EPEL a Elrepo a nainštalujte moduly jadra a nástroje WireGuard.

$ sudo dnf nainštalovať epel-release elrepo-release -y

Teraz, po nainštalovaní požadovaných úložísk, nainštalujte moduly jadra a nástroje WireGuard.

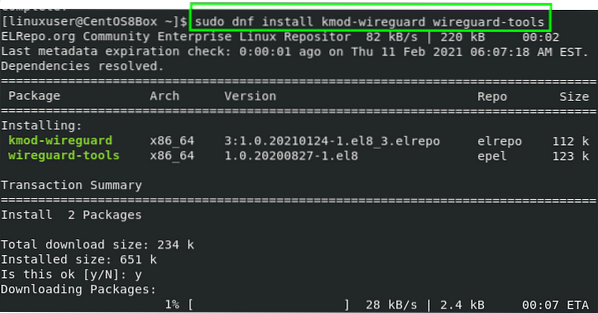

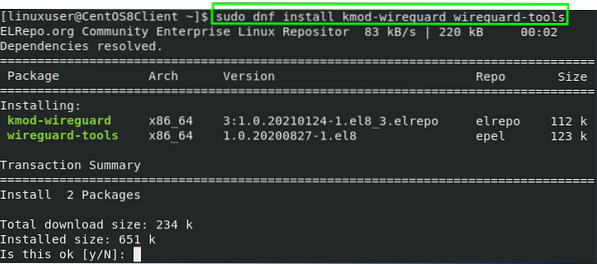

Krok 2: Nainštalujte moduly jadra a nástroje WireGuard

Moduly jadra a nástroje WireGuard je možné rýchlo nainštalovať z archívov EPEL a Elrepo vydaním nasledujúceho príkazu:

$ sudo dnf nainštalujte kmod-wireguard wireguard-tools

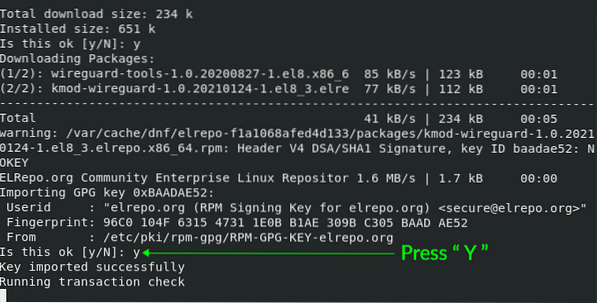

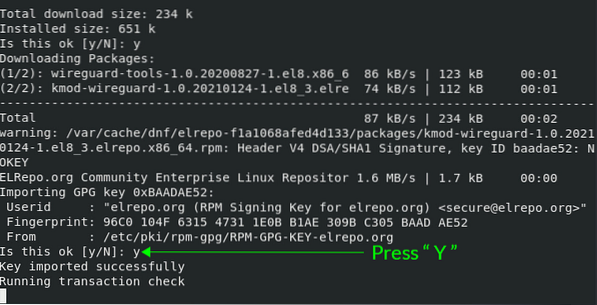

Keď sa zobrazí výzva na povolenie importu a pridania kľúčov GPG do systému CentOS 8, povoľte túto akciu napísaním „Y“ a stlačením klávesu „Enter“.“

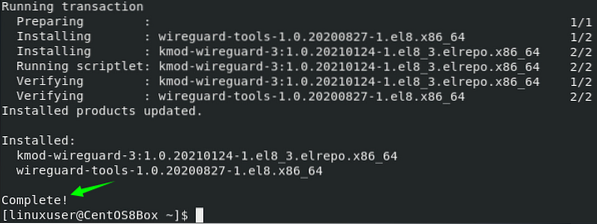

Po úspešnej inštalácii nástrojov WireGuard teraz vykonáme niektoré konfigurácie.

Krok 3: Vytvorte verejný a súkromný kľúč

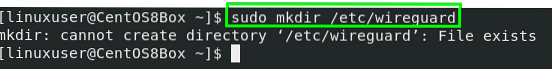

Najskôr vytvoríme nový adresár '/ etc / wireguard', aby sme v ňom mohli nakonfigurovať server VPN. Ak chcete vytvoriť nový adresár '/ etc / wireguard' v systéme CentOS 8, zadajte nasledujúci príkaz.

sudo mkdir / etc / wireguard

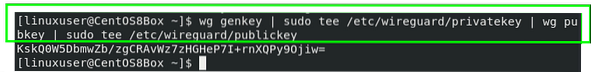

Po vytvorení adresára vytvorte verejný a súkromný kľúč pomocou nástrojov príkazového riadku „wg“ a „tee“. Príkaz na vytvorenie súkromného a verejného kľúča je nasledovný.

$ wg genkey | sudo tričko / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickey

Vygenerovaný kľúč sa vytlačí po vykonaní vyššie uvedeného príkazu.

Krok 4: Konfigurácia tunelového zariadenia na smerovanie prenosu VPN

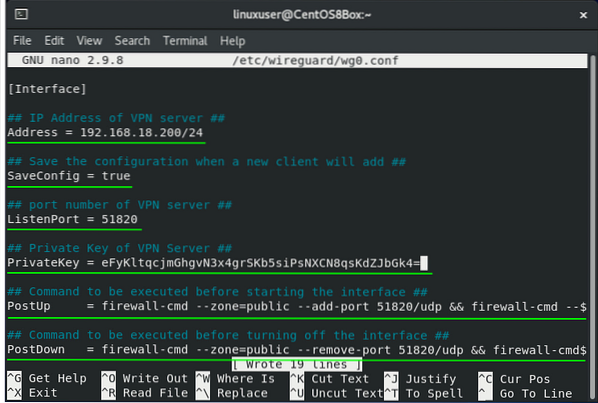

Ak chcete nastaviť zariadenie, vytvorte konfiguračný súbor v adresári „/ etc / wireguard“ a otvorte ho pomocou editora nano.

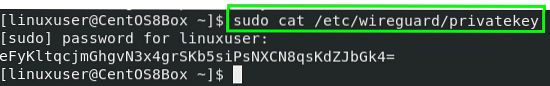

Pred vytvorením konfiguračného súboru získate súkromný kľúč pomocou nasledujúceho príkazu.

$ sudo cat / etc / wireguard / privatekey

Uložte niekde súkromný kľúč; tento kľúč budete potrebovať neskôr v konfiguračnom súbore.

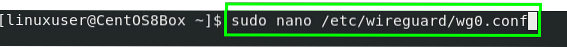

Teraz vytvorte „wg0.conf “súbor.

$ sudo nano / etc / wireguard / wg0.konf

Pridajte obsah uvedený nižšie do súboru „/ etc / wireguard / wg0.conf “súbor.

[Rozhranie]## IP adresa servera VPN ##

Adresa = 192.168.18.200/24

## Uložte konfiguráciu, keď nový klient pridá ##

SaveConfig = true

## číslo portu servera VPN ##

ListenPort = 51820

## Súkromný kľúč servera VPN ##

PrivateKey = SERVER_PRIVATE_KEY

## Príkaz, ktorý sa má vykonať pred spustením rozhrania ##

PostUp = firewall-cmd --zone = public --add-port 51820 / udp && firewall-cmd --zone = public --add-maškaráda

## Príkaz, ktorý sa má vykonať pred vypnutím rozhrania ##

PostDown = firewall-cmd --remove-port 51820 / udp --zone = public && firewall-cmd --remove-maškaráda --zone = public

Tento konfiguračný súbor obsahuje nasledujúce kľúčové pojmy:

- Adresa - súkromná adresa IP pre rozhranie (wg0).

- SaveConfig = true - uloží stav rozhrania pri reštarte alebo vypnutí servera.

- ListenPort - port, na ktorom počúva démon WireGuard.

- PrivateKey - kľúč, ktorý sme práve vygenerovali.

- PostUp - tento príkaz sa vykoná pred spustením rozhrania

- PostDown - tento príkaz sa vykoná pred vypnutím rozhrania.

Teraz, keď dobre rozumiete konfiguračnému súboru, môžete súbor uložiť a ukončiť pomocou klávesových skratiek (CTRL + S) a (CTRL + X).

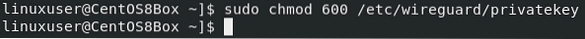

Krok 5: Nastavte privilégiá na konfiguráciu a súbor „privatekey“

Teraz urobíme server VPN o niečo bezpečnejším. Základný užívateľ by nemal mať oprávnenie na čítanie konfiguračného súboru a súboru 'privatekey'. Aby sme zabezpečili prístup k týmto súborom, zmeníme režim týchto dvoch súborov na 600. Príkaz na nastavenie povolení je uvedený nižšie.

$ sudo chmod 600 / etc / wireguard / privatekey

Po dokončení povolení zapálime rozhranie (wg0) pomocou nástroja príkazového riadku wg-quick.

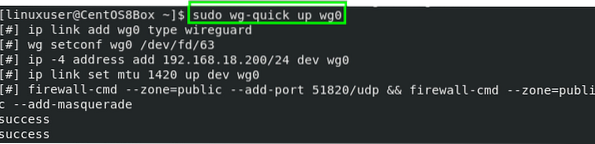

Krok 6: Spustite rozhranie

Na spustenie rozhrania zadajte nasledujúci príkaz:

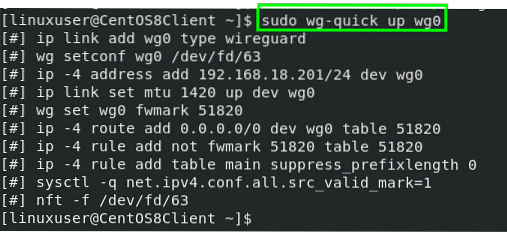

$ sudo wg-quick up wg0

Ak ste získali výstup zobrazený na snímke obrazovky vyššie, úspešne ste spustili rozhranie. Teraz skontrolujeme stav rozhrania.

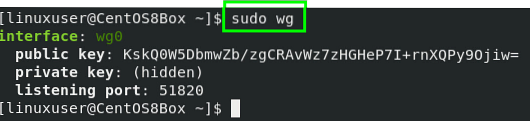

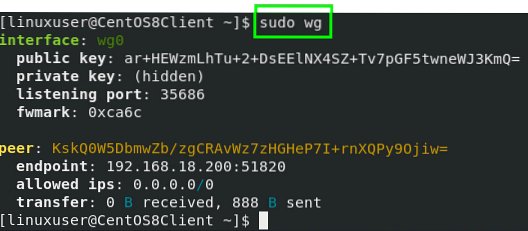

$ sudo wg

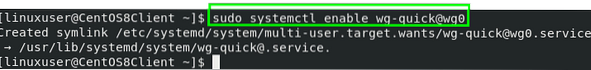

Povoľte rozhraniu automatické spustenie rozhrania pri spustení servera CentOS 8.

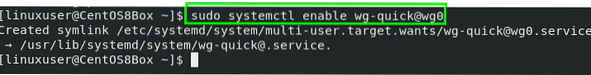

$ sudo systemctl povoliť wg-quick @ wg0

V tejto fáze bolo nastavenie servera dokončené. Teraz, ak chcete tento server VPN nastaviť pre NAT, budete musieť povoliť preposielanie IPv4.

Krok 7: Povolte preposielanie IPv4

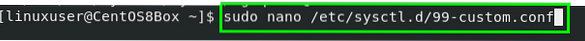

Ak chcete povoliť preposielanie IPv4 pre NAT, vytvorte „99-zvykový.conf “súbor v„ / etc / sysctl.d ”pomocou nano editora.

$ sudo nano / etc / sysctl.d / 99-obyčajný.konf

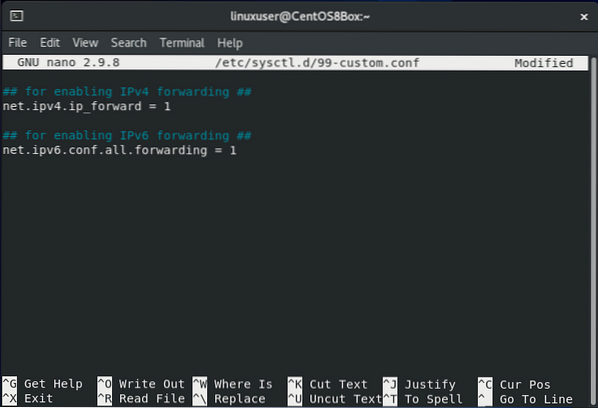

Pridajte nasledujúci obsah do súboru „/ etc / sysctl.d / 99-obyčajný.conf “

## pre povolenie preposielania IPv4 ##sieť.ipv4.ip_forward = 1

Ak chcete povoliť preposielanie IPv6, do „/ etc / sysctl“ pridajte nasledujúci obsah.d / 99-obyčajný.conf “.

## pre povolenie preposielania IPv6 ##sieť.ipv6.konf.všetko.preposielanie = 1

Po povolení preposielania IPv4 uložte súbor a ukončite prácu so skratkami (CTRL + S) a (CTRL + X).

Poďme teraz k nastaveniu prístroja WireGuard Client.

Inštalácia a konfigurácia aplikácie WireGuard VPN na klientovi CentOS 8

V tejto časti nastavíme stroj CentOS 8, ktorý bude fungovať ako klient. Proces inštalácie a konfigurácie klienta WireGuard VPN bude takmer rovnaký ako v prípade servera WireGuard VPN.

Krok 1: Pridajte úložiská EPEL a Elrepo

Najskôr pridáme úložiská EPEL a Elrepo na inštaláciu modulov jadra a nástrojov WireGuard:

$ sudo dnf nainštalovať epel-release elrepo-release -y

Teraz, po nainštalovaní požadovaných úložísk, nainštalujeme moduly jadra a WireGuard Tools.

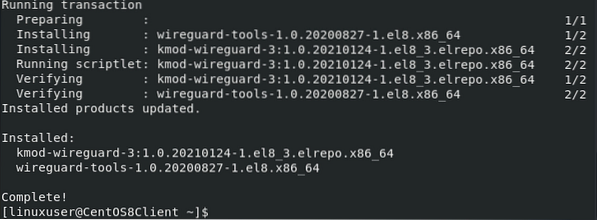

Krok 2: Nainštalujte moduly jadra a nástroje WireGuard

Moduly jadra a nástroje WireGuard je teraz možné inštalovať z repozitárov EPEL a Elrepo vydaním nasledujúceho príkazu.

$ sudo dnf nainštalujte kmod-wireguard wireguard-tools

Keď sa zobrazí výzva na povolenie importovať a pridať kľúče GPG do systému CentOS 8, povoľte zmeny napísaním „Y“ a stlačením klávesu „Enter“.“

Po úspešnej inštalácii nástrojov WireGuard je tiež potrebné nakonfigurovať stroj CentOS 8 Client.

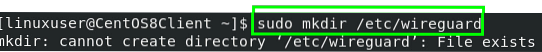

Krok 3: Vytvorte verejný a súkromný kľúč

V tomto kroku vytvoríme nový adresár '/ etc / wireguard' v klientskom počítači. Ak chcete vo svojom systéme CentOS 8 vytvoriť nový adresár „/ etc / wireguard“, zadajte nasledujúci príkaz.

sudo mkdir / etc / wireguard

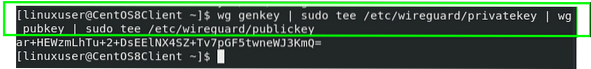

Po vytvorení adresára vytvorte verejný a súkromný kľúč pomocou nástrojov príkazového riadku „wg“ a „tee“. Príkaz na vytvorenie súkromného a verejného kľúča je uvedený nižšie.

$ wg genkey | sudo tričko / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickey

Vygenerované kľúče sa teraz vytlačia.

Krok 4: Konfigurácia smerovania prenosu VPN

V tomto kroku vytvoríme konfiguračný súbor v adresári „/ etc / wireguard“ a otvoríme ho pomocou editora nano.

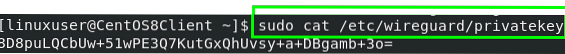

Pred vytvorením konfiguračného súboru získajte privátny kľúč pomocou nasledujúceho príkazu.

$ sudo cat / etc / wireguard / privatekey

Uložte niekde súkromný kľúč; budete ho potrebovať neskôr v konfiguračnom súbore.

Teraz vytvorte „wg0.conf “súbor.

$ sudo nano / etc / wireguard / wg0.konf

Pridajte obsah uvedený nižšie do súboru „/ etc / wireguard / wg0.conf “súbor

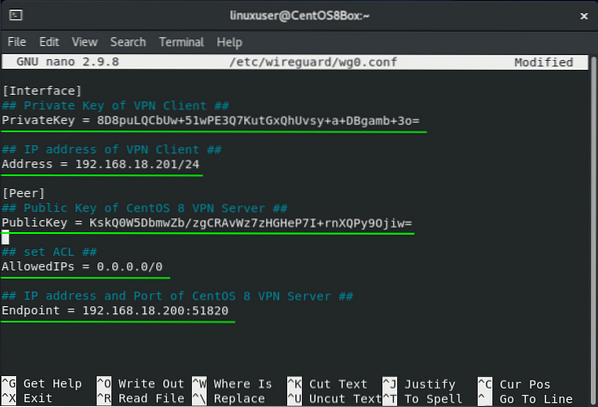

[Rozhranie]## Súkromný kľúč klienta VPN ##

PrivateKey = 8D8puLQCbUw + 51wPE3Q7KutGxQhUvsy + a + DBgamb + 3o =

## IP adresa klienta VPN ##

Adresa = 192.168.18.201/24

[Peer]

## Verejný kľúč servera CentOS 8 VPN ##

PublicKey = VWndJ4oB7ZJwC / 7UOm ++ OLDrbAxMPsR2yd0cl3sEkUI =

## nastaviť ACL ##

Povolené IPs = 0.0.0.0/0

## IP adresa a port servera CentOS 8 VPN Server ##

Koncový bod = 192.168.18.200: 51820

Konfiguračný súbor obsahuje nasledujúce kľúčové pojmy:

- PrivateKey - kľúč vygenerovaný na klientskom počítači.

- Adresa - IP adresa rozhrania (wg0).

- PublicKey - verejný kľúč servera VPN, ku ktorému sa chceme pripojiť.

- Povolené IP - všetky povolené adresy IP pre tok prenosu pomocou siete VPN.

- Koncový bod - poskytneme IP adresu a číslo portu serverového stroja CentOS 8, ku ktorému sa chceme pripojiť.

Teraz sme nakonfigurovali aj klientský počítač. Uložte súbor a ukončite ho pomocou klávesových skratiek (CTRL + S) a (CTRL + X).

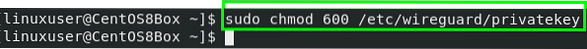

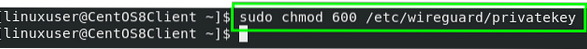

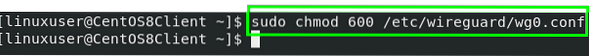

Krok 5: Nastavte privilégiá na konfiguráciu a súbor „privatekey“

Teraz zmeníme režim a nastavíme oprávnenia konfiguračného súboru a súboru „privatekey“ na 600. Zadaním nasledujúceho príkazu nastavte oprávnenia.

$ sudo chmod 600 / etc / wireguard / privatekey

Teraz, keď sme dokončili povolenia, môžeme rozhranie (wg0) spustiť pomocou nástroja príkazového riadku „wg-quick“.

Krok 6: Spustite rozhranie

Na spustenie rozhrania zadajte nasledujúci príkaz:

$ sudo wg-quick up wg0

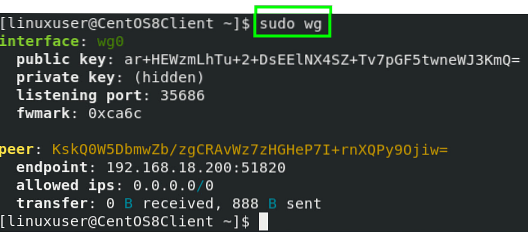

Teraz sme úspešne spustili rozhranie. Ďalej skontrolujeme stav rozhrania.

$ sudo wg

Povoľte rozhraniu automatické spustenie rozhrania pri spustení servera CentOS 8.

$ sudo systemctl povoliť wg-quick @ wg0

V tejto fáze je tiež nastavený klient.

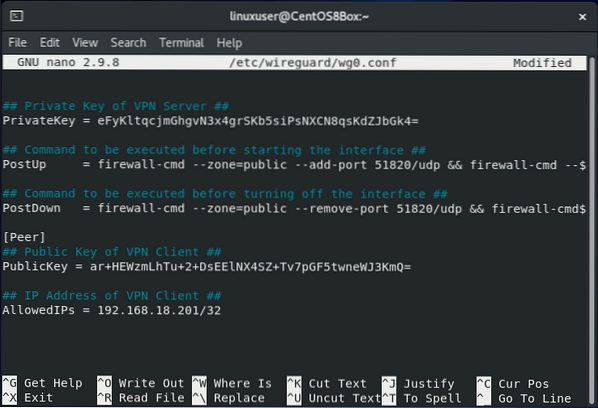

Krok 7: Pridajte adresu IP a verejný kľúč klienta na server CentOS 8

Posledným krokom je pridanie adresy IP a verejného kľúča klientskeho zariadenia VPN do konfiguračného súboru servera VPN servera CentOS 8 WireGuard.

Vráťte sa do servera a pridajte nasledujúci obsah do súboru „/ etc / wireguard / wg0.conf “súbor.

[Peer]## Verejný kľúč klienta VPN ##

PublicKey = dmfO9pirB315slXOgxXtmrBwAqPy07C57EvPks1IKzA =

## IP adresa klienta VPN ##

Povolené IPs = 192.168.10.2/32

Po aktualizácii konfiguračného súboru servera VPN uložte súbor a ukončite ho pomocou klávesových skratiek (CTRL + S) a (CTRL + X).

Tunel je teraz zriadený a všetka komunikácia bude vedená cez server VPN CentOS 8 WireGuard.

Krok 8: Overte pripojenie tunela

Ak chcete overiť, či je server VPN CentGu 8 WireGuard nainštalovaný a správne nakonfigurovaný, vydaním nižšie uvedeného príkazu overte, či prevádzka prúdi cez nakonfigurovaný server VPN WireGuard.

$ sudo wg

A to je všetko! Úspešne ste nakonfigurovali a založili server WireGuard VPN.

Záver

Tento článok vám ukázal, ako nainštalovať a nakonfigurovať WireGuard VPN na vašom počítači CentOS 8 a nastaviť systém ako server VPN. Tiež sme vám ukázali, ako nastaviť klienta CentOS 8 WireGuard VPN a nakonfigurovať klienta na smerovanie prenosu cez server VPN WireGuard.

Phenquestions

Phenquestions