Sanitácia vstupov je proces čistenia vstupov, takže vložené údaje sa nepoužívajú na nájdenie alebo zneužitie bezpečnostných dier na webových stránkach alebo serveri.

Zraniteľný weby sú buď nesanitizované, alebo veľmi zle a neúplne sanitované. Je to nepriame útok. Užitočné zaťaženie sa nepriamo odosiela do obeť. The škodlivý kód je vložený na web útočníkom a potom sa stane jeho súčasťou. Kedykoľvek užívateľ (obeť) navštívi webstránka, škodlivý kód sa presunie do prehliadača. Používateľ si preto neuvedomuje, že sa niečo deje.

V prípade XSS môže útočník:

- Manipulujte, zničte alebo dokonca znefunkčnite web.

- Vystavujte citlivé údaje používateľa

- Zachyťte overené súbory cookie relácie používateľa

- Odovzdajte stránku neoprávneného získavania údajov

- Presmerujte používateľov do škodlivej oblasti

XSS je v OWASP Top Ten za posledné desaťročie. Viac ako 75% povrchového webu je citlivých na XSS.

Existujú 4 typy XSS:

- Uložené XSS

- Odráža XSS

- XSS založené na DOM

- Slepá XSS

Pri kontrole na XSS v strechu môže byť unavené hľadaním injekcie. Väčšina testerov používa na vykonanie práce nástroje XSS. Automatizácia procesu nielen šetrí čas a úsilie, ale čo je ešte dôležitejšie, poskytuje presné výsledky.

Dnes si ukážeme niektoré z nástrojov, ktoré sú bezplatné a užitočné. Budeme tiež diskutovať o tom, ako ich nainštalovať a používať.

XSSer:

Skriptovač XSSer alebo cross-site scripter je automatický rámec, ktorý pomáha používateľom nájsť a využiť zraniteľné miesta XSS na webových stránkach. Má predinštalovanú knižnicu s približne 1300 zraniteľnosťami, čo pomáha obísť mnoho WAF.

Pozrime sa, ako to môžeme použiť na nájdenie zraniteľností XSS!

Inštalácia:

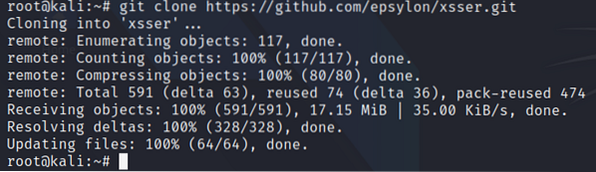

Musíme naklonovať xsser z nasledujúceho repozitára GitHub.

$ git klon https: // github.com / epsylon / xsser.git

Teraz je xsser v našom systéme. Prejdite do priečinka xsser a spustite inštaláciu.py

$ cd xsser$ python3 nastavenie.py

Nainštaluje všetky závislosti, ktoré už boli nainštalované, a nainštaluje sa xsser. Teraz je čas to spustiť.

Spustiť GUI:

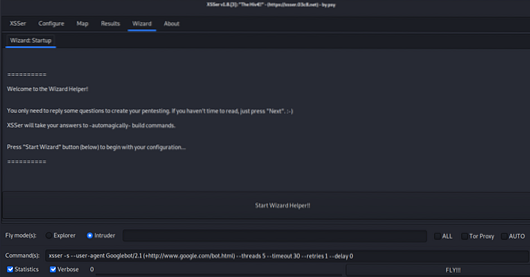

$ python3 xsser --gtkZobrazí sa okno ako toto:

Ak ste začiatočník, prejdite sprievodcom. Ak ste profesionál, odporúčam nakonfigurovať XSSer podľa vašich vlastných potrieb prostredníctvom karty konfigurovať.

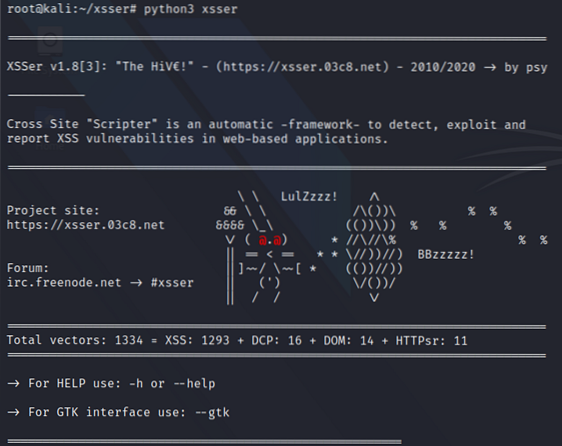

Spustiť v termináli:

$ python3 xsser

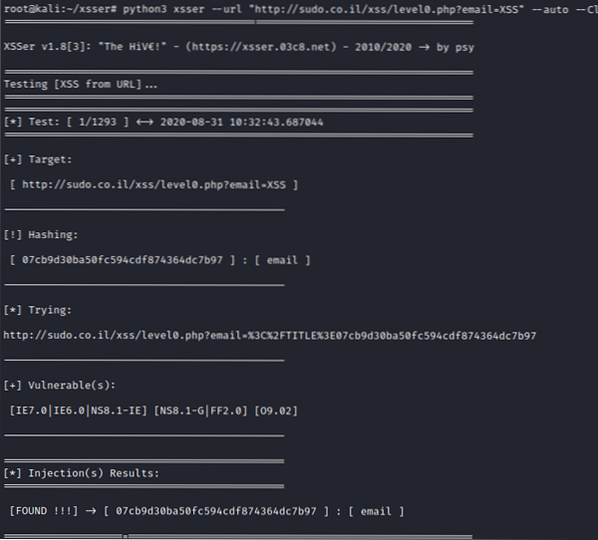

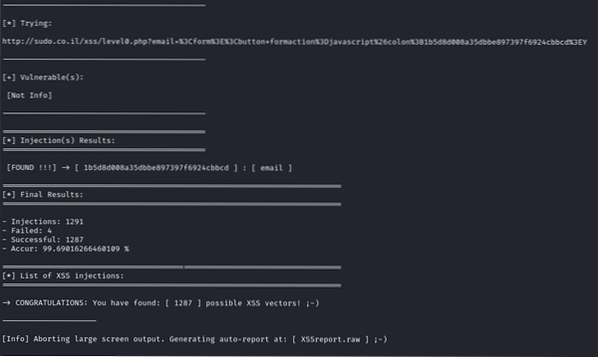

Tu je stránka, ktorá vás vyzýva na zneužitie XSS. Pomocou xsser nájdeme niekoľko slabých miest. Cieľovú adresu URL dáme serveru xsser a ten začne kontrolovať chyby zabezpečenia.

Po dokončení sa výsledky uložia do súboru. Tu je správa XSSreport.surový. Vždy sa môžete vrátiť a zistiť, ktoré z užitočných zaťažení fungovali. Pretože to bola výzva na úrovni začiatočníkov, väčšina zraniteľností je ZISTENÉ tu.

XSSniper:

Cross-Site Sniper, tiež známy ako XSSniper, je ďalší vyhľadávací nástroj xss s funkciami hromadného skenovania. Skenuje cieľ, či neobsahuje parametre GET, a potom do nich vloží užitočné zaťaženie XSS.

Jeho schopnosť prehľadávať cieľovú adresu URL pre relatívne odkazy sa považuje za ďalšiu užitočnú funkciu. Každý nájdený odkaz sa pridá do frontu na skenovanie a spracuje sa, takže je ľahšie otestovať celý web.

Táto metóda nakoniec nie je spoľahlivá, ale je dobrou heuristikou hromadne hľadať injekčné body a testovať únikové stratégie. Pretože tiež neexistuje emulácia prehľadávača, musíte objavené injekcie ručne otestovať proti rôznym ochranám prehliadača xss.

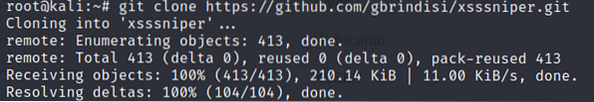

Inštalácia nástroja XSSniper:

$ git klon https: // github.com / gbrindisi / xsssniper.git

XSStrike:

Tento nástroj na detekciu skriptov medzi servermi je vybavený:

- 4 ručne písané parsery

- inteligentný generátor užitočného zaťaženia

- výkonný fúzujúci motor

- neskutočne rýchly crawler

Zaoberá sa odrazom aj skenovaním DOM XSS.

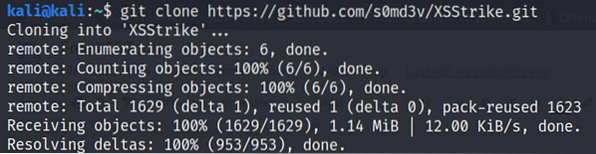

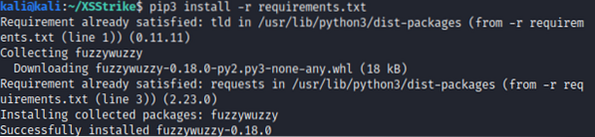

Inštalácia:

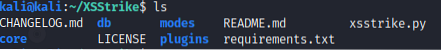

$ ls

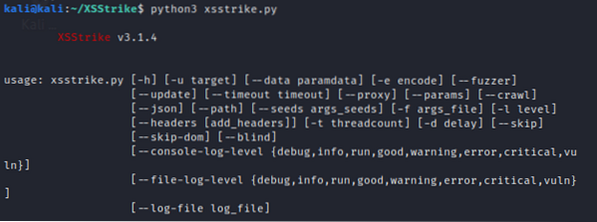

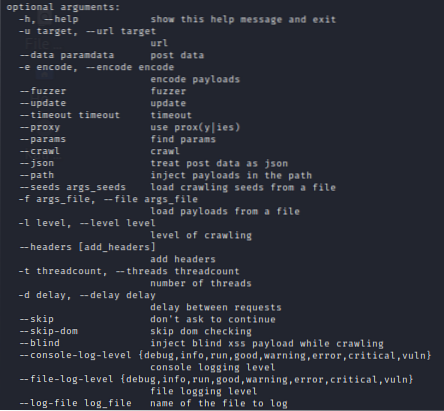

Použitie:

Nepovinné argumenty:

Skenovanie jednej adresy URL:

$ python xsstrike.py -u http: // príklad.sk / hladaj.php?q = dopytPríklad prehľadávania:

$ python xsstrike.py -u "http: // príklad.sk / stránka.php "- indexové prehľadávanieXSS Hunter:

Je to nedávno spustený rámec v tejto oblasti zraniteľností XSS s výhodami ľahkej správy, organizácie a monitorovania. Spravidla to funguje tak, že sa konkrétne protokoly uchovávajú prostredníctvom súborov HTML webových stránok. Nájsť akýkoľvek typ zraniteľností skriptovania medzi servermi, vrátane slepého XSS (ktorý sa zvyčajne často míňa) ako výhody oproti bežným nástrojom XSS.

Inštalácia:

$ sudo apt-get install git (ak ešte nie je nainštalovaný)$ git klon https: // github.com / povinný programátor / xsshunter.git

Konfigurácia:

- spustite konfiguračný skript ako:

$ ./ generate_config.py- teraz spustite API ako

$ sudo apt-get nainštalovať python-virtualenv python-dev libpq-dev libffi-dev$ cd xsshunter / api /

$ virtualenv env

$ . env / bin / aktivovať

$ pip install -r požiadavky.TXT

$ ./ apiserver.py

Ak chcete používať server GUI, musíte postupovať a vykonať tieto príkazy:

$ cd xsshunter / gui /$ virtualenv env

$ .env / bin / aktivovať

$ pip install -r požiadavky.TXT

$ ./ guiserver.py

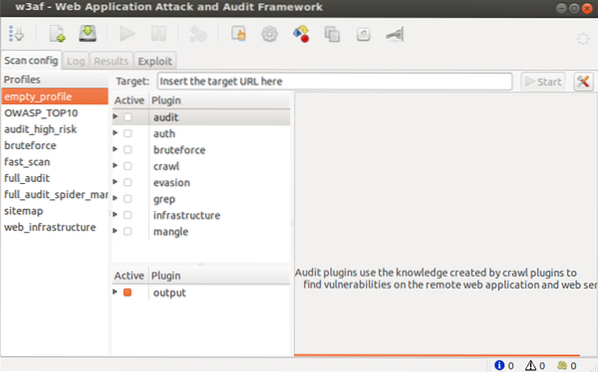

W3af:

Ďalší open-source nástroj na testovanie zraniteľnosti, ktorý používa hlavne JS na testovanie zraniteľností na konkrétnych webových stránkach. Hlavnou požiadavkou je konfigurácia nástroja podľa vašich požiadaviek. Po dokončení bude efektívne vykonávať svoju prácu a identifikovať zraniteľné miesta XSS. Je to nástroj založený na doplnkoch, ktorý je rozdelený hlavne do troch častí:

- Core (pre základné fungovanie a poskytovanie knižníc pre pluginy)

- UI

- Pluginy

Inštalácia:

Ak chcete nainštalovať w3af na váš systém Linux, postupujte podľa nasledujúcich krokov:

Naklonujte repo GitHub.

$ sudo git clone https: // github.com / andresriancho / w3af.gitNainštalujte si verziu, ktorú chcete použiť.

> Ak chcete používať verziu grafického používateľského rozhrania:

$ sudo ./ w3af_guiAk chcete radšej používať verziu pre konzolu:

$ sudo ./ w3af_consoleAk ešte nie sú nainštalované, budú vyžadovať inštaláciu závislostí.

Skript sa vytvorí na / tmp / script.sh, ktorý vám nainštaluje všetky závislosti.

Verzia GU3 w3af je uvedená nasledovne:

Medzitým je konzolová verzia tradičným nástrojom terminálu (CLI) -look.

Využitie

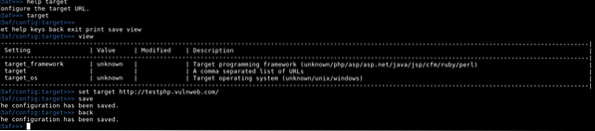

1. Nakonfigurujte cieľ

V cieli príkaz spustiť ponuku nastaviť cieľ TARGET_URL.

2. Konfigurovať profil auditu

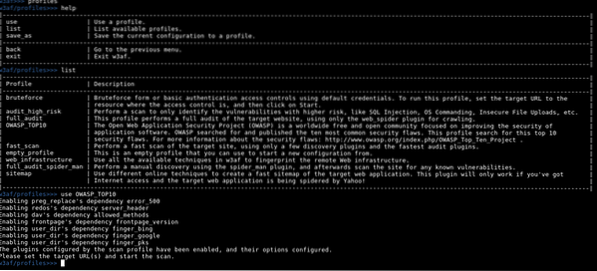

W3af je dodávaný s profilom, ktorý už má správne nakonfigurované doplnky na spustenie auditu. Ak chcete použiť profil, spustite príkaz, použiť PROFILE_NAME.

3. Konfiguračný doplnok

4. Konfigurovať HTTP

5. Spustiť audit

Ďalšie informácie nájdete na adrese http: // w3af.org /:

Ukončenie:

Tieto nástroje sú spravodlivé kvapka v oceáne pretože internet je plný úžasných nástrojov. Na detekciu XSS je možné použiť aj nástroje ako Burp a webcarab. Tiež klobúk dole pred úžasnou komunitou open-source, ktorá prichádza s vzrušujúcimi riešeniami pre každý nový a jedinečný problém.

Phenquestions

Phenquestions