Dôležitosť a dopyt po kybernetickej bezpečnosti:

Najskôr musíme poznať význam kybernetickej bezpečnosti a chcem, aby ste vedeli, že s každým pokrokom v oblasti informačných technológií, ktorý je takmer každý deň, vznikajú bezpečnostné obavy. Táto obava zvyšuje dopyt a potrebu odborníkov na informačnú bezpečnosť vo svete bezpečnosti. A takto rýchlo rastie priemysel v oblasti kybernetickej bezpečnosti. Ak sa plánujete zapojiť do kybernetickej bezpečnosti, budete radi, že miera nezamestnanosti v tejto oblasti je 0% a táto miera nezamestnanosti bude pretrvávať aj v ďalších rokoch. Cybersecurity Ventures, popredný výskumný pracovník a vydavateľ v oblasti kybernetickej bezpečnosti, tiež predpovedal, že budú 3.5 miliónov pracovných miest v oblasti kybernetickej bezpečnosti do roku 2021.

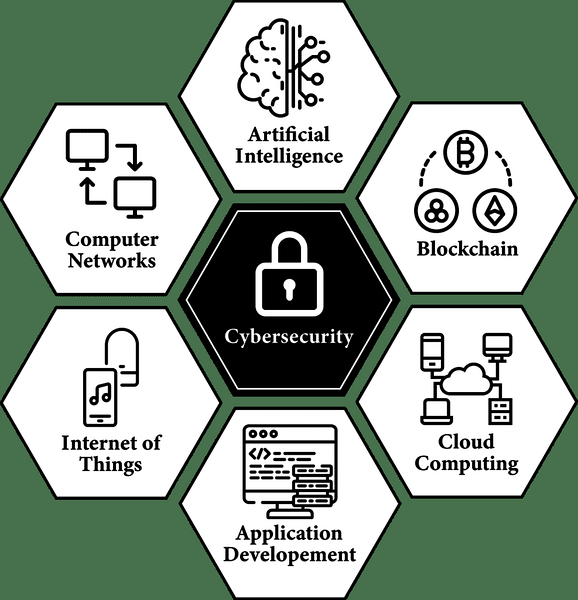

Kde je uplatniteľná kybernetická bezpečnosť?

Väčšinou budete počuť veľa rôznych mien pre túto oblasť, ako napríklad Informačná bezpečnosť, Kybernetická bezpečnosť alebo Etický hacking, ale všetky tieto názvy viac menej znamenajú to isté. Bezpečnosť nie je len oblasťou, ktorá súvisí s jednou alebo viacerými perspektívami technológií, ale je to životne dôležitá a neoddeliteľná súčasť všetkých technologických javov od tých najinovatívnejších, ako sú napríklad umelá inteligencia (AI), cloud computing, blockchain, internet vecí (IoT). k najtradičnejším, ako sú počítačové siete, navrhovanie a vývoj aplikácií. A pre tieto technológie je to zvlášť dôležité, pretože bez ich zabezpečenia by sa každý z nich zrútil a namiesto katastrofy by sa stal katastrofou.

Etické hackerstvo:

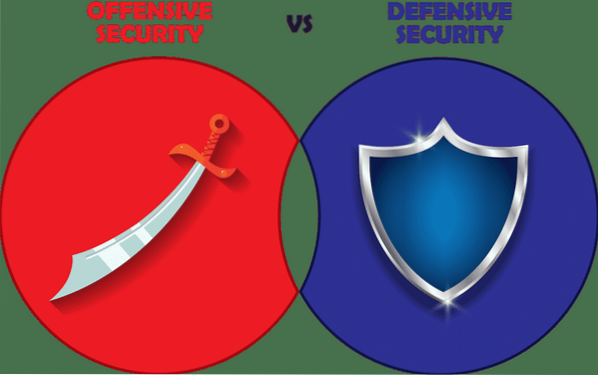

Útokom alebo obranou aktív spoločnosti pre vlastné dobro alebo s cieľom posúdiť ich bezpečnosť sa nazýva etické hackerstvo. Aj keď existujú hackeri, ktorí hackujú alebo neeticky útočia zo svojich vlastných pohnútok a s úmyslom narušenia, budeme tu diskutovať iba o etických hackeroch, ktorí pre nich testujú bezpečnosť a ochranu spoločností a títo pracujú etickým spôsobom pre zvýšenie bezpečnosti ich klientov. Títo etickí hackeri sú na základe rolí rozdelení do dvoch hlavných kategórií, t.e., Ofenzívne zabezpečenie a Defenzívne zabezpečenie a tieto kategórie fungujú opačným spôsobom, aby si navzájom popierali prácu s cieľom zabezpečiť a udržať maximálnu bezpečnosť.

Urážlivé zabezpečenie:

Ofenzívne zabezpečenie znamená použitie proaktívnych a útočných techník na obídenie bezpečnosti spoločnosti, aby sa mohla táto bezpečnosť spoločnosti vyhodnotiť. Ofenzívny profesionál v oblasti bezpečnosti útočí na aktíva svojho klienta v reálnom čase ako neetický hacker, ale so súhlasom a v súlade s podmienkami svojho klienta, vďaka ktorým je etický. Táto kategória bezpečnostného tímu sa označuje aj ako Red Teaming a ľudia, ktorí ju praktizujú, jednotlivo alebo v skupinách, sa nazývajú Red Teamers alebo Penetration Testers. Nasleduje niekoľko rôznych príchutí povinností pre útočných bezpečnostných profesionálov:

Testovanie prieniku alebo analýza zraniteľnosti:

Penetračné testovanie alebo analýza zraniteľnosti znamená aktívne hľadať existujúce zneužitie v spoločnosti tak, že sa budete pokúšať a útočiť rôznymi spôsobmi a zistiť, či skutoční útočníci môžu ultimátne kompromitovať alebo narušiť jeho dôvernosť, integritu alebo dostupnosť. Ďalej, ak sa nájdu nejaké chyby zabezpečenia, musí ich nahlásiť červený tím a pre tieto chyby sa tiež navrhujú riešenia. Väčšina spoločností si najíma etických hackerov alebo sa zaregistruje v programoch na odmeňovanie chýb, aby otestovali svoju platformu a služby, a týmto hackerom sa vyplatí odmena za nájdenie, nahlásenie a nezverejnenie týchto slabých miest pred ich opravou.

Kódovanie škodlivého softvéru:

Malvér sa týka škodlivého softvéru. Tento škodlivý softvér môže byť viacúčelový v závislosti od jeho výrobcu, ale jeho hlavným motívom je spôsobiť škodu. Tento malware môže poskytnúť útočníkom cestu k automatizovanému vykonávaniu pokynov v cieľovom mieste. Jedným zo spôsobov ochrany pred týmto škodlivým softvérom sú anti-malware a antivírusové systémy. Red Teamer tiež hrá úlohu pri vývoji a testovaní škodlivého softvéru na hodnotenie anti-malware a antivírusových systémov nainštalovaných v spoločnostiach.

Vývoj nástrojov na testovanie prieniku:

Niektoré z červených tímových úloh je možné automatizovať vývojom nástrojov na útočné techniky. Červení tímoví vývojári tiež vyvíjajú tieto nástroje a softvér, ktorý automatizuje ich úlohy testovania zraniteľnosti a tiež im umožňuje časovo a nákladovo efektívne. Ostatní môžu tieto nástroje na penetračné testovanie použiť aj na hodnotenie bezpečnosti.

Defenzívna bezpečnosť:

Na druhej strane obranná bezpečnosť má poskytovať a zvyšovať bezpečnosť pomocou reaktívnych a obranných prístupov. Úloha obrannej bezpečnosti je v porovnaní s útočnou bezpečnejšia, pretože musí brať do úvahy všetky aspekty, z ktorých môže útočník útočiť, zatiaľ čo útočný tím alebo útočníci môžu na útok použiť ľubovoľný počet metód. Toto sa označuje aj ako Blue Teaming alebo Security Operation Center (SOC) a ľudia, ktorí ich praktizujú, sa označujú ako Blue Teaming alebo SOC engineer. Medzi povinnosti Blue Teamers patria:

Monitorovanie bezpečnosti:

Monitorovanie bezpečnosti znamená riadiť a monitorovať bezpečnosť organizácie alebo spoločnosti a zabezpečiť, aby služby boli oprávneným a správnym spôsobom využívané zamýšľanými používateľmi. Spravidla to zahŕňa sledovanie správania a aktivít používateľov aplikácií a služieb. Modrý tím vykonávajúci túto prácu sa často nazýva analytik bezpečnosti alebo analytik SOC.

Lov hrozieb:

Aktívne hľadanie a lovenie hrozby vo vlastnej sieti, ktorá ju už mohla ohroziť, sa nazýva lov hrozieb. Spravidla sa vykonávajú pre všetkých tichých útočníkov, ako sú skupiny pokročilých trvalých hrozieb (APT), ktoré nie sú tak viditeľné ako obvyklí útočníci. V procese hľadania hrozby sú tieto skupiny útočníkov aktívne prehľadávané v sieti.

Odpoveď na incident:

Ako naznačuje jeho názov, operácia reakcie na incident sa vykonáva vždy, keď sa útočník aktívne snaží alebo už nejako narušil bezpečnosť spoločnosti, čo je reakcia na minimalizáciu a zmiernenie tohto útoku a na záchranu dát a integrity spoločnosti pred stratou alebo únikom.

Forenzná:

Kedykoľvek dôjde k porušeniu spoločnosti, vykoná sa forenzná analýza, aby sa získali artefakty a informácie o porušení. Medzi tieto artefakty patria informácie o tom, ako útočník zaútočil, ako mohol byť útok úspešný, kto bol útočníkom, aký bol motív útočníka, koľko údajov uniklo alebo sa stratilo, ako tieto stratené údaje obnoviť. môžu tam byť nejaké zraniteľné miesta alebo ľudské chyby a všetky tie artefakty, ktoré môžu spoločnosti po porušení pomôcť. Tieto forenzné analýzy môžu byť užitočné pri odstraňovaní súčasných slabostí, hľadaní zodpovedných osôb za útok alebo pri poskytovaní spravodajských informácií otvoreného zdroja na demontáž a zlyhanie budúcich útokov a plánov útočníka.

Reverzia škodlivého softvéru:

Ak chcete previesť alebo obrátiť spustiteľný alebo binárny súbor na nejaký zdrojový kód programovacieho jazyka, ktorý je možné interpretovať človekom, a potom sa pokúsiť pochopiť fungovanie a ciele škodlivého softvéru a potom nájsť východisko na pomoc pri forenznej práci, zadných vrátkach, identifikácii útočníka alebo akýchkoľvek iných informáciách, ktoré môže byť užitočné, hovorí sa o reverze škodlivého softvéru.

Zabezpečený vývoj aplikácií:

Modrí tímoví pracovníci nielen monitorujú a bránia bezpečnosť svojich klientov, ale tiež pomáhajú alebo niekedy sami navrhujú architektúru aplikácií a vyvíjajú ich s ohľadom na ich bezpečnostnú perspektívu, aby im zabránili v útoku.

Záver

Toto v skratke zhrnie všetko, čo sa týka dôležitosti, rozsahu a nenaplneného dopytu v oblasti etického hackingu, ako aj úloh a povinností rôznych druhov etických hackerov. Dúfam, že vám bude tento blog užitočný a poučný.

Phenquestions

Phenquestions