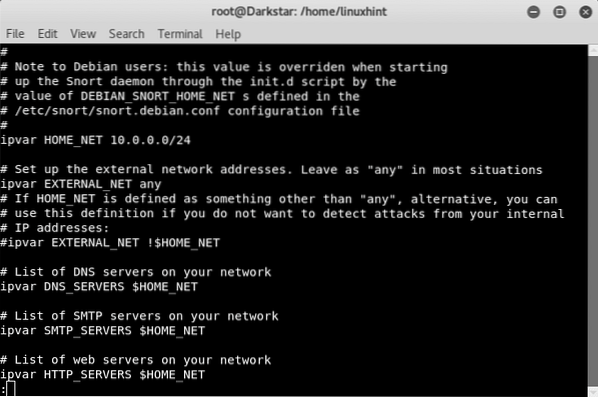

Sieť, ktorú použijeme pre tento tutoriál, je: 10.0.0.0/24. Upravte svoje / etc / snort / snort.súbor conf a nahraďte „any“ vedľa $ HOME_NET informáciami o vašej sieti, ako je to znázornené na nasledujúcom príklade obrazovky:

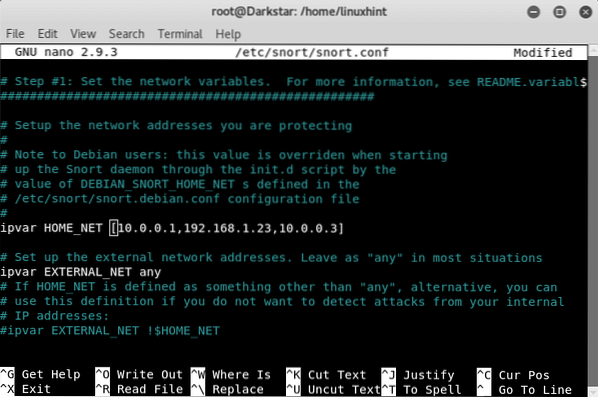

Alternatívne môžete tiež definovať konkrétne adresy IP, ktoré sa majú monitorovať, oddelené čiarkou medzi [], ako je to znázornené na tomto obrázku:

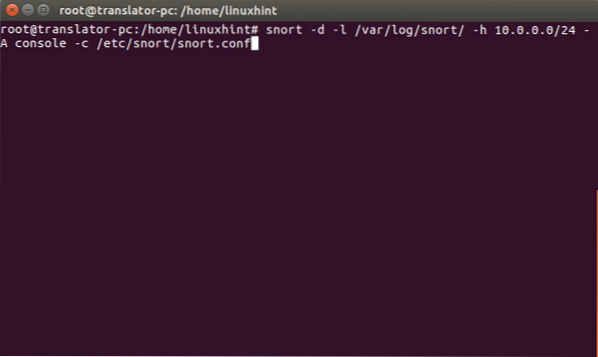

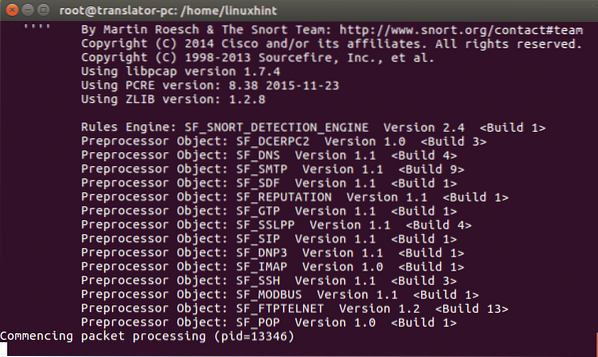

Teraz začnime a spustime tento príkaz na príkazovom riadku:

# snort -d -l / var / log / snort / -h 10.0.0.0/24 -A konzola -c / etc / snort / snort.konfKde:

d = povie snort, aby zobrazil údaje

l = určuje adresár protokolov

h = určuje sieť, ktorá sa má monitorovať

A = dá príkazu snort tlačiť výstrahy v konzole

c = určuje odfrknúť konfiguračný súbor

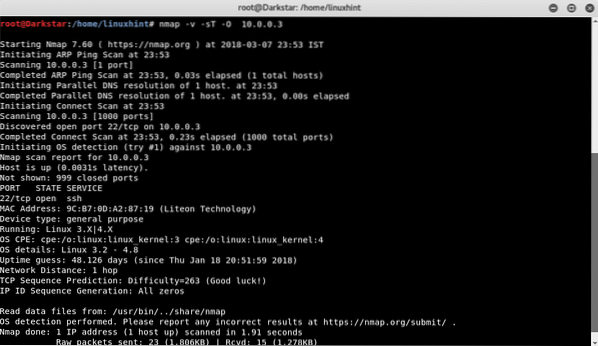

Umožňuje spustiť rýchle skenovanie z iného zariadenia pomocou nmap:

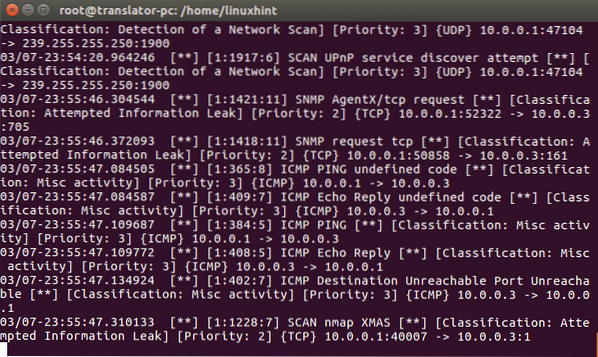

A pozrime sa, čo sa stane v konzole snort:

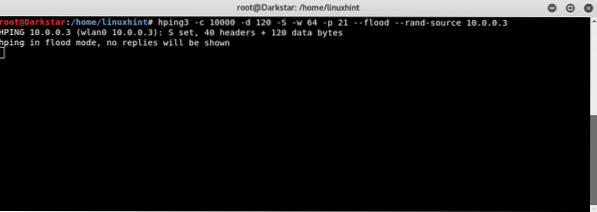

Snort detekoval skenovanie, teraz tiež z iného zariadenia umožňuje útok s DoS pomocou hping3

# hping3 -c 10 000 -d 120 -S -w 64 -p 21 --flood --rand-source 10.0.0.3

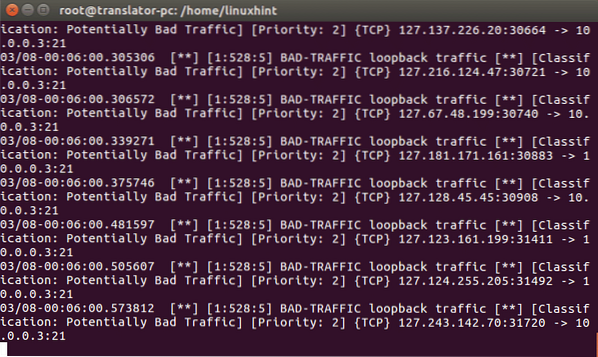

Zariadenie zobrazujúce Snort detekuje zlú premávku, ako je to znázornené tu:

Pretože sme dali Snortovi pokyn, aby ukladal protokoly, môžeme si ich prečítať spustením:

# odfrknúť -rÚvod do pravidiel pre snort

Režim NID pre Snort funguje na základe pravidiel určených v priečinku / etc / snort / snort.conf súbor.

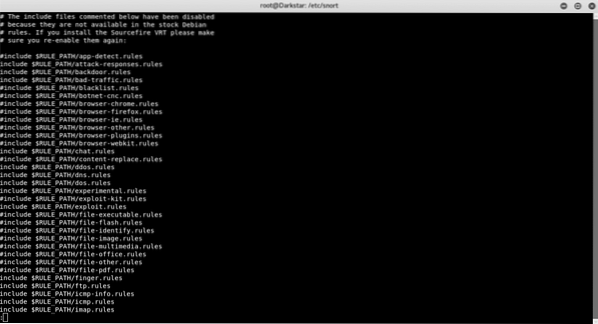

V rámci odfrknutia.conf súbor nájdeme komentované a nekomentované pravidlá, ako vidíte nižšie:

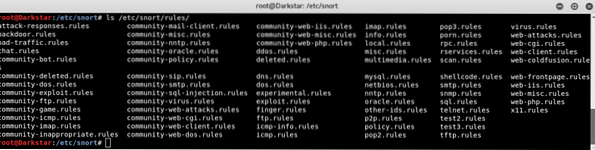

Cesta k pravidlám je zvyčajne / etc / snort / rules, kde nájdeme súbory s pravidlami:

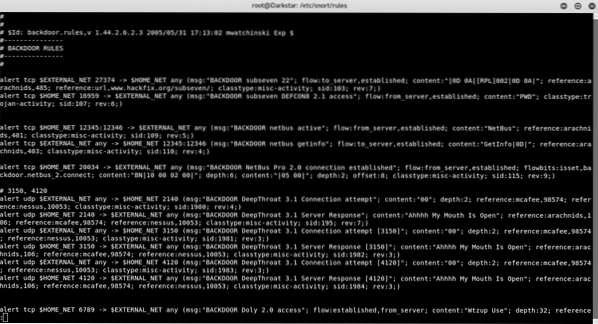

Pozrime sa na pravidlá pre zadné vrátka:

Existuje niekoľko pravidiel, ktoré bránia útokom zadných vrátok. Prekvapivo existuje pravidlo proti NetBusu, trójskemu koňovi, ktorý sa stal populárnym pred pár desaťročiami. Poďme sa na to pozrieť, vysvetlím jeho časti a fungovanie:

upozornenie tcp $ HOME_NET 20034 -> $ EXTERNAL_NET ľubovoľné (správa: „BACKDOOR NetBus Pro 2.0 spojeniezaložený "; tok: od_server, zavedený;

flowbits: isset, zadné vrátka.netbus_2.spojiť; obsah: "BN | 10 00 02 00 |"; hĺbka: 6; obsah: "|

05 00 | "; hĺbka: 2; offset: 8; typ triedy: misc-activity; sid: 115; rev: 9;)

Toto pravidlo dáva pokyn snortu, aby varoval pred pripojením TCP na porte 20034 prenášajúcim do ľubovoľného zdroja v externej sieti.

-> = určuje smer premávky, v tomto prípade z našej chránenej siete na externú

správa = Dá výstrahe pokyn, aby pri zobrazovaní obsahovala konkrétnu správu

obsah = vyhľadať konkrétny obsah v pakete. Môže obsahovať text, ak je medzi „“, alebo binárne údaje, ak je medzi | |

hĺbka = Intenzita analýzy, v pravidle vyššie vidíme dva rôzne parametre pre dva rôzne obsahy

vyrovnať = povie Snortovi začiatočný bajt každého paketu, aby začal hľadať obsah

klasický typ = hovorí o akom útoku Snort varuje

sid: 115 = identifikátor pravidla

Vytváranie vlastného pravidla

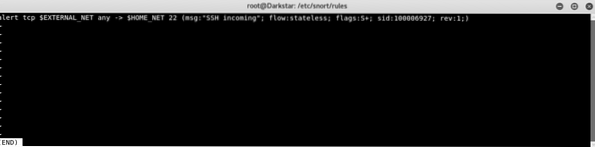

Teraz vytvoríme nové pravidlo, ktoré bude upozorňovať na prichádzajúce pripojenia SSH. Otvorené / etc / snort / rules / yourrule.pravidlá, a do vnútra vložte nasledujúci text:

upozornenie tcp $ EXTERNAL_NET ľubovoľné -> $ HOME_NET 22 (správa: "SSH prichádzajúce";tok: bez štátnej príslušnosti; vlajky: S +; sid: 100006927; rev: 1;)

Hovoríme Snortovi, aby upozornil na akékoľvek pripojenie tcp z ľubovoľného externého zdroja k nášmu portu ssh (v tomto prípade predvolený port) vrátane textovej správy „SSH INCOMING“, kde bez štátnej príslušnosti dá Snortovi pokyn, aby ignoroval stav spojenia.

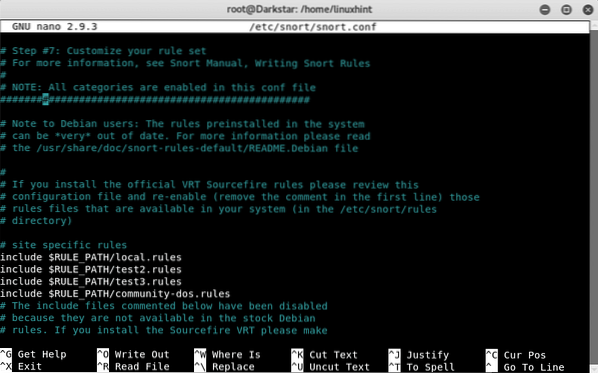

Teraz musíme do nášho pravidla pridať pravidlo, ktoré sme vytvorili / etc / snort / snort.konf spis. Otvorte konfiguračný súbor v editore a vyhľadajte # 7, čo je časť s pravidlami. Pridajte nekomentované pravidlo, ako na obrázku vyššie, pridaním:

zahŕňajú $ RULE_PATH / yourrule.pravidláNamiesto „yourrule.pravidlá “, v mojom prípade to bolo test3.pravidlá.

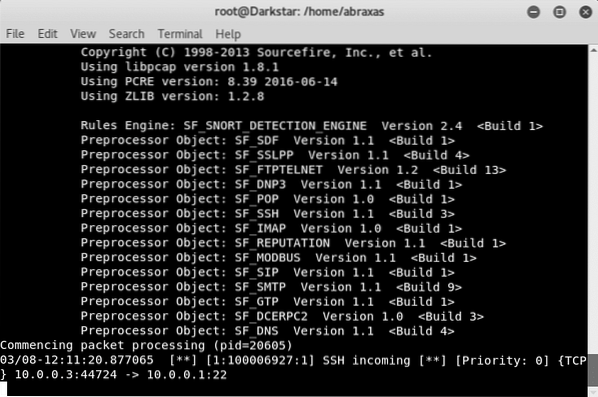

Akonáhle je hotovo, znova spustite Snort a uvidíte, čo sa stane.

#snort -d -l / var / log / snort / -h 10.0.0.0/24 -A konzola -c / etc / snort / snort.konfssh do vášho zariadenia z iného zariadenia a uvidíte, čo sa stane:

Vidíte, že bol detekovaný prichádzajúci SSH.

V tejto lekcii dúfam, že viete, ako vytvoriť základné pravidlá a použiť ich na zisťovanie aktivity v systéme. Prečítajte si tiež návod, ako nastavenie odfrknúť a začať ho používať, a rovnaký návod, ktorý je k dispozícii v španielčine v systéme Linux.lat.

Phenquestions

Phenquestions