Nmap

Network Mapper, ktorý sa bežne používa ako Nmap, je bezplatný a otvorený nástroj na skenovanie na sieti a portoch. Ovláda tiež mnoho ďalších aktívnych techník zhromažďovania informácií. Nmap je zďaleka najbežnejšie používaný nástroj na zhromažďovanie informácií používaný penetračnými testermi. Je to nástroj založený na CLI, ale na trhu má aj verziu založenú na GUI s názvom Zenmap. Bol to kedysi nástroj „Iba Unix“, ale teraz podporuje mnoho ďalších operačných systémov, ako sú Windows, FreeBSD, OpenBSD, Sun Solaris a mnoho ďalších. Nmap je predinštalovaný v distribúciách penetračného testovania ako Kali Linux a Parrot OS. Môže byť tiež nainštalovaný na iné operačné systémy. Ak to chcete urobiť, tu vyhľadajte Nmap.

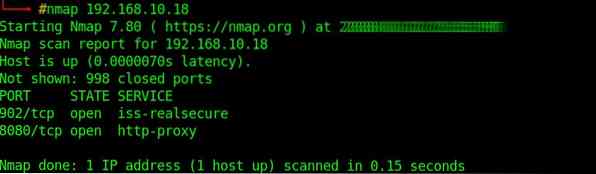

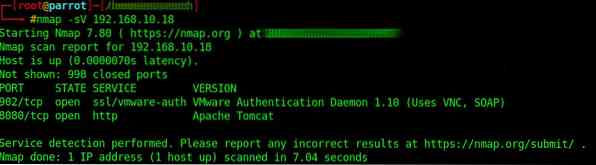

postava 1.1 zobrazí normálne skenovanie a výsledky. Sken odhalil otvorené porty 902 a 8080. postava 1.2 vám ukáže jednoduché skenovanie služby, ktoré informuje o tom, ktorá služba je spustená na porte. postava 1.3 zobrazí predvolené skenovanie skriptu. Tieto skripty niekedy odhaľujú zaujímavé informácie, ktoré sa dajú ďalej použiť v bočných častiach testu perom. Ďalšie možnosti zobrazíte zadaním nmap do terminálu, kde sa zobrazí verzia, použitie a všetky ďalšie dostupné možnosti.

Obr.1: Jednoduché skenovanie Nmap

Obr.2: Kontrola služby / verzie Nmap

Obr.3: Predvolené skenovanie skriptu

Tcpdump

Tcpdump je bezplatný analyzátor paketov dátovej siete, ktorý pracuje na rozhraní CLI. Umožňuje používateľom vidieť, čítať alebo zachytávať sieťový prenos prenášaný cez sieť pripojenú k počítaču. Pôvodne ju napísali v roku 1988 štyria pracovníci spoločnosti Lawrence Berkely Laboratory Network Research Group. V roku 1999 ju usporiadali Michael Richardson a Bill Fenner, ktorí vytvorili webovú stránku www.tcpdump.org. Funguje na všetkých operačných systémoch podobných systému Unix (Linux, Solaris, All BSD, macOS, SunSolaris atď.). Windows verzia Tcpdump sa nazýva WinDump a používa WinPcap, alternatívu systému Windows pre libpcap.

Inštalácia tcpdump:

$ sudo apt-get nainštalovať tcpdumpPoužitie:

# tcpdump [Možnosti] [výraz]Podrobnosti o možnostiach:

$ tcpdump -hWireshark

Wireshark je nesmierne interaktívny analyzátor sieťového prenosu. Je možné ukladať a analyzovať pakety tak, ako sú prijaté. Pôvodne ho vyvinul Gerald Combs v roku 1998 ako Ethereal. V roku 2006 bol kvôli problémom s ochrannými známkami premenovaný na Wireshark. Wireshark tiež ponúka rôzne filtre, takže používateľ môže určiť, aký typ prenosu sa má zobraziť alebo vyradiť pre neskoršiu analýzu. Wireshark je možné stiahnuť z www.wirehark.org / # stiahnutie. Je k dispozícii na väčšine bežných operačných systémov (Windows, Linux, macOS) a je predinštalovaný vo väčšine penetračných distribúcií, ako sú Kali Linux a Parrot OS.

Wireshark je mocný nástroj a vyžaduje dobré pochopenie základných sietí. Konvertuje prenos do formátu, ktorý ľudia ľahko prečítajú. Môže používateľom pomôcť pri riešení problémov s latenciou, zahodených paketov alebo dokonca pri pokusoch o hacking proti vašej organizácii. Ďalej podporuje až dvetisíc sieťových protokolov. Jeden nemusí byť schopný použiť všetky, pretože bežná prevádzka sa skladá z paketov UDP, TCP, DNS a ICMP.

Mapa

Mapovač aplikácií (tiež mapa), ako už môže názov napovedať, je nástroj na mapovanie aplikácií na otvorených portoch zariadenia. Je to nástroj novej generácie, ktorý dokáže objavovať aplikácie a procesy, aj keď nie sú spustené na svojich konvenčných portoch. Napríklad ak je webový server spustený na porte 1337 namiesto štandardného portu 80, amap to môže zistiť. Amap sa dodáva s dvoma prominentnými modulmi. najprv, amapcrap môže posielať falošné údaje na porty a generovať určitý druh odpovede z cieľového portu, ktorý sa dá neskôr použiť na ďalšiu analýzu. Po druhé, amap má jadrový modul, ktorým je Mapovač aplikácií (mapa).

Využitie Amap:

$ amap -hamap v5.4 (c) 2011, ktorú predložil van Hauser

Syntax: amap [Režimy [-A | -B | -P]] [Možnosti] [CIEĽOVÝ PORT [port]…]

Režimy:

-A (predvolené) Odosielanie spúšťa a analyzuje odpovede (Mapové aplikácie)

-B Chyťte IBA bannery; neposielajte spúšťače

-P Plnohodnotný skener pripojeného portu

Možnosti:

-1 Rýchly! Spúšťače odosielajte do prístavu do 1. identifikácie

-6 Namiesto protokolu IPv4 použite protokol IPv6

-b Vytlačte ASCII banner odpovedí

-i SÚBOR Strojovo čitateľný výstupný súbor, z ktorého sa majú načítať porty

-u Na príkazovom riadku zadajte porty UDP (predvolené: TCP)

-R NEidentifikujte službu RPC

-H NEPOSIELAJTE potenciálne škodlivé spúšťače aplikácií

-U NEvyhadzujte nerozpoznané odpovede

-d Vypíšte všetky odpovede

-v Podrobný režim; pre väčšiu výrečnosť použite dvakrát alebo viackrát

-q Neohlasujte uzavreté porty a nevytlačte ich ako neidentifikované

-o SÚBOR [-m] Zápis výstupu do súboru SÚBOR; -m vytvorí strojovo čitateľný výstup

-c CONS Vytvorenie paralelného pripojenia (predvolené 32, max. 256)

-C RETRIES Počet opätovných pripojení k časovým limitom pripojenia (predvolené 3)

-Časový limit pripojenia T SEC na pokusy o pripojenie v sekundách (predvolené 5)

-t SEC Response čakať na časový limit v sekundách (predvolené 5)

-p PROTO Odosiela spúšťače IBA do tohto protokolu (napr.g. FTP)

CIEĽOVÝ PORT Cieľová adresa a port (y), ktoré sa majú skenovať (ďalšie k -i)

Obr.1 Ukážka skenovania amap

p0f

p0f je skratka pre „psúhlasiť OS fingerprinting “(namiesto O sa používa nula). Jedná sa o pasívny skener, ktorý dokáže na diaľku identifikovať systémy. p0f používa techniky odtlačkov prstov na analýzu paketov TCP / IP a na určenie rôznych konfigurácií vrátane operačného systému hostiteľa. Má schopnosť vykonávať tento proces pasívne bez generovania podozrivého prenosu. p0f vie tiež čítať súbory pcap.

Použitie:

# p0f [Možnosti] [pravidlo filtra]

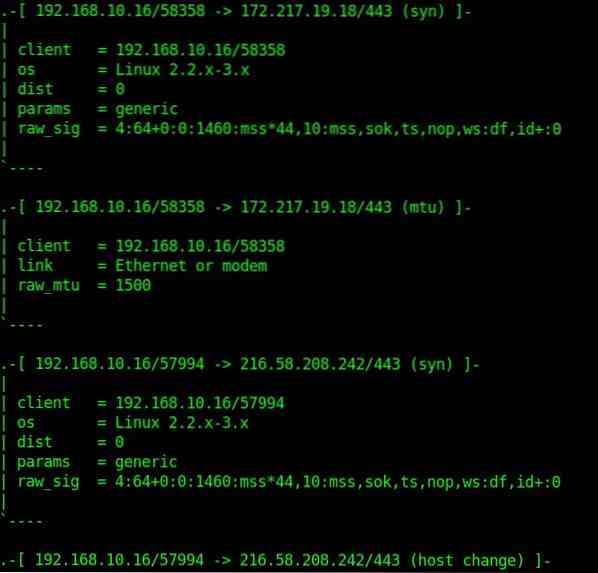

Obr.1 Ukážkový výstup p0f

Hostiteľ sa musí buď pripojiť k vašej sieti (spontánne alebo indukovane) alebo byť pripojený k nejakej entite vo vašej sieti nejakými štandardnými prostriedkami (prehliadanie webu atď.).) Hostiteľ môže prijať alebo odmietnuť pripojenie. Táto metóda je schopná vidieť cez paketové brány firewall a nie je viazaná obmedzeniami aktívneho odtlačku prsta. Pasívne odtlačky prstov OS sa používajú hlavne na profilovanie útočníkov, profilovanie návštevníkov, profilovanie zákazníkov / používateľov, testovanie prieniku atď.

Ukončenie

Obhliadka alebo zhromažďovanie informácií je prvým krokom v každej penetračnej skúške. Je to nevyhnutná súčasť procesu. Spustiť penetračný test bez slušného prieskumu je ako ísť na vojnu bez toho, aby ste vedeli, kde a proti komu bojujete. Ako vždy, okrem tých vyššie, existuje svet úžasných nástrojov na prieskum. Všetko vďaka úžasnej komunite otvorených zdrojov a kybernetickej bezpečnosti!

Šťastný Recon! 🙂

Phenquestions

Phenquestions