Účinkujúci Človek v prostriedku útočí s Kali Linux

Útoky typu Man in the Middle sú jedným z najčastejšie pokusov o útok na sieťové smerovače. Používajú sa väčšinou na získanie prihlasovacích údajov alebo osobných údajov, špehovanie obete alebo sabotáž komunikácie alebo poškodených údajov.

Muž v strede útoku je ten, pri ktorom útočník zachytí prúd správ tam a späť medzi dvoma stranami, aby ich zmenil alebo si ich iba prečítal.

V tejto rýchlej príručke sa dozvieme, ako vykonať útok Človek v strede na zariadenie pripojené k rovnakej sieti WiFi ako je tá naša, a uvidíme, aké webové stránky tieto servery často navštevujú.

Niektoré predpoklady

Metóda, ktorú použijeme, bude využívať Kali Linux, takže skôr, ako začneme, bude mať Kali istý stupeň znalosti.

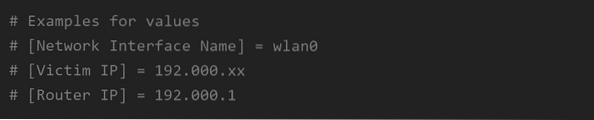

Aby sme mohli začať s našimi útokmi, sú to zásadné predpoklady:

sieťové rozhranie nainštalované na našom stroji

a IP smerovača WiFi, ktorý používa naša obeť.

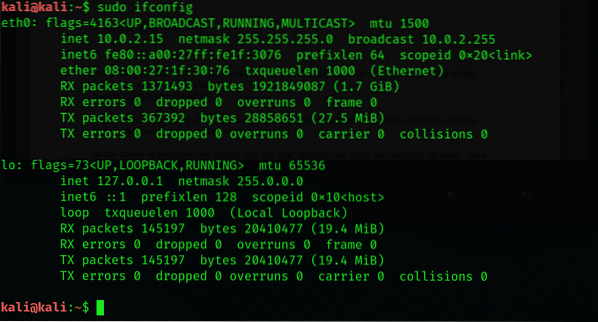

Zobraziť konfiguráciu sieťového rozhrania

Spustením nasledujúceho príkazu v termináli vyhľadajte názov sieťového rozhrania, ktoré používate:

$ sudo ifconfig

Zobrazí sa vám dlhý zoznam sieťových rozhraní, z ktorých si musíte jedno zvoliť a niekde si ho zapísať.

Pokiaľ ide o IP smerovača, ktorý používate, použite:

$ ip prehliadka trasyNa termináli a uvidíte IP vášho sieťového smerovača. Teraz, aby som urobil ďalšie procesy, som sa prihlásil do režimu kali root.

KROK 1: Získajte konfiguráciu IP od obete

Ďalej musíte získať IP smerovača obete. Je to jednoduché a existuje niekoľko rôznych spôsobov, ako to zistiť. Môžete napríklad použiť softvérový nástroj na monitorovanie siete alebo si môžete stiahnuť program používateľského rozhrania smerovača, ktorý vám umožní zobraziť zoznam všetkých zariadení a ich adries IP v konkrétnej sieti.

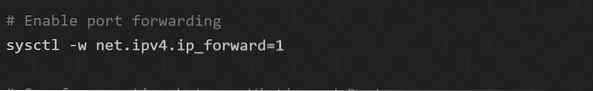

KROK 2: Zapnite presmerovanie paketov v systéme Linux

To je veľmi dôležité, pretože ak váš počítač nevymieňa pakety, útok bude mať za následok zlyhanie, pretože dôjde k prerušeniu vášho internetového pripojenia. Povolením presmerovania paketov zamaskujete miestny počítač, aby fungoval ako sieťový smerovač.

Ak chcete zapnúť preposielanie paketov, spustite v novom termináli nasledujúci príkaz:

$ sysctl -w net.ipv4.ip_forward = 1

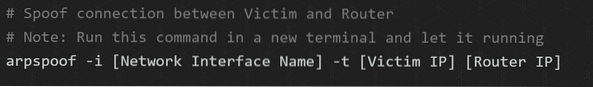

KROK 3: Presmerujte balíčky na svoj počítač pomocou arpspoof

Arpspoof je predinštalovaný utilita Kali Linux, ktorá vám umožní vyvlastniť prenosy z vášho počítača z prepínanej LAN. To je dôvod, prečo Arpspoof slúži ako najpresnejší spôsob presmerovania prenosu a umožňuje vám prakticky čuchať prenos v miestnej sieti.

Pomocou nasledujúcej syntaxe začnite zachytávať balíčky od obete k vášmu smerovaču:

$ arpspoof -i [Názov sieťového rozhrania] -t [Obeť IP] [IP smerovača]

Toto umožnilo iba sledovanie prichádzajúcich paketov od obete k smerovaču. Terminál ešte nezatvárajte, pretože to zastaví útok.

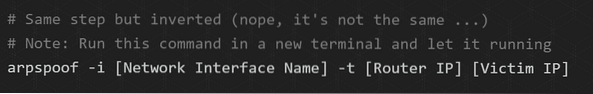

KROK 4: Zachytenie balíkov zo smerovača

Postupujete tu rovnako ako v predchádzajúcom kroku, ibaže je to obrátené. Ak ponecháte predchádzajúci terminál otvorený, otvorí sa nový terminál, ktorý umožní extrakciu balíkov zo smerovača. Zadajte nasledujúci príkaz s názvom sieťového rozhrania a adresou IP smerovača:

$ arpspoof -i [Názov sieťového rozhrania] -t [IP smerovača] [IP obete]

Pravdepodobne si v tomto okamihu uvedomujete, že sme zmenili pozíciu argumentov v príkaze, ktorý sme použili v predchádzajúcom kroku.

Doteraz ste sa infiltrovali do spojenia medzi vašou obeťou a smerovačom

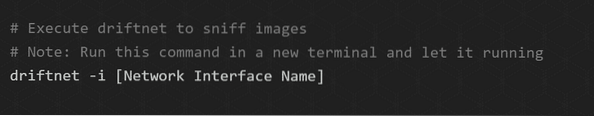

KROK 5: Čuchanie obrázkov z histórie prehľadávača cieľa

Pozrime sa, aké webové stránky náš cieľ rád navštevuje často a aké obrázky tam vidia. To môžeme dosiahnuť pomocou špecializovaného softvéru s názvom driftnet.

Driftnet je program, ktorý nám umožňuje monitorovať sieťový prenos z určitých adries IP a rozoznávať obrázky z používaných tokov TCP. Program dokáže zobraziť obrázky vo formáte JPEG, GIF a ďalších obrazových formátoch.

Ak chcete zistiť, aké obrázky sa zobrazujú na cieľovom počítači, použite nasledujúci príkaz

$ driftnet -i [názov sieťového rozhrania]

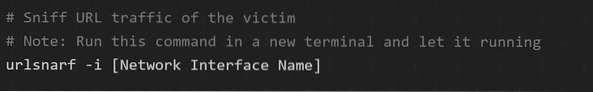

KROK 6: Čuchanie informácií o adresách URL z navigácie obete

Môžete tiež vyňuchať URL webových stránok, ktoré naša Obeť často navštevuje. Program, ktorý použijeme, je nástroj príkazového riadku známy ako urlsnarf. Vyňuchá a uloží požiadavku HTTPs z určenej adresy IP vo formáte spoločného protokolu. Fantastický nástroj na vykonávanie offline analýzy prenosu po spracovaní s ostatnými nástrojmi sieťovej forenznej analýzy.

Syntax, ktorú vložíte do príkazového terminálu na vyňuchanie adries URL, je:

$ urlsnarf -i [názov sieťového rozhrania]

Pokiaľ je každý terminál funkčný a náhodou ste niektorý z nich nezavreli, malo by to pre vás zatiaľ prebiehať hladko.

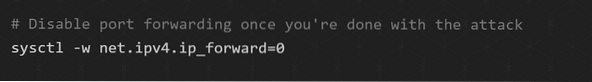

Zastavenie útoku

Keď budete spokojní s tým, čo máte v rukách, môžete útok ukončiť zatvorením každého terminálu. Na rýchlu prácu môžete použiť skratku ctrl + C.

Nezabudnite tiež zakázať presmerovanie paketov, ktoré ste povolili pri uskutočňovaní útoku. Do terminálu zadajte nasledujúci príkaz:

$ sysctl -w net.ipv4.ip_forward = 0

Balenie vecí:

Videli sme, ako infiltrovať do systému prostredníctvom útoku MITM, a videli sme, ako sa dostať do našich rúk v histórii prehľadávača našej Obete. S nástrojmi, ktoré sme tu videli v akcii, je toho veľa, čo môžete urobiť, takže si nezabudnite pozrieť návody na každý z týchto nástrojov na sledovanie a falšovanie.

Dúfame, že vám tento návod pomohol a že ste úspešne vykonali svoj prvý útok Man In the Middle.

Phenquestions

Phenquestions