IPS alebo Intrusion Prevention System je technológia používaná v sieťovej bezpečnosti na preskúmanie sieťového prenosu a zabránenie rôznym útokom detekciou škodlivých vstupov. Okrem toho, že iba detekuje škodlivé vstupy, ako to robí systém detekcie vniknutia, zabraňuje aj sieťovým útokom. Môže zabrániť sieti pred hrubou silou, DoS (odmietnutie služby), DDoS (distribuované odmietnutie služby), zneužitím, červami, vírusmi a inými bežnými útokmi. IPS sú umiestnené hneď za bránou firewall a môžu odosielať alarmy, vypúšťať škodlivé pakety a blokovať urážlivé adresy IP. V tomto výučbe použijeme Fail2ban, čo je softvérový balík na prevenciu narušenia, na pridanie bezpečnostnej vrstvy proti rôznym útokom hrubou silou.

Ako funguje Fail2ban

Fail2ban načíta súbory protokolu (napr.g. / var / log / apache / error_log) a získa problematické adresy IP, ktoré sa pokúšajú o príliš veľa zlyhaných hesiel alebo hľadajú zneužitia. Fail2ban v zásade aktualizuje pravidlá brány firewall tak, aby blokovala rôzne adresy IP na serveri. Fail2ban tiež poskytuje filtre, pomocou ktorých môžeme použiť pre konkrétnu službu (napr.g., apache, ssh atď.).

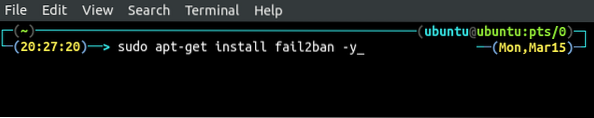

Inštaluje sa Fail2ban

Fail2ban nie je na Ubuntu predinštalovaný, takže pred jeho použitím si ho musíme nainštalovať.

[chránené e-mailom]: ~ $ sudo apt-get update -y[chránené e-mailom]: ~ $ sudo apt-get install fail2ban

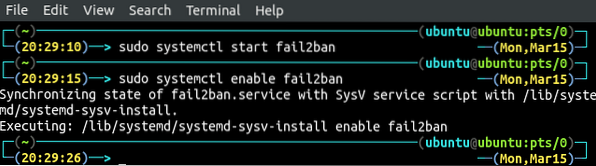

Po inštalácii Fail2ban spustite a povoľte službu Fail2ban pomocou príkazového riadku.

[chránené e-mailom]: ~ $ sudo systemctl start fail2ban[chránené e-mailom]: ~ $ sudo systemctl enable fail2ban

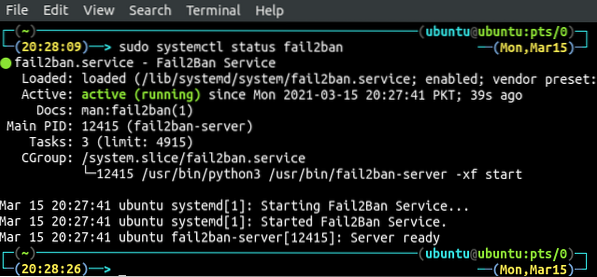

Teraz skontrolujte stav služby fail2ban a potvrďte, či sa spustila alebo nie.

Konfigurácia Fail2ban pre SSH

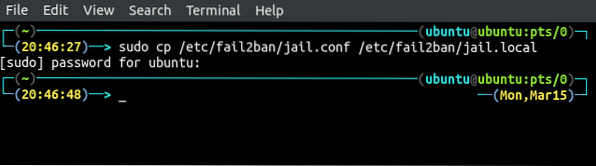

Fail2ban môžeme nakonfigurovať úpravou / etc / fail2ban / jail.conf súbor. Pred úpravou si urobte zálohu tohto súboru.

[chránené e-mailom]: ~ $ sudo cp / etc / fail2ban / jail.conf / etc / fail2ban / jail.miestne

Teraz nakonfigurujeme Fail2ban tak, aby zabránil službe sshd pred škodlivými vstupmi. Otvorte / etc / fail2ban / jail.lokálny súbor vo vašom obľúbenom editore.

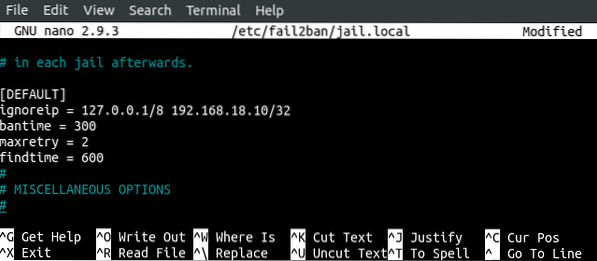

[chránené e-mailom]: ~ $ sudo nano / etc / fail2ban / jail.miestnePrejdite na [predvolené] a zadajte konfiguračné parametre pod [predvolené] oddiel.

[VÝCHODNÉ]ignoreip = 127.0.0.1/8 192.168.18.10/32

bantime = 300

maxretry = 2

nájsť čas = 600

ignoreip je zoznam masky cidr, adresy IP alebo hostiteľa DNS oddelených znakom medzery. Pridajte svoje dôveryhodné adresy IP do tohto zoznamu a tieto adresy IP budú pridané na bielu listinu a nebudú blokované programom fail2ban, aj keď na server vykonajú útok hrubou silou.

bantime je čas, po ktorom bude IP blokovaná po vykonaní konkrétneho množstva neúspešných pokusov na server.

maxretry je počet maximálnych neúspešných pokusov, po ktorých je adresa IP blokovaná programom fail2ban na konkrétny čas.

nájsť čas je množstvo času, počas ktorého hostiteľ urobí maxretry neúspešné pokusy, bude zablokované.

Po nakonfigurovaní vyššie uvedených parametrov teraz nakonfigurujeme službu, na ktorú sa budú vyššie uvedené pravidlá vzťahovať. Fail2ban má predvolene preddefinované filtre pre rôzne služby, takže pre služby nemusíme zadávať žiadne konkrétne záznamy. V konfiguračnom súbore povoľujeme alebo zakazujeme iba rôzne služby. Otvorte / etc / fail2ban / jail.lokálny súbor vo vašom obľúbenom editore.

[chránené e-mailom]: ~ $ sudo nano / etc / fail2ban / jail.miestneNájsť [sshd] v súbore a do časti zadajte nasledujúce parametre.

[sshd]povoliť = pravda

port = ssh

filter = sshd

logpath = / var / log / auth.log

maxretry = 3

povolené definuje, či je táto služba chránená fail2ban alebo nie. Ak je povolené, táto služba je chránená; inak nie je chránený.

prístav definuje port služby.

filter odkazuje na konfiguračný súbor, ktorý fail2ban použije. Predvolene použije / etc / fail2ban / filter.d / sshd.conf súbor pre službu ssh.

logpath definuje cestu k protokolom, fail2ban bude monitorovať ochranu služby pred rôznymi útokmi. Pre službu ssh možno autentifikačné protokoly nájsť na / var / log / auth.log, takže fail2ban bude monitorovať tento logovací súbor a bude aktualizovať firewall zisťovaním neúspešných pokusov o prihlásenie.

maxretry definuje počet neúspešných pokusov o prihlásenie pred blokovaním fail2ban.

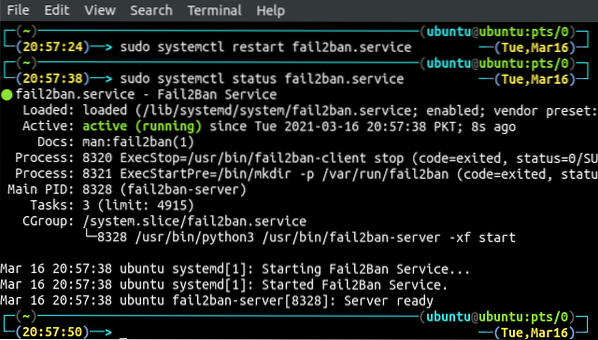

Po použití vyššie uvedenej konfigurácie pre fail2ban reštartujte službu, aby sa uložili zmeny.

[chránené e-mailom]: ~ $ sudo systemctl restart fail2ban.služby[chránené e-mailom]: ~ $ sudo systemctl status fail2ban.služby

Testovanie Fail2ban

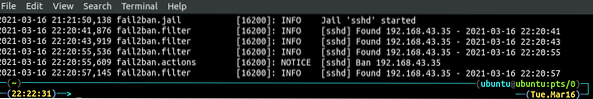

Nakonfigurovali sme fail2ban na ochranu nášho systému pred útokmi hrubou silou v službe ssh. Teraz urobíme neúspešné pokusy o prihlásenie do nášho systému z iného systému, aby sme skontrolovali, či fail2ban funguje alebo nie. Po niekoľkých neúspešných pokusoch o prihlásenie teraz skontrolujeme protokoly fail2ban.

[chránené e-mailom]: ~ $ cat / var / log / fail2ban.log

Vidíme, že po neúspešných pokusoch o prihlásenie bola adresa IP zablokovaná programom fail2ban.

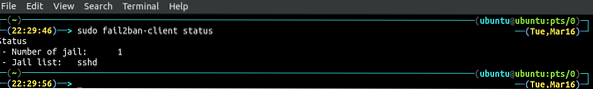

Zoznam všetkých služieb, pre ktoré je fail2ban povolený, môžeme získať pomocou nasledujúceho príkazu.

[chránený e-mailom]: ~ $ sudo fail2ban-client status

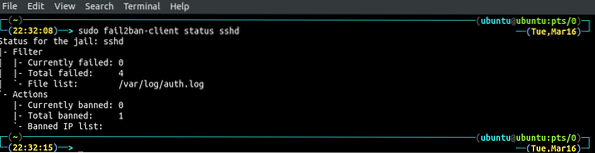

Vyššie uvedený obrázok ukazuje, že sme fail2ban povolili iba pre službu sshd. Ďalšie informácie o službe sshd môžeme získať zadaním názvu služby vo vyššie uvedenom príkaze.

Fail2ban automaticky zruší zakázanú IP adresu po uplynutí času, ale môžeme kedykoľvek zakázať ktorúkoľvek IP pomocou príkazového riadku. Takto získate väčšiu kontrolu nad fail2ban. Pomocou nasledujúceho príkazu zrušte zákaz adresy IP.

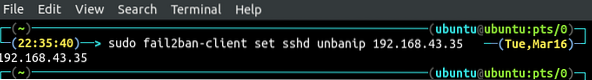

[chránené e-mailom]: ~ $ sudo fail2ban-client set sshd unbanip 192.168.43.35

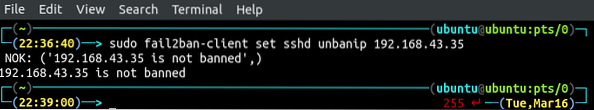

Ak sa pokúsite odblokovať adresu IP, ktorá nie je blokovaná programom fail2ban, iba vám oznámi, že adresa IP nie je blokovaná.

[chránené e-mailom]: ~ $ sudo fail2ban-client set sshd unbanip 192.168.43.35

Záver

Pre správcu systému alebo bezpečnostného technika je udržiavanie bezpečnosti serverov veľkou výzvou. Ak je váš server chránený heslom, nie dvojicami verejných a súkromných kľúčov, je váš server zraniteľnejší voči útočníkom hrubou silou. Môžu sa dostať do vášho systému použitím rôznych kombinácií hesiel. Fail2ban je nástroj, ktorý môže útočníkom zabrániť v spúšťaní rôznych druhov útokov, vrátane útokov hrubou silou a DDoS útokov na vašom serveri. V tomto tutoriáli sme diskutovali o tom, ako by sme mohli použiť Fail2ban na ochranu nášho servera pred rôznymi útokmi. Fail2ban môžeme tiež použiť na ochranu ďalších služieb, ako sú apache, nginx atď.

Phenquestions

Phenquestions