Správcovia siete musia z bezpečnostných dôvodov vyhľadať pripojené zariadenia v sieti. S rozmachom internetu vecí (IoT) sa k internetu pripája viac zariadení. To vzbudzuje obavy organizácií v ochrane svojich sietí a online zdrojov pred akýmkoľvek potenciálnym narušením bezpečnosti. Akákoľvek nedbanlivosť, v tomto prípade, môže viesť k strate potenciálneho majetku a reputácii organizácie. Platí to aj pre veľkých hráčov ako Github, FireEye, Capitol One atď., sa v poslednom čase stali obeťami kybernetických útokov.

Udržiavanie stabilnej a bezpečnej siete zabránením neoprávnenému prístupu a sledovaniu činnosti legitímnych používateľov je veľmi dôležité. Organizácie míňajú milióny dolárov na zabezpečenie sa pred akoukoľvek hrozbou.

V prípade akejkoľvek hroznej udalosti je poznanie, kto je pripojený k sieti, prvým a najzásadnejším krokom k analýze hrozieb. To pomáha správcom zúžiť proces vyšetrovania a tiež uľahčuje sledovanie problémov.

Čo pokryjeme?

V tejto príručke preskúmame rôzne spôsoby, ako zistiť rôzne zariadenia pripojené k našej sieti. Najskôr uvidíme nástroje príkazového riadku, ktoré sú natívne dostupné v Ubuntu 20.04 na skenovanie siete; potom uvidíme program gui zostavený pre tento účel.

Používanie nástroja príkazového riadku Nmap na skenovanie siete.

Nmap alebo Network Mapper je nepochybne jedným z najpoužívanejších programov na zisťovanie hostiteľov pripojených k sieti. Používajú ho správcovia sietí, audítori bezpečnosti, testéri penetrácie, etickí hackeri atď. Je to open-source a voľne dostupný na použitie.

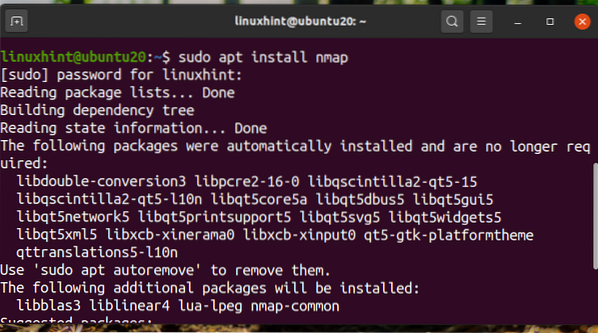

Inštalácia nmap na Ubuntu 20.04, použite príkaz:

$ sudo apt nainštalovať nmap

Akonáhle je Nmap nainštalovaný, môžeme ho použiť na rôzne účely, ako je skenovanie portov, detekcia OS, zisťovanie hostiteľa atď.

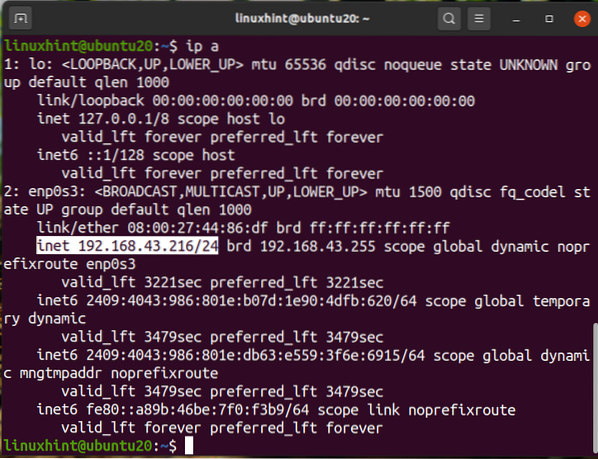

Ak chcete zistiť, ktoré zariadenia sú pripojené k našej sieti, najskôr vyhľadajte svoju sieťovú adresu pomocou príkazu „ip a“ alebo „ifconfig“. Ďalej sme ukázali výstup príkazu 'ip a':

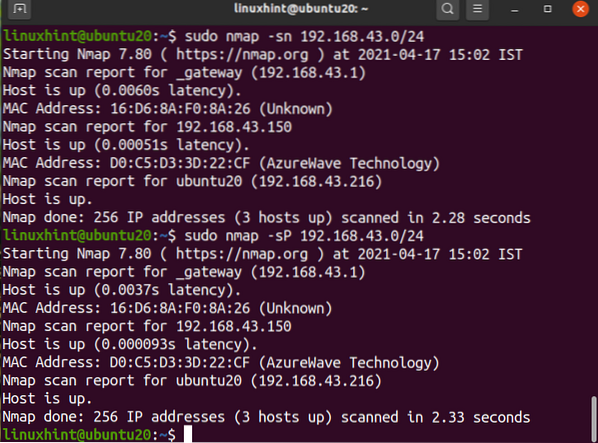

Vidíme, že naša IP je „192.168.43.216 'v sieti a / 24. Naša sieťová adresa bude teda „192.168.43.0/24 '. Teraz vyhľadajte pripojené zariadenia spustením príkazu:

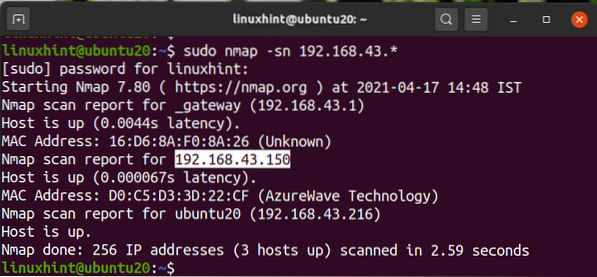

$ sudo nmap -sn 192.168.43.*

Vyššie uvedený výstup zobrazuje adresy IP pripojeného zariadenia s ich stavom a adresami MAC. Môžeme tiež použiť príkaz:

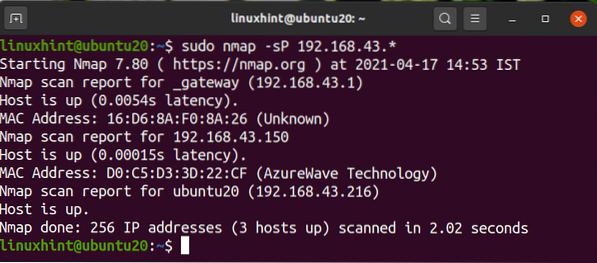

$ sudo nmap -sP 192.168.43.*

Prípadne môžeme použiť sieťovú adresu namiesto zástupného znaku, ako je to tu:

$ sudo nmap -sn 192.168.43.0/24$ sudo nmap -sP 192.168.43.0/24

Všetky výstupy sú identicky rovnaké.

Používanie príkazu ARP-SCAN na zisťovanie sieťových zariadení.

Príkaz arp je zabudovaný do väčšiny distribúcií Linuxu. ARP je skratka pre Address Resolution Protocol. Používa sa na zobrazenie a úpravu arp cache. ARP cache prevádza IP adresu na fyzickú adresu alebo na MAC adresu stroja jednoduchým spôsobom. Pre rýchlejšie zrýchlenie následného vyhľadávania ARP sa uloží mapovanie ARP.

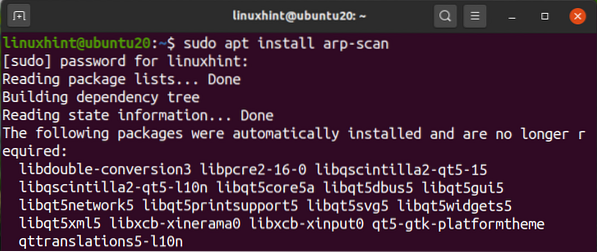

Príkaz ARP-SCAN je nástroj na skenovanie arp, ktorý prenáša pakety ARP na identifikáciu zariadení pripojených k miestnej sieti alebo sieti LAN. Ak chcete nainštalovať ARP-SCAN do vášho systému Ubuntu, použite príkaz:

$ sudo apt nainštalovať arp-scan

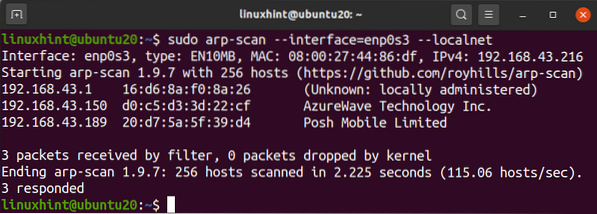

Ak chcete skenovať sieť pomocou arp-scan, spustite príkaz s oprávneniami sudo:

$ sudo arp-scan --interface = enp0s3 --localnetTu enp0s3 je názov rozhrania, ktoré používame na zasielanie paketov arp. Vo vašom prípade to môže byť iné. Opäť použite príkaz „ip a“ alebo „ifconfig“ na určenie názvu rozhrania vo vašom systéme.

Vidíme, že arp-scan zobrazil všetky pripojené zariadenia v našej sieti. Toto je naozaj dobrý nástroj na skenovanie miestnej siete. Ak chcete vidieť ďalšie využitie tohto príkazu, môžete použiť parameter -help alebo -h ako tu:

$ arp-scan -pomocAlebo

$ arp-scan -hPoužívanie nástrojov sieťového skenera na skenovanie sieťových zariadení.

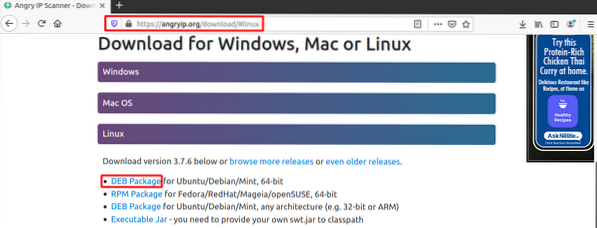

Okrem nástrojov založených na príkazovom riadku je pre Linux k dispozícii veľa nástrojov na skenovanie IP založených na GUI. Možnosti a funkčnosť týchto nástrojov sa môžu líšiť. Jedným z populárnych nástrojov na skenovanie IP je Angry IP Scanner.

Angry IP Scanner je voľne dostupný sieťový skener. Posiela ping požiadavky na hostiteľa, aby zistil, či je hore. Potom vyhľadá adresu MAC, názov hostiteľa atď. Môžete si ho stiahnuť z webovej stránky AngryIP, ako je zobrazené tu:

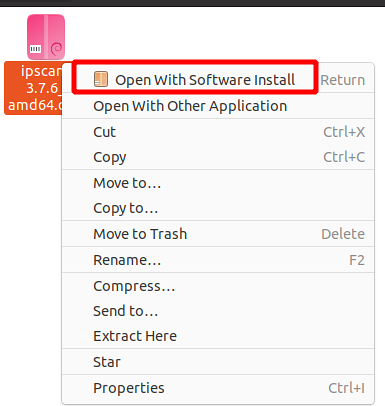

Po stiahnutí súbor otvorte pomocou softvéru na inštaláciu. AngryIp vyžaduje, aby bola vo vašom systéme nainštalovaná java. Ak vo vašom systéme nie je java už nainštalovaná, automaticky sa nainštaluje spolu s procesom inštalácie softvéru.

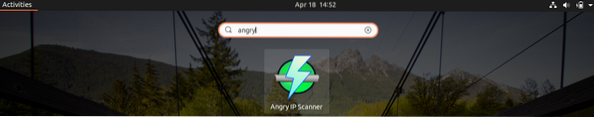

Po dokončení inštalácie je možné skener AngryIP spustiť z ponuky aplikácií ako:

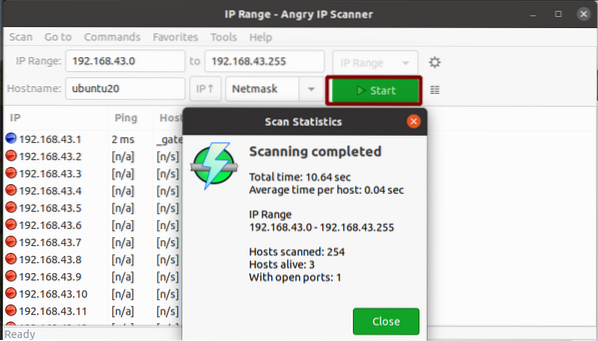

V predvolenom nastavení automaticky načíta rozsah adries IP pre vašu sieť. Skenovanie spustíte jednoduchým stlačením tlačidla Štart. Tu je zobrazený ukážkový výstup po skenovaní LAN:

Áno, použitie protokolu AngryIP na sieťové skenovanie je také jednoduché. Ukáže počet živých hostiteľov a otvorených portov.

Záver

V tejto príručke sme videli rôzne spôsoby skenovania siete. V prípade, že máte veľkú sieť zariadení, napríklad IT oddelenie organizácie, odporúčame vám použiť produkt Firewall od renomovaných dodávateľov. Podnikový firewall má väčšie možnosti a kontrolu nad sieťou. Vďaka firewallu môžeme okrem skenovania veľkej siete s viacerými podsieťami obmedziť využitie šírky pásma, blokovať používateľov a služby, predchádzať sieťovým útokom atď.

Phenquestions

Phenquestions